Hekkertámadások zajlanak éppen most a világban

További Pénz beszél cikkek

-

Itt az MNB válasza, ezért változik a kötelező tartalékrendszer

Itt az MNB válasza, ezért változik a kötelező tartalékrendszer - Elon Musk megint nagyot mondott, de most senki sem nevet rajta

- Mi az igazság a hazai közbeszerzésekkel kapcsolatban?

- A csapból is az akkumulátorgyár folyik, de a lényegről senki sem beszél

- Már látni, hogyan győzheti le az energiaválságot a digitalizáció

A blogról

Az amerikai elnökválasztás után a kibertámadásokról és azok kivédéséről szóló diskurzus alaposan félrecsúszott. Az a narratíva vált egyeduralkodóvá, amely szerint államilag támogatott orosz hekkerek szellemi fölényük birtokában a kibertérben legyőzték Amerikát, meghekkelték a Demokrata Párt rendszereit, és az információk példátlanul pofátlan, ámde zseniális felhasználásával befolyásolták az elnökválasztást.

A valóság ezzel szemben az, hogy az infóbiztonsági szakma elég pontosan látja a hekkerek működését, előrejelzést is tud készíteni arról, hogy egy adott szektorban milyen támadásokra lehet számítani, amiből akár ki is következtethető, hogy ki lesz a következő potenciális célpont, és képes is felkészíteni bármilyen szervezetet szinte minden külső támadás elhárítására. Mindenre persze nem lehet, de annak megakadályozása, ami Amerikában történt kisrutin. De akkor mégis mi történt?

A kiberbűnözés világában az esetek csaknem 100 százaléka nagyon is egyszerű, jól látható és jól leírható történet. Az információ-biztonsági szakma számára nem kérdés, hogy éppen lőnek-e valakire, kire, mivel, honnan és miért? Tudjuk, hogy a nap minden pillanatában lőnek, tudjuk, hogy mikor, kire, azt is tudjuk, honnan, és kis gondolkodás után arra is rájövünk, hogy mi célból. Ez ugyanis nem titok. A világban percenként kismillió kibertámadás történik, másodpercenként adatlopási kísérletek ezrei valósulnak meg, és szinte mind kudarcba fullad.

Ez a hekkerszakma velejárója: nagyszámú kísérletből igen kevés talál célba (alig egy-kettő). Az elkövetők számára a nagy számú támadás nem jár költségnövekménnyel, éppen ellenkezőleg a fajlagos költségek csökkennek. Így az az egy-két sikeres támadás éppen áránál van. Gondoljuk csak át, a támadónak alig van költsége, leginkább annyi történik, hogy több gépen futtat egy programot.

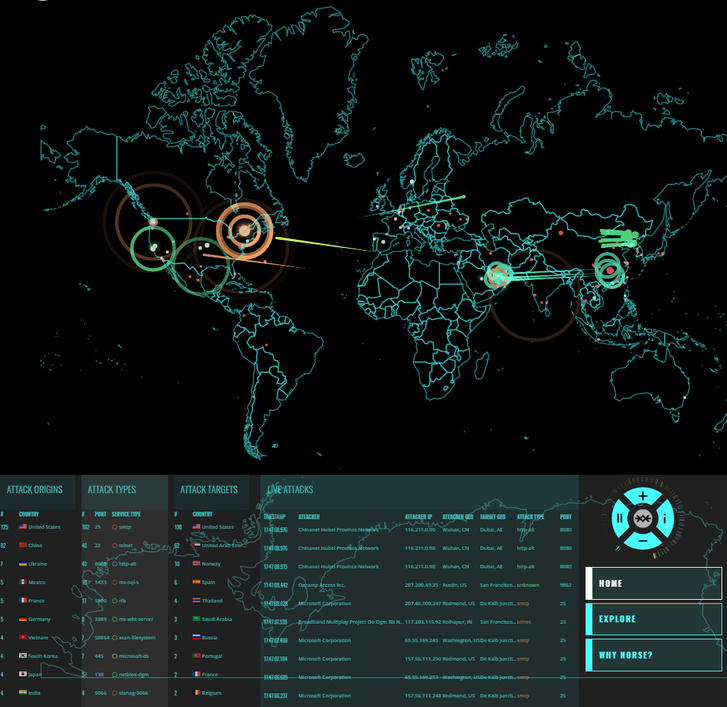

A Norscorp realtime térképe élőben mutatja az éppen zajló kibertámadásokat. Kudarcra ítélt sokmillió támadás mellett sok ezer sikeres lövést is tartalmaz, hiszen a védelemi szoftvereknek hála, ezek zömének is nyoma marad. Ezt a biztonsági rendszerek ugyanúgy lejelentik, mint a visszavert támadásokat, ezekből a visszajelzésekből áll össze a fenti támadási térkép. A támadások módszere ugyanilyen könnyen detektálható, ezt a térkép színekkel jelöli.

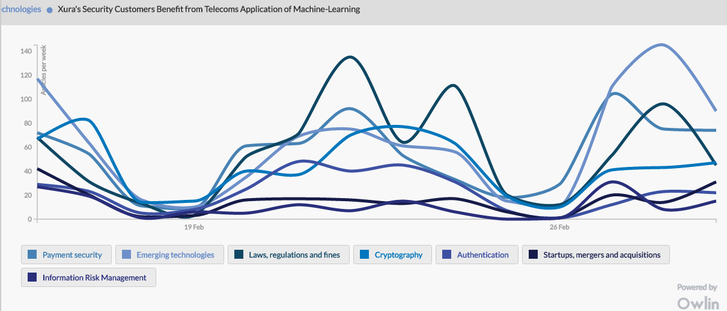

Megfelelően nagy számú múltbeli eseményből és a jelen aktivitásaiból a jövő is prognosztizálható. Íme egy grafikon arról, hogy mely szektoroknak milyen típusú támadásokkal kell a legvalószínűbben szembenéznie a közeljövőben:

A prognózis nagyjából így fest a KPMG rendszerében (lásd részletesen: cyber.kpmg.com). A grafikon mentésének pillanatában egyebek mellett azt mondhattuk, hogy példának okáért a technológiai szektorban a javarészt az USA területén eséllyel éri támadás a csúcstechnológiákat alkalmazó megoldásokat. (Ezek közül is legjobban veszélyeztetettek az IIoT megoldások (nevezetesen az ipari vezeték nélküli hálózatok) a következő időkben.

Mivel ezen támadások uniformizáltak, elkövetőik pedig mindenre lőnek, ami a célterületen (mondjuk webáruházak) belül van, az adott támadás-típusokra az adott célterület minden szereplőjének fel kell készülnie. Ehhez az információbiztonsági szakma minden támogatást meg is ad: nemcsak a bekövetkezési valószínűségeket adja meg, de az ismert támadás típusokra megfelelő védelmi rendszereket is kínál elérhető áron.

Kiberbiztonság és az állami szervek

A kibertámadásokról természetesen nem csak az információbiztonsági szakma, a gyártók és a szoftverfejlesztők értesülnek, hanem természetesen a hatóságok és a szakszolgálatok is.

Az EU-s és a magyar törvényalkotás is felvette a kesztyűt és úgy a katonai, mint a polgári életben létrehozta a kibertér megfigyelésére alkalmas Computer Emergency Response Teameket (CERT), valamint az incidendsek elemzését végző Security Incident Response Teameket (CSIRT), és azok hálózatát. A hazai törvények alapján kiemelt figyelmet kapnak a létfontosságú rendszerek és létesítmények. Nekik az OKF külön informatikai biztonsági eseménykezelő központot hoz létre. Ez lesz a kacifántos nevű (LRL IBEK), amelynek felállítása megkezdődött.

Az Európai Unió 2014-2020-as pénzügyi keretében létrejövő Belső Biztonsági Alaphoz kapcsolódó többéves (7 évre szóló) nemzeti program kidolgozásához Magyarország előzetes becslések szerint 7 év alatt összesen kb. 65,2 millió eurót (azaz 19,5 milliárd forintot) hívhat le a nemzeti programban meghatározott akciókra.

Aki tehát ilyen támadás áldozatául esik, nemigen mondhat mást, mint hogy nem értékelte eléggé a kockázatot. Ez a hiba teszi lehetővé a sikeres kibertámadások zömét. Ez történt például az Amerikai Demokrata Párttal is, akik most a fejüket fogják, pedig az FBI külön figyelmeztette is őket, hogy támadásra utaló jeleket detektáltak a rendszereikben. Mindezek ellenére nem kell mindenkinek mindenre felkészülnie, sok olyan vállalkozás van, ahol a merevlemez tartalma semmiféle értékkel nem bír mondjuk kínai hekkerek számára, még akkor sem, ha a NAV-ot, vagy a szomszédot esetleg kifejezetten érdekelné.

Hogy egy cégnek, alapítványnak, vagy közintézmények mit, és hogyan érdemes védenie, azt meglehetősen egyszerűen meg lehet állapítani az (NIST Cybersecurity Framework) ajánlásaival készült metódus alapján. A szakmabelieknek szánt módszertanból több cég is fejlesztett olyan kérdőíveket, amelyekkel ingyen és gyorsan meghatározható az adott cég vagy intézmény kockázati szintje, és a szükséges fejlesztések irányai. Ezek a kérdőívek számos szempont szerint vizsgálják a szervezetet. A KPMG kiberéretségi kérdőíve 6 fő szempontot publikált.

- Stratégiai információbiztonság-menedzsment

- Emberi tényező

- Informatikai kockázatkezelés

- Üzletfolytonosság

- IT-üzemeltetés

- Megfelelőség és audit

Ezek lapján meghatározható, hogy egy szervezet az adott feladat ellátása közben milyen kontrollt alkalmaz annak felderítésére és megelőzésére, hogy a nem kívánt események (baráti tűz, kósza lövedék, célzott támadás) jelentős károkat okozzanak a rendszereiben. A védekezés akkor hatékony, ha tudjuk, hol „lyukas a kerítés”, ebben segíthetnek az érettségi felmérések, de a kockázatarányos védekezésnél az is érdekes, hogy a versenytársak hogyan állnak. Ehhez a piacon elérhetőek olyan szolgáltatások, ahol az adott szervezett kiberbiztonsági érettségét a versenytársak eredményéhez viszonyítja.

Ezzel el is jutottunk oda, hogy a nagy teljesítményű sorozatlövővel rendelkező hekkereken kívül valóban létezik egy hekkerelit, akik nem ilyen módszerekkel dolgoznak , hanem rejtőzködve célzott lövéseket ad le. Ők azok, akik képesek új módszerekkel behatolni különböző rendszerekbe, megtalálva és kihasználva azok hibáit, és ők azok, akik mulasztásra, csalásra, vagy árulásra bírják az áldozat embereit. Ők a kiemelten nagy haszonnal dolgozó élcsapat, elég csak a SWIFT-rendszer elleni támadásra gondolni, amely egyetlen karakter helyes leütésére volt az 1 milliárd dolláros haszontól. És ők azok, akiknek nem marad nyomuk a rendszerekben, mert kínosan ügyelnek nyomaik eltüntetésére és arra, hogy utólag se vegyük észre, hogy nálunk jártak.

Mi tehetünk azért, hogy ne kerüljünk ilyen helyzetbe? Számos szabvány segíthet felkutatni egy adott rendszerben vagy szervezetben lévő gyenge pontokat, ami nem állna ki egy támadást a kibertérből. Ez már a kiberérettség terepe, az a terület, ahol nemcsak rendszereket vizsgálnak a szakértők, hanem a rendszerben dolgozók kockázattudatosságát és kockázatkerülő magatartását is. Aki látta a Snowden-filmet, alighanem elgondolkodik a telefon kamerájának leragasztásán, hiszen azon keresztül annyi információ szerezhető meg rólunk és környezetünkről, amire rémálmainkban sem gondolnánk.

A kiber érettség vizsgálata vagy annak elérése egy cégnél, egy szervezetnél, vagy akár az állam szintjén már nem összevethető feladat a nyitótérképünkön rohangászó nyilak elhárításával. Ahhoz kiberbiztonsági stratégiára van szükség, ami az egész szervezet működését áthatja. Való igaz, hogy egy ilyen stratégia elkészítése és üzemeltetése sok pénzbe kerül, és a rendszerüzemeltetés napi szintjén is komoly feladat, de egy ilyen rendszer bevezetése után pontosan látjuk azokat a sebezhető pontokat, ahol a támadás betalálhat, így a védők munkáját megkönnyítjük, a támadók pedig csak jelentős költségek árán tudnak fogást találni rajtunk. Ezzel talán a jól motivált akár orosz, akár kínai, akár bármilyen felkészült hekkercsoport támadásait más célpontok irányába terelhetjük.

Rovataink a Facebookon