Magyarok kutatják az évtized vírusát

További Tech cikkek

-

Az Instagram ezentúl korlátozza a politikai tartalmakat

Az Instagram ezentúl korlátozza a politikai tartalmakat - Japán szigorítana a mesterséges intelligencia fejlesztésén

- Elképesztő változáson esik át a Waze

- Fél évig akár féláron is használhatják a vezetékes internetet a Digi előfizetői

- Aggódik az Apple az iPhone miatt, biztonsági kockázatokat rejthet egy uniós szabályozás

Egy nemzetközi együttműködés keretében a magyar BME-n működő CrySyS Adat- és Rendszerbiztonság Laboratórium munkatársai is részt vettek a sKyWIpernek elnevezett, minden eddiginél komplexebb működésre képes kártékony kód elemzésében. A kártevő az általa létrehozott KWI fájlokról kapta a nevét. Más források Flame-nek nevezik, mivel a kutatók egymástól függetlenül fedezték fel a vírust, és csak később derült ki, hogy ugyanarról a kártevőről van szó.

A Crysys Lab kutatói szerint a vírust 5-8 éve fejleszthetik. Eddig Magyarországon, Palesztinában, Iránban és Libanonban észlelték. „Részvételünket elsődlegesen az európai fenyegetettség lehetősége motiválta. Később bizonyítékok igazolták Európa, azon belül is Magyarország fenyegetettségét. Az új információk világossá tették számunkra, hogy a sKyWIper elemzésünket tartalmazó riportot azonnal meg kell osztani a védekezésben illetékes szervekkel és cégekkel" - írták a labor munkatársai.

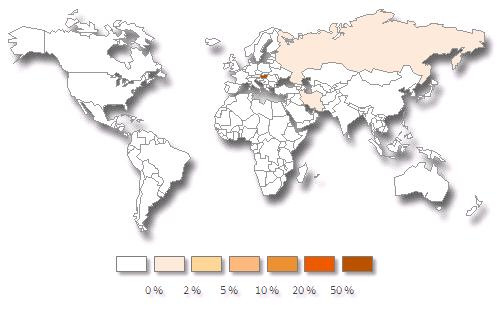

Bencsáth Boldizsár, a Crysys Lab kutatója az Indexnek elmondta, hogy Magyarországra vonatkoztatva valószínűleg csak arányaiban beszélhetünk magas fertőzöttségről (ez látszik a Symantec grafikáján), a valós áldozatok száma mintegy tucatnyi lehet.

„Ennek kiderítése folyamatban van, többek között a magyar CERT segítségével is. Mi most úgy gondoljuk, hogy a magyar áldozatok többségének vélhetően lehetnek (céges) kapcsolataik közelkeleti országokkal, és talán csak közvetlenül kerültünk a támadásba. Jelen pillanatban azonban az sem zárható ki, hogy ennél nagyobb céljaik voltak Magyarországon" - mondta el Bencsáth Boldizsár.

A sKyWIper egy támadó eszköztár, jóval összetettebb, mint a korábban, szintén a CrySys Lab által felfedezett Duqu. A biztonsági szakemberek szerint nem egyértelmű, hogy az újabb kártevőt ugyanazok készítették, mint a Duqut, de az biztos, hogy vannak hasonlóságok. A kutatók szerint azonban a Duqut világszerte körülbelül 50 célpont ellen tervezték, a sKyWIper ennél jóval általánosabb célú.

Mindent megfigyel

Ez a program egy trójai, de férgekre jellemző megoldásokat is tartalmaz, sokszorosítani tudja magát a helyi hálózatokon vagy az eltávolítható meghajtókon. Sőt, képes bekapcsolni a bluetooth-ot is az arra alkalmas eszközökön, majd ezzel további adatokat gyűjt a szintén elérhető eszközökről. A kód támadási vektora – az a mód, ahogyan eljuttatják az áldozat gépére – egyelőre ismeretlen, az eddigi elemzések alapján valószínűleg célzott támadásokkal terjesztik.

A rendszer megfertőzése után a sKyWIper összetett műveletekbe kezd, lehallgatja a hálózati forgalmat, képernyőképeket készít, főleg, ha érdekes alkalmazások, például azonnali üzenetküldő programok futását érzékeli, rögzíti az audio beszélgetéseket, figyeli a billentyűzetet. A program saját adatbázissal rendelkezik, ebben tárolja a begyűjtött információkat. Többféle tömörítő és titkosító algoritmust használ. Nagyon jól rejtőzködik, alkalmazkodik a fertőzött rendszeren észlelt vírusvédelmi megoldásokhoz.

„A program komplexitása kiemelkedő. Egyes elemei, trükkjei alapvetően ismertek, és más malware is használja azokat, például billentyűzet-leütés rögzítése, terjedés. Az viszont, hogy ennyi különböző funkcionalitást egybe raktak össze meglepő. Különösen érdekes, hogy magas szinten konfigurálható és vezérelhető a malware, azaz például az SQL alapú adatbázisból tudja kivenni, hogy kiket, mikor, hányszor kell megpróbálnia megtámadni, és intelligens szűrők segítségével tudja összegyűjteni a fontos adatokat, hogy hatékonyabb legyen" - tudtuk meg a Crysys kutatójától.

Könnyű megszabadulni tőle

A fertőzés moduláris felépítésű, a kutatók eddig húsz modult találtak, melyek a sikeres támadás után tetszés szerint telepíthetők, a támadók igényei szerint. A sKyWIper teljes mérete 20 megabájt - hússzor akkora, mint a Stuxnet -, ami vírusokhoz képest nagynak számít, így rendkívül nehéz elemezni.

Bencsáth Boldizsár szerint az eltávolítás viszonylag triviális, elég törölni a kapcsolódó fájlokat, akár kézzel is. „A védekezésre pedig vélhetően minden nagyobb antivírus felkészült már. Azt viszont látni kell, hogy a támadók könnyedén módosíthatják a terméküket, hogy újra ne ismerjék fel az antivírusgyártók. Ugyanakkor a megnövekedett figyelem miatt ez nem lesz azért olyan egyszerű, egy ilyen módosított változat már vélhetően nem fog tudni évekig észrevétlen maradni". A kártevő pontos felhasználása egyelőre ismeretlen.