Öt éve rejtőzködik a Sauron kémprogram

A Kaspersky kutatói felfedeztek egy rendkívül fejlett kártékony kódcsomagot, amit egészen biztosan egy állami ügynökség segítségével hoztak létre. Több mint ötven modulból áll, és a nevét - Project Sauron - az egyik konfigurációs fájlról kapta. A Kaspersky szerint a Project Sauron létrehozásához nagy szakértői csapat és millió dolláros büdzsé kellett, ezért is gondolják azt, hogy állami támogatással működnek.

A ProjectSauron legalább 2011 óta működik, és több mint harminc célpontnál találták meg. Állami hivatalok, kutatóközpontok, katonai hivatalok, pénzügyi intézetek és távközlési cégek voltak a célpontok Oroszországban, Iránban, Ruandában, Kínában, Svédországban, Belgiumban és Olaszországban.

Készítői alaposan tanulmányozhatták a korábbi, szintén állami támogatással létrehozott kémprogramokat, mert annak ellenére is észrevétlenek tudtak maradni, hogy a vírusirtó cégek ma már elég sokat tudnak az ilyen kártevő programok, a Flame, Duqu, Regin és Stuxnet működéséről.

Azt is jól tudták a ProjectSauron készítői, hogy miként működnek a vírusirtó cégek. Úgy írták meg a kártékony kódot, és úgy építették fel a támadást segítő infrastruktúrát, hogy azokban senki ne találjon ismétlődést, felismerhető mintázatokat. Minden egyes célpontnál más IP-címeket, doméneket, szervereket és irányítócsatornákat alkalmaztak.

A ProjectSauron lenyűgöző módon tud adatokat lopni a külvilágtól teljesen elzárt számítógépekről. Ehhez a támadók olyan usb kulcsokat használtak, amelyeken egy Windows számára láthatatlan virtuális fájlrendszer található; ezt viszont a fertőzött gépek jól kezelik. A kutatók szerint ezt a módszert ritkán vetették be, és még ismeretlen, nulladik napi sérülékenységet használhattak ki, hogy átvegyék az irányítást a célba vett számítógép fölött.

A Kaspersky azután találta meg a kártékony kódot, hogy egy nem megnevezett állami szervezetnél alapos nyomozással bízták meg, mert szokatlan hálózati adatforgalomra figyeltek fel.

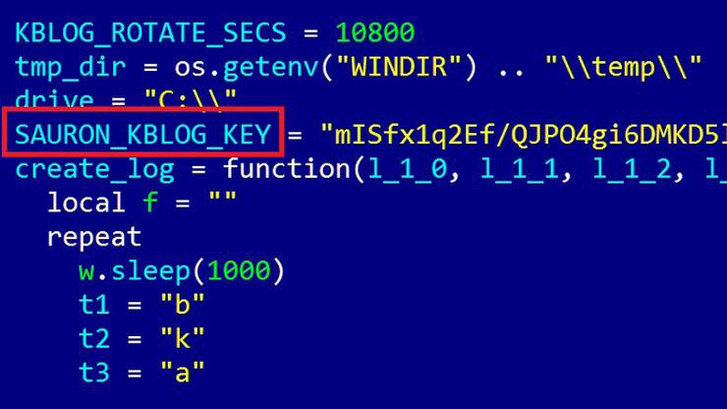

A kártevő elsődleges célja az volt, hogy a megtámadott szervezeteknél titkosítókulcsokat, jelszavakat, és konfigurációs fájlokat lopjon el.