Elindult az Indamedia média és marketing-kommunikációs kiadványa.

További szakmai tartalmakért kattints és kövess bennünket!

MEGNÉZEMÁllásajánlatnak álcázott adathalász támadásokkal próbálták behálózni európai légi- és védelmi ipari cégek munkatársait, és rajtuk keresztül a cégek hálózatára bejutva ipari kémkedést folytatni ismeretlen hekkerek. Több jel is arra utal, hogy a támadók ahhoz az észak-koreai illetőségű hekkercsoporthoz köthetők, amely a Sony meghekkelése és a Wannacry zsarolóvírus mögött is állt – derült ki a szlovák gyökerű kiberbiztonsági cég, az ESET online konferenciáján.

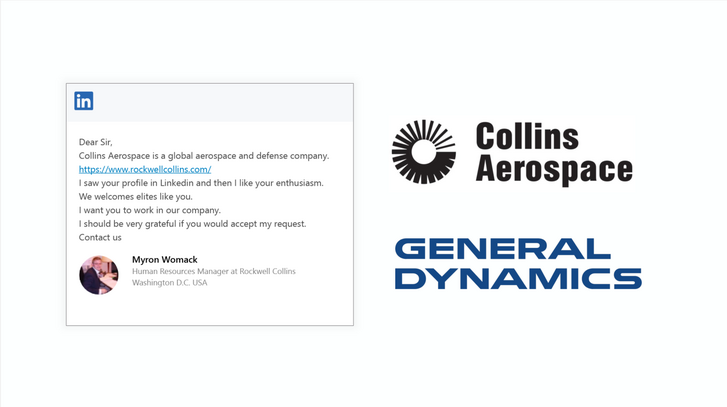

Az In(ter)ception névre keresztelt kiberkémakcióban a támadók olyan ismert iparági cégek képviselőinek adták ki magukat, mint a Collins Aerospace vagy a General Dynamics, és ebben a minőségükben állásajánlat ígéretével keresték meg a gondosan a kiválasztott célpontokat. Egy ártatlannak tűnő pdf fájlt is átküldtek nekik, amelyről azt állították, hogy az elérhető fizetésekről tartalmaznak információt, de valójában ezzel a fájllal tették be a lábukat a kiszemelt hálózatra, mert a megnyitásával egyúttal a háttérben kártevő kód is települt az áldozat gépére.

Jean-Ian Boutin, az ESET fenyegetéskutatási vezetője szerint ez lehet az első ismert eset, amikor hekkerek a LinkedInen keresztül nemcsak kapcsolatba léptek a célpontokkal, de magát a kártevő programot is közvetlenül LinkedIn-üzenetben próbálták meg a kiszemeltek gépére juttatni. A másik módszerük a fájl OneDrive-on keresztüli megosztása volt, ehhez a hamis LinkedIn-profiljukkal összecsengő emailfiókot is létrehoztak.

A kód bejuttatása csak az első lépés volt, a komplex támadásnak ezután még több lépcsője is volt, amelyekben a hekkerek többek között legitim szoftvernek álcázott, saját fejlesztésű kártevőt, illetve nyílt forrású eszközök módosított változatát is bevetették, illetve az áldozat gépén már amúgy is telepített windowsos szolgáltatásokat is felhasználtak a saját céljaikra.

A támadást több olyan fogással is igyekeztek leplezni, amelyekkel a legitimitás látszatát kölcsönözték a tevékenységüknek. Már maga a LinkedIn használata is ezt a célt szolgálta, hiszen ezen a platformon kelt a legkevésbé gyanút egy állásajánlattal kapcsolatos közvetlen megkeresés. Emellett ismert cégek termékeinek a nevére keresztelték át a parancsfájljaikat, és érvényes digitális aláírást is használtak.

A támadók kilétét az ESET kutatói sem tudták teljes bizonyossággal megállapítani, de több jel is arra utal, hogy a Lazarushoz köthetők. Ez Észak-Korea legismertebb hekkercsoportja, amely legalább 2009 óta aktív, és a kiberkémkedéstől a klasszikus kiberbűnözéssel határos pénzszerző műveletekig terjed a repertoárja. A Lazarusnak szokás tulajdonítani a Sony 2014-es meghekkelését és a WannaCry zsarolóvírus 2017-es elszabadítását is, de DDoS-támadásokat is követtek már el. Szinte minden területre lőnek, de leggyakrabban a pénzügyi szektort támadják. 2018-ban az amerikai kormány vádat emelt két feltételezett tagjuk ellen.

Az In(ter)ception és a Lazarus kapcsolatát támasztja alá a korábbi támadások alapján a csoporthoz köthető és a mostani akcióban használt kódok közötti hasonlóság, a támadó infrastruktúrában azonosított közös pontok, a távol-keleti időzónához illeszkedő időbélyegzők használata és a Lazarus egy kártevője (a NukeSped nevű hátsó ajtó) egy módosított változatának felbukkanása is. Azt azonban Jean-Ian Boutin is elmondta, hogy a támadók kilétének magabiztos azonosítása nagyon nehéz műfaj, mert a nyomok manipulálhatók is, hogy a valódi elkövető másra terelje a gyanút.

Azt a kutatók sem tudták megállapítani, hogy a támadók milyen fájlokra utaztak, arra viszont találtak bizonyítékot, hogy az elsődleges cél, azaz az ipari kémkedés mellett próbáltak bevételt is termelni az akcióból, ha már arra jártak.

A támadók a meghekkelt áldozatok emailjei között találtak olyan leveleket, amelyek egy ügyfélnek küldött, még kifizetetlen számláról szóltak. Ezután az áldozat nevében, az övéhez hasonló emailcímről kapcsolatba léptek az ügyféllel, és próbálták rábírni, hogy fizesse ki a számlát, de ehhez a saját bankszámlájukat adták meg.

Ezt a Magyarországon is népszerűnek számító támadástípust business email compromise-nak (BEC) hívják, de ebben az esetben végül sikertelennek bizonyult, mert a csőbe húzni próbált ügyfél gyanút fogott, és más csatornán kapcsolatba lépett a céggel, így végül kiderült, hogy nem ők nyomasztották, hogy fizessen az új számlára.

Az ESET kutatói által megfigyelt támadókampány 2019 szeptembere és decembere között zajlott, de egy kérdésre Boutin elmondta, hogy tudomásuk szerint a támadók jelenleg is aktívak.

Elindult az Indamedia média és marketing-kommunikációs kiadványa.

További szakmai tartalmakért kattints és kövess bennünket!

MEGNÉZEM