További Tech cikkek

Hogy a nyitott wifihálózatok nem biztonságosak, azt eddig is lehetett tudni. Egy amerikai programozó, Eric Butler azonban most olyan programot tett közzé, amely lehetővé teszi, hogy a kódoláshoz nem értő kisiskolások vagy kísérletező kedvű nyugdíjasok egy kattintással feltörjék mit sem sejtő áldozataik Facebook- vagy Twitter-accountjait, más nevében bejelentkezzenek, posztoljanak, vásároljanak, ismerősöket jelöljenek be, vagy megváltoztassák a profiladatokat. Vagyis bűncselekményt kövessenek el, egy kattintással.

A Firesheep az utóbbi évtizedek leggonoszabb, hétköznapi használatra szánt hekkerprogramja, és azért gonosz, mert egyszerű: semmiféle előképzettség, programozási ismeret nem kell a használatához, elég letölteni, telepíteni, elindítani, és kattintani az áldozat profiljára. A Tetris bonyolultabb nála.

Csak Firefoxszal megy

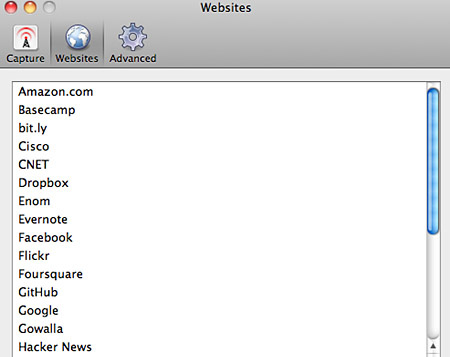

A Firesheep a Firefox által használt segédprogram (kiegészítő, angolul add-on): nevének első fele a magára a böngészőre utal, második fele, azokra a birkákra (sheep), akik titkosítatlan wifihálózatokra lépnek fel, és ezzel kiszolgáltatják magukat a hekkereknek. Használatához egy .xpi kiterjesztésű, mindössze 2.9 megabájtos fájlt kell letölteni, majd a böngészőben megnyitni. Ezzel települ az add-on, és ha az ember a Start capturing gombra kattint, a program elkezdi pásztázni a nyitott wifihálózatot, amelyhez a gép és a többi ártatlan netező kapcsolódik, és figyeli, ki hová jelentkezik be. A feltörhető szájtok listáján 26 szájt szerepel, köztük az Amazon, a bit.ly, a Cisco, a Cnet, a Facebook, a Flickr, a Foursquare, a New York Times, a Twitter és a Yahoo.

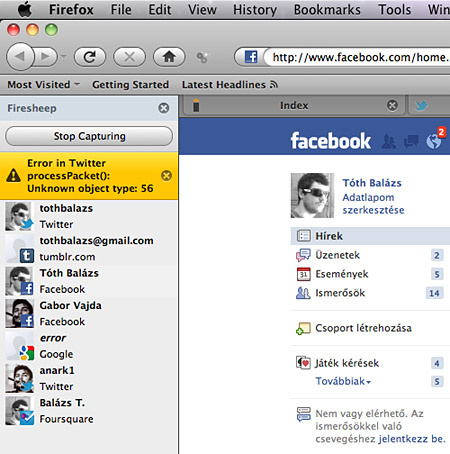

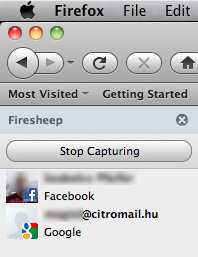

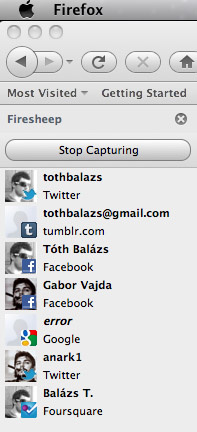

Amikor az áldozatok bejelentkeznek valamelyik szájtra, vagy ott frissítést végeznek, posztolnak, esetleg csak kattintanak, a Firesheep elfogja a szájtok által küldött cookie-kat, és egy listán megjeleníti az illető nevét, sőt ha van, profilképét is. A támadónak elég az áldozat nevére kattintania, és máris belép a nevében, innentől pedig szinte azt csinál, amit akar.

A programot az első 24 órában százezren, mostanáig negyedmillióan töltötték le. Butler a Techcrunchnak azt nyilatkozta, hogy az ötlet már évekkel ezelőtt eszébe jutott, de csak idén kezdett rajta dolgozni: néhány hónap alatt kész lett a Firesheeppel, ami nettó programozási időben csak heteket jelentett.

„Azt a támadást, amit a Firesheep végez, könnyű végrehajtani olyan eszközökkel, amelyek évek óta elérhetők. A bűnözők ezt már jól tudták, így visszautasítom a feltételezést, hogy egy a Firesheephez hasonló program máskülönben ártatlan embereket gonosszá tenne” - mondta Butler, aki azt állítja, a programmal csak a régóta létező biztonsági hiányosságokra igyekezett felhívni a figyelmet.

Feltörjük magunkat

A gyakorlatban a Firesheep korántsem kiforrott program, Windowsra például egyáltalán nem sikerült telepítenünk. Eleve csak a Firefox 3.6.11-es verziójával működik, későbbivel, így a 4-es bétával nem, és aki Windowszal használná, annak fel kell telepítenie a WinPcap nevű, adatcsomagok elfogására szolgáló programot is. Windows XP alatt azonban a Firesheep nem volt hajlandó működni, és változatos hibaüzenetekkel folyton leállt. Butler saját szájtján további, a felhasználók által jelentett bugokat sorol fel.

Steve Jobs to the rescue: Macintoshon hibátlanul működik a program – ezt egy a célra létrehozott, titkosítatlan hálózaton teszteltük saját accountjainkkal. A Firesheep azonnal azonosította a Facebookra, a Twitterre és a Tumblrre bejelentkezőket, gond nélkül be lehetett lépni vele mindegyik szájtra, és ott az áldozat nevében posztolni, adatokat módosítani. A facebookos törés egyébként csak addig működött, amíg a célpont ki nem jelentkezett az oldalról, onnantól a Firesheep is logint kért, a Twitteren viszont az áldozat kilépése után is tovább lehet garázdálkodni.

Bár a Google szerepel a megtámadható szájtok listáján, a Gmaillel szerencsére nem működik a Firesheep, és a Facebook és a Twitter mobil verzióit látja ugyan, de hibaüzenetet küld, és nem tud belépni.

Birkák a körúti kávézóban

Bár sokan a nyílt wifihálózatoknak róják fel azt, hogy a Firesheeppel így lehet garázdálkodni, egyes biztonsági szakértők arra hívják fel a figyelmet, hogy a hibát inkább a megtámadható szájtok követik el azzal, hogy nem védik megfelelően a bejelentkezést, például nem használnak SSL-t. A támadások elhárításának legegyszerűbb módja, ha mindenki csak titkosított, jelszóval védett hálózatokhoz csatlakozik - ezzel azonban az ember sokszor megfosztja magát az ingyen netezéstől, pont attól, amit szeretni lehet a wifiben. A másik lehetőség a VPN (virtual private network) használata – az ilyen hálózatokon az adatforgalom titkosított formában zajlik, és a Firesheep nem tud mit kezdeni vele. A harmadik lehetőség a titkosítást forszírozó segédprogramok használata: ilyen az EFF netes szabadságjogi szervezet szájtjáról letölthető Firefox-plugin, a HTTPS Everywhere, amely a szájtokhoz intézett lekéréseket titkosított formában küldi el, de ez Internet Explorerre és Google Chrome-ra nem létezik, másrészt csak bizonyos szájtoknál működik, de legalább a Firesheep által kiszemelt Facebook, Twitter és Amazon látogatóinak biztonságot nyújt. (Magyarul ha az url „http://" helyett „https://"-sel kezdődik, a felhasználó biztonságban van.) Hasonlóan működik egy másik Firefox-kiegészítő, a Force-TLS, ahol a felhasználó maga állíthatja be, milyen szájtokat szeretne biztonságos protokollon keresztül elérni. Aki félti magát az amatőr hekkerektől, védekezzen. A többiek imádkozzanak.

Az oldalról ajánljuk

- Belföld

Nem ért haza az iskolából egy 17 éves budafoki lány

A rendőrség jelenleg is keresi az eltűnt diákot.

március 26., 07:50

- Belföld

Meghalt Wachsler Tamás volt országgyűlési képviselő, a Kossuth tér megújításának irányítója

Az építész novemberben lett volna 60 éves.

március 26., 08:20

- Külföld

Légitámadást intéztek egy amerikai hadihajó ellen a jemeni húszik

A támadásokkal nem fognak felhagyni addig, amíg a gázai háború véget nem ér.

március 26., 08:58

- Sport

Nő a tét: már közel félmilliárd forintot ér a világbajnoki cím elhódítása

Újításként már a legjobbaknak is dobniuk kell a nyitófordulóban.

28 perce

- Külföld

Nem hagyja magára feleségét, J. D. Vance is Grönlandra látogat

A sziget biztonsági helyzetét vizsgálják.

március 26., 07:54

- Kultúr

Mi van, ha a borzalom bennünk van, nem pedig odakint?

Az És miért, hogy az éjszaka lesújt, feldob és energetizál.

március 26., 07:45

- Külföld

Nem tartott sokáig a fekete-tengeri tűzszünet, több ukrán drón is behatolt az orosz területekre

A rijádi megállapodás ellenére csaptak le.

március 26., 08:34

- Külföld

Florida lazítana a gyerekmunkára vonatkozó törvényen

Ezzel szeretnék leváltani a papírokkal nem rendelkező munkavállalókat.

március 26., 08:15

- Külföld

Pataky Attila elmondta, mit gondol valójában Azahriah-ról

A rocker szerint a fiatal előadó nem figyelt a suliban, ezért keveri a diktatúrát és szabadságot.

március 26., 07:42

- Külföld

Nagyszabású hekkertámadás érte az egyik legnagyobb orosz vállalatot, teljes a káosz a cégnél

március 26., 06:12

- Belföld

Magyar Péter bizarr videóval küldött üzenetet kritikusainak

Vicces jelenet került ki az ellenzéki politikus közösségi oldalára.

március 26., 09:08

- Külföld

Dániában a nők számára is bevezetik a sorkatonaságot

Az EU-ban eddig csak Svédországban volt hasonló.

március 26., 07:00

- Külföld

Huszonkettőre emelkedett a dél-koreai erdőtűz halálos áldozatainak száma

Az oltást nehezíti az erős szél.

március 26., 06:45

- Tudomány

Magyarországon élő kannibál kígyót vizsgált egy új tanulmány

A rézsikló nem jelent fenyegetést a veszélyeztetett viperafajra.

március 26., 06:16

- Forma-1

Döntött az F1-es Red Bull gyengélkedő pilótájának sorsáról

A címvédőnek sem tetszett az elhatározás.

március 26., 09:16

- Belföld

Steiner Kristóf: Nem hiszem, hogy ennek az országnak szüksége van rám

Hadházy Ákos: Követeljük, hogy ezt a mocskos törvényt visszavonják.

március 26., 09:23

- Külföld

Donald Trump tanácsadója felelősséget vállalt a háborús tervek kiszivárogtatásáért

Nem csitul a botrány Mike Waltz körül.

március 26., 09:17

- Belföld

Törvényjavaslattal tiltaná ki a középületekről a szivárványos zászlókat Novák Előd

A Mi Hazánk Mozgalom korábbi próbálkozása nem járt sikerrel.

március 26., 07:16

- Cinematrix

Megérkezett az egyik legjobban várt Star Wars-sorozat új évadának kedvcsinálója

Az Andor második, egyben utolsó évada is bővelkedni fog az izgalmakban.

március 26., 06:21

- Belföld

Jókedvet és esernyőket bekészíteni, borongós–esős időjárással kell dacolnunk

Napsütésre csak az ország északi, északnyugati részén lehet számítani.

március 26., 06:26

- Belföld

Kamionról lehulló méretes jégtömbök okoztak kis híján balesetet az M7-es autópályán

Az eset könnyen okozhatott volna balesetet.

március 26., 06:19

- Külföld

„Az orosz propaganda megpróbálja kihasználni a magyar politikai helyzetet”

A VOX Ukrajina ügyvezető igazgatóhelyettese nyilatkozott az Indexnek.

március 26., 06:19

- Külföld

Scotland Yard: nem bűncselekmény okozta a Heathrow repülőteret megbénító tüzet

A Heathrow-t 18 órára lezárták, és 63 ezer környékbeli lakás is áram nélkül maradt.

március 26., 06:23

- Futball

Monumentális mészárlás a Monumentalban, Messi nélkül is szétszedték az ötszörös világbajnokot

Argentína már kijutott a jövő évi vb-re.

március 26., 06:30

- Külföld

Folytatódnak a törökországi tüntetések, már 1400 embert tartóztattak le

Több jogvédő csoport és az ENSZ is elítélte a rendőrök erőszakos fellépését.

március 26., 06:39

- Belföld

Lázár János utódja szerint Makón a libák őrzését sem bíznák Magyar Péterre

„Komolyan aggódom Hódmezővásárhelyért, ahol évek óta a gyűlölet uralkodik.”

március 26., 06:22

- Belföld

Ideiglenesen szünetel a szülészeti ellátás a kisbéri kórházban

A „személyi feltételek átmeneti hiánya” miatt.

március 26., 06:18

- Belföld

Biztonsági őr akadályozta meg, hogy bejusson a rabbi a Kazinczy utcai zsinagógába

március 26., 08:46