Kinyírhatja-e az Anonymous az internetet?

További Tech cikkek

-

Könnyen megeshet, hogy a Google kénytelen lesz eladni a Chrome-ot

Könnyen megeshet, hogy a Google kénytelen lesz eladni a Chrome-ot - A Huawei hivatalosan is bejelentette, előrendelhető a Mate 70

- Lesöpörheti Elon Musk X-ét a Bluesky, már a Google is relevánsabbnak találja

- Ezek a leggyakrabban használt jelszavak – érdemes változtatni, ha ön is használja valamelyiket

- Azonnal cserélje le, ha ilyen routert használ!

Az állítólagos fenyegetés szerint az Anonymous a DNS amplification nevű technika segítségével terhelné túl a 13 DSN root szervert, és ezzel bénítaná meg az internetet. Hogy kiderüljön, lehetséges-e ez, először azt kellene tisztázni, mit is jelent.

Célpont bemérve

Az interneten minden gépet, minden weboldalt egy szám azonosít, ez az ip-cím (bárki ellenőrizheti a sajátját például a whatismyip.com címen). Mivel sokjegyű számokat megjegyezni nem túl felhasználóbarát megoldás, a weboldalaknak csak a neveit kell ismernünk, és beírnunk a böngészőnk címsorába, és egy bonyolult rendszer fordítja át ezeket ip-címmé, amiből az operációs rendszerünk már tudja, milyen szerverről kellene adatokat letöltenie. Ez a rendszer a DNS, és ennek a csúcsán áll a 13 root name szerver.

A 13 szerver a valóságban persze sokkal több, az A-tól M-ig jelölt szerverek mindegyikének feladatát több gép osztja meg egymás között, jól szétszórva a világban (Magyarországon is van egy ilyen, a K jelű root szerverek egyike). Ezeknek a szervereknek a címei közismertek, ott vannak beégetve minden operációs rendszer hálózatkezelőjében, és a feladatuk annyi, hogy a befutó lekérdezésekre válaszul megadják, hol kell arra a választ keresni – mint egy könyvtárban a katalógus.

Ha például valaki az index.hu címet ütötte be a böngészőjébe, a root name szerver mondja meg neki, milyen címen kell keresnie azt a szervert, ami a .hu felsőszintű domén alá tartozó címeket kezeli; az pedig aztán elirányítja az index.hu névszerveréhez. Ez a címfeloldási mechanizmus elméleti működése, a gyakorlatban ezt jócskán lerövidíti a cache, vagyis az átmeneti gyorsítótárak használata az internet-szolgáltatóknál. Ezek minden lekérés eredményét megtartják egy ideig, és ha valaki például újra az index.hu ip-címét kéri, annak nem kell a teljes procedúrát végigjárnia, megkapja azt a választ, amit az előző próbálkozó kapott.

Ebből következik, hogy ha a root name szervereket sikerül valahogyan leállítani, az önmagában még nem jelent instant katasztrófát, csak akkor kezdenek elérhetetlenné válni az oldalak, amikor a gyorsítótárakból kikopnak a címek, és nincs honnan frissíteni őket. Ekkor sem áll le az internet, csak úgy járnak a netezők, mint aki elveszítette a telefonját, a noteszét, és minden névjegyet és cetlit, amire valaha telefonszámokat írt fel, aztán hiába próbálna telefonálni, mert lenne ugyan mivel, lenne kit, de senkinek nem tudja fejből a számát.

A root name szervereket úgy lehet megbénítani, ha a támadó kikerüli a gyorsítótárakat, és minden egyes adatlekérésével végigjáratja a teljes utat root szerverrel, TLD szerverrel és hasonlókkal. Egy ilyen kör azzal jár, hogy egy mindössze 60 bájtos adatcsomag elküldésével 4000 bájtnyi válasz-adatforgalmat generálunk, vagyis a támadáshoz bevetett sávszélességnek több mint a hatvanszorosát foglaljuk le a túloldalon. Ha mindezt egy sokezer gépből álló botnetről intézzük, a rendelkezésére álló erőforrások lefoglalásával túlterhelhetjük, ami lassuláshoz, majd teljes összeomláshoz vezethet. Legalábbis elméletben.

Nem eszik olyan forrón

Biztonságtechnikai szakértők az Anon-felhívásra válaszul hosszan fejtegetik, miért nem valószínű egy ilyen támadásnak már az elindítása sem, nem hogy a sikeressége. Egyrészt ha komoly a fenyegetés, semmi értelme nem lett volna ennyi időre előre beharangozni, hiszen azzal csak azt érik el, hogy oda a meglepetés ereje. A DNS root szerverek összes rendszergazdája és biztonsági embere külön duplán ellenőrizni fog minden frissítést, minden biztonsági patch-et, és 31-én ugrásra készen, árgus szemekkel fogja a terhelési monitorokat figyelni.

Dan Kaminsky biztonságtechnikai szakértő szerint például blöff volt az egész, és az érvelése valóban logikus: „Az Anonymousnak semmit nem kell tennie március 31-én, a puszta fenyegetés elég ahhoz, hogy a sajtó és az emberek róluk, és az általuk képviselt eszmékről beszéljenek” – mondta a Forbesnak. Kaminsky egyébként arról híres, hogy ő fedezte fel 2008-ban a DNS rendszer egy súlyos biztonsági hibáját – ami rögtön figyelmeztet arra, hogy hiába tűnik jelenleg technikailag lehetetlennek a DNS letérdeltetése, nem lehet kizárni, hogy egyszer csak talál valaki egy hasonló hibát, amire senki nincs felkészülve.

A szakértők egyébként technikai oldalról amellett vannak, hogy a root name szerverek bármilyen ma ismert támadást vagy katasztrófát túlélnének. Ennek biztosítására ott a gyorsítótárazás, a terhelést elosztó Anycast rendszer, a szerverek rendelkezésére álló, sokszorosan túlbiztosított, óriási sávszélesség, illetve maga a tény, hogy a 13 szervert 13 különböző szervezet üzemelteti, más-más hardverrel, szoftverrel, védelmi trükkökkel. Egyen talán lehet gyenge pontot találni, egyszerre 13-on szinte kizárt.

Már megtörtént

Hogy a DNS root szerverek azért mégsem sérthetetlenek, mi sem mutatja jobban, mint hogy már kétszer is történt ellenük támadás – és ha az internetet nem is sikerült megbénítani, teljesen sikertelennek sem voltak mondhatók. Az első invázió 2002. október 21-én történt, másfél órán át támadták párhuzamosan mind a 13 root szervert változatos módszerekkel, összesen 900 megabit/sec sávszélességen (ez tíz éve, amikor még sehol nem volt az olcsó szélessáv, nagyon soknak számított). Ehhez minden bizonnyal botnetet használtak a támadók, vagyis vírussal megfertőzött, távolról irányított gépek hálózatát.

A támadásnak csak lassulást sikerült elérni a rendszer működésében, néhány szerver elérhetetlenné vált, vagy a nagy terhelés miatt visszadobta a beérkező kéréseket, de a többi kiszolgáló átvette ezeket a feladatokat tőlük. A támadókat sosem sikerült azonosítani. Ezután vezették be a szerverek védelmére az Anycast rendszert, ez biztosítja azt, hogy a világon szétszórva helyezkedhetnek el az egy ip-cím alatt elérhető szerverek, amelyek között eloszlik a normál ügymenet terhelése, és egy támadás adatforgalma is.

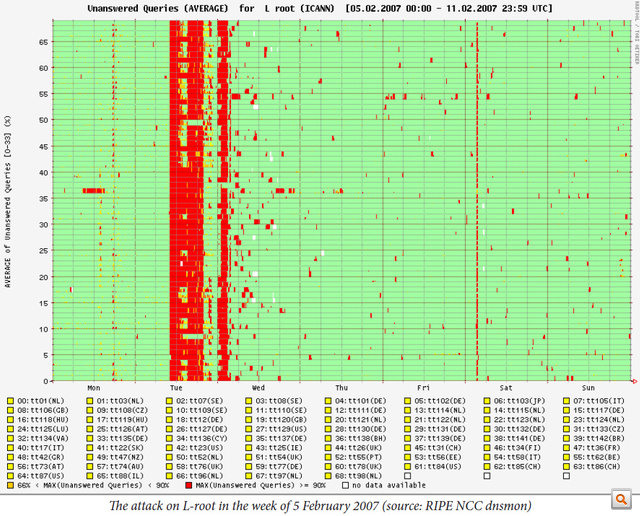

A második invázió 2007. február 6-án ütött be, és két és fél órán át, majd egy három és fél órás szünetet követően újabb öt órán keresztül tartott; csak hat szervert érintett a 13-ból, de azokon csúcsidőben a másodpercenként egy gigabájtot is elérte a támadás adatforgalma. Két szerver ki is feküdt: az amerikai védelmi minisztérium által üzemeltetett G-root, és az ICANN kaliforniai főhadiszállásán levő L-root nem bírta a strapát – megjegyzendő, hogy ez pont az a kettő volt a célpontok közül, ahol még nem volt telepítve az Anycast technológia.

Ahogyan 2002-ben, úgy öt éve sem sikerült azonosítani a támadókat, a nyomozás csak addig jutott el, hogy az adatforgalom túlnyomó részének a forrása Ázsia volt, azon belül is gyanúsan sok támadó gép volt Dél-Koreában – de ez csupán arra utal, hogy a támadáshoz használt zombihálózatot előrelátó módon a világ legjobb netkapcsolatával rendelkező országban építették fel valakik. A támadás másnapján az amerikai védelmi minisztérium szóvivője közölte, hogy a legközelebbi ilyen csapást az ország kritikus infrastruktúrája elleni támadásként kezelik, és a hadseregnek elnöki utasítása van válaszképpen porig bombázni az akció kiagyalóját.

A túlterheléses támadás jellegzetessége persze, hogy a lehetetlennel határos minden kétséget kizáróan megállapítani, ki adta ki a parancsot a zombihálózatnak a támadásra, és egy ilyen fenyegetés akár még olaj is lehet a tűzre. Elvégre ha valakinek tényleg sikerülne térdre kényszeríteni az internetet (és erre a root name szerverek mellett még egy sor célpont támadása lehetőséget ad, például az útvonalválasztást felügyelő BGP-é), annak egészen biztosan az idők végezetéig fennmaradna a neve. Ez pedig lehet olyan csábító hekkerkörökben, hogy – legyen bármennyire is értelmetlen egy ilyen akció – úgy tekintsenek a kihívásra, mint a hegymászók a Mount Everest megmászására, amit a legenda szerint azzal indokolt annak idején egy híres hegymászó, George Mallory, hogy „azért, mert ott van”.