További Tech cikkek

A Google, a Bing és a világ összes többi hagyományos keresőmotorja webszerverek tartalmát fésüli át és rendezi találati listákba, ha kérdezünk tőle valamit, feltételezve, hogy az ember olyasmikre kíváncsi, amik a weben vannak. Shodan (a nevét a System Shock című kultikus számítógépes játék főellenségéről, egy gonosz mesterséges intelligenciáról kapta) nem áll meg itt, ő minden kütyüt lát, ami csak az internetre van kötve. A weboldalak tartalmát tároló és kiszolgáló szerverek mellett például webkamerákat, biztonsági kamerákat, ipari rendszereket, nyomtatókat, közlekedési rendszereket, videós telekonferenciákat, riasztókat, mindent, aminek ip-címe van, és a publikus interneten kommunikál.

A félelmetes az a dologban, hogy az ilyen berendezések nagy részét semmilyen védelem, titkosítás, még egy jelszó se védi attól, hogy illetéktelenek hozzáférjenek a neten keresztül. Ez persze nem úgy megy, hogy két kattintással bárki be tud nézni a szomszéd lánykollégium összes webkamerájába, vagy atomerőművek irányítórendszereiben nyomogathatja a gombokat, Shodan csak megmutatja a hekkernek a lehetséges célpontokat. Hogy egy igazi, képzett hekker mire képes ezzel a szerszámmal, azt Dan Tentler biztonságtechnikai szakértő előadása illusztrálja legjobban a tavalyi Defcon 20 hekkerkonferenciáról:

Tentler véletlenszerű Shodan-keresésekkel talált többek között hozzáférést távirányítós garázsajtóhoz, otthoni riasztórendszerek kameráihoz, de eljutott addig is, hogy leolvaszthatta volna a jeget egy dán hokipályán, vagy egy egész, meg nem nevezett országban lévő város közlekedési lámpáit tesztüzemmódba kapcsolhatta volna, ha akarja. Sőt, belemászott egy francia vízerőmű irányítórendszerébe, ahol a két, egyenként 3 megawattot termelő turbinával csinálhatott volna azt, amit csak akar. Persze nem akart semmit, de bármikor utána csinálhatja a trükköt olyasvalaki, aki igen. Egy másik biztonságtechnikai specialista, Ruban Santamarta egy részecskegyorsító irányítópultjához fért hozzá a Shodan segítségével.

A Shodan nem csak jól képzett hekkerek kezében lehet veszélyes fegyver. Ha nem értünk hozzá, mindig találhatunk a YouTube-on olyan jótét lelket, aki elmagyarázza, hogyan lehet felhasználni Shodan találati listáit:

De a kereső hekker-analfabétáknak és laikusoknak is hihetetlen aranybánya lehet, elég csak a „default password” keresést beütnünk, és máris végtelen listát kapunk szerverekről, nyomtatókról, és egyéb, netre kötött rendszerekből, amelyekhez jó eséllyel simán, böngészőn keresztül hozzáférhetünk az admin felhasználónévvel és az 12345 jelszóval.

Webcam, Budapest

De vajon miért kötnek rá emberek a netre védelem nélkül olyan rendszereket, amihez ilyen lazán hozzáférhet bárki? Először is azért, mert a Shodan nélkül ezeket reménytelen megtalálni, és még a Shodannal is csak nagyon korlátozottan lehet célzottan a szomszéd garázsajtajára rámenni, csak úgy általában garázsajtókra a neten (országra, operációs rendszerre, ip-tartományra azért lehet szűkíteni). Ezzel együtt is, bármi, amit célzottan akarunk kiszúrni, tű egy 500 millió online kütyüből álló szénakazalban, így az ilyen rendszerek telepítőiben sokszor fel sem merül, hogy védelemmel vértezzék fel őket. Miért szereljünk rácsot egy ajtóra, ha senki nem tudja, hol van az az ajtó? A kérdés mindjárt nem olyan költői, ha megtudjuk, hogy a Shodan harmadik leggyakoribb keresőkifejezése jelenleg az, hogy „webcam budapest”.

A másik ok, hogy ezek a netre kötött rendszerek sokszor egyáltalán nem arra vannak kitalálva, hogy a netre kössék őket, csak úgy olcsóbb és egyszerűbb. Ha például egy cég számítógéppel, távolról vezérelhetővé akarja tenni a fűtési rendszerét, a kivitelező nem feltétlenül azt az utat választja, hogy direktben köti össze a szabályzó központot a távoli irányítást megkapó géppel vagy gépekkel, hanem egyszerűen belekötik egy webszerverbe, és azzal akaratlanul is megosztják az egész világgal.

Már rég elszabadult

A Shodant 2009-ben kezdte el építeni egy John Matherly nevű programozó, regisztráció nélkül napi 10, regisztrációval napi 50 keresést engedélyez, aki ennél is többet akar, esetleg adatbázisokat exportálni vagy mélyebb hozzáférést a rendszerhez, annak fizetnie kell. Matherly a CNN-nek azt mondta, kizárólag biztonsági szakértők, etikus hekkerek és kormányügynökségek használják a szolgáltatását, és az igazi nagypályás hekkerek számára az annyira nem is érdekes, mivel nekik több százezer számítógépből álló botnetjeik vannak, amelyekkel kifinomult keresés nélkül is megtalálják a célpontjaikat, egyszerűen a nyers erőt bevetve.

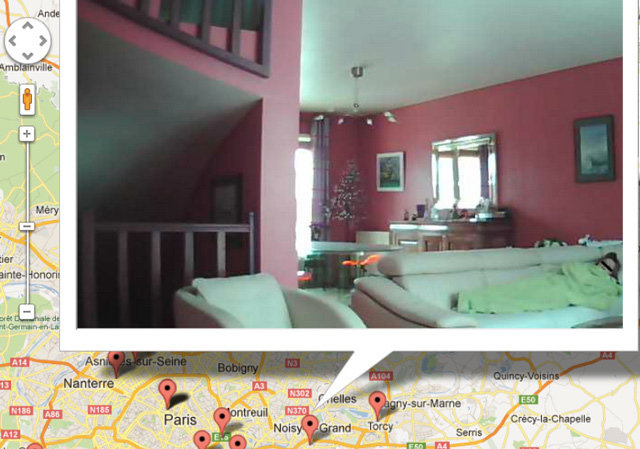

A Shodan készítője azt mondja, a kereső éppen arra jó, hogy a jó fiúknak segítsen megtalálni a biztonsági réseket a netre kötött kütyükben, mielőtt a rossz szándékkal közeledő hekkerek odaérnek. Ennek némileg ellentmond, hogy a net sötét oldalán az utóbbi időben több botrány is kitört már a Shodan rosszindulatú használata miatt. Idén januárban a 4chan és a Reddit bugyraiban tűnt fel az a Shodanra épülő script, ami a Trendnet cég otthoni riasztórendszerekhez szánt kameráihoz adott hozzáférést, egy Google Maps-alapú térképre rendezve a nem biztonságos kamerák elhelyezkedését, amelyekre kattintva úgy nézhettük a képüket online stream formájában, mint a 24 terroristaelhárító ügynökei a tévében. Valahogy így:

A Shodan teljesen felforgathatja a penteszterek (penetration test, online rendszereket az illetéktelen behatolás lehetőségeire tesztelő etikus hekkerek) világát, és új utakat mutathat a biztonsági rések minél gyorsabb és hatékonyabb befoltozása felé – mutatta be Matherly a 2010-es Defconon a keresőjét. Most jutottunk el addig, hogy többé már nem áltathatjuk magunkat azzal, hogy az illetéktelen szemek és kezek távol maradnak tőle.

Az oldalról ajánljuk

- Külföld

Pataky Attila elmondta, mit gondol valójában Azahriah-ról

A rocker szerint a fiatal előadó nem figyelt a suliban, ezért keveri a diktatúrát és szabadságot.

március 26., 07:42

- Külföld

Nem tartott sokáig a fekete-tengeri tűzszünet, több ukrán drón is behatolt az orosz területekre

A rijádi megállapodás ellenére csaptak le.

március 26., 08:34

- Külföld

Nem hagyja magára feleségét, J. D. Vance is Grönlandra látogat

A sziget biztonsági helyzetét vizsgálják.

március 26., 07:54

- Belföld

Meghalt Wachsler Tamás volt országgyűlési képviselő, a Kossuth tér megújításának irányítója

Az építész novemberben lett volna 60 éves.

március 26., 08:20

- Külföld

Florida lazítana a gyerekmunkára vonatkozó törvényen

Ezzel szeretnék leváltani a papírokkal nem rendelkező munkavállalókat.

március 26., 08:15

- Belföld

Nem ért haza az iskolából egy 17 éves budafoki lány

A rendőrség jelenleg is keresi az eltűnt diákot.

március 26., 07:50

- Külföld

Légitámadást intéztek egy amerikai hadihajó ellen a jemeni húszik

A támadásokkal nem fognak felhagyni addig, amíg a gázai háború véget nem ér.

március 26., 08:58

- Külföld

Politico: Friedrich Merz koalíciója Orbán Viktor ellen fordul, megszorításokat terveznek

Az uniós forrásokat is jobban korlátoznák.

6 perce

- Kultúr

Mi van, ha a borzalom bennünk van, nem pedig odakint?

Az És miért, hogy az éjszaka lesújt, feldob és energetizál.

március 26., 07:45

- Külföld

Donald Trump tanácsadója felelősséget vállalt a háborús tervek kiszivárogtatásáért

Nem csitul a botrány Mike Waltz körül.

március 26., 09:17

- Forma-1

Döntött az F1-es Red Bull gyengélkedő pilótájának sorsáról

A címvédőnek sem tetszett az elhatározás.

március 26., 09:16

- Belföld

Steiner Kristóf: Nem hiszem, hogy ennek az országnak szüksége van rám

Hadházy Ákos: Követeljük, hogy ezt a mocskos törvényt visszavonják.

március 26., 09:23

- Külföld

Dániában a nők számára is bevezetik a sorkatonaságot

Az EU-ban eddig csak Svédországban volt hasonló.

március 26., 07:00

- Külföld

Huszonkettőre emelkedett a dél-koreai erdőtűz halálos áldozatainak száma

Az oltást nehezíti az erős szél.

március 26., 06:45

- Tudomány

Magyarországon élő kannibál kígyót vizsgált egy új tanulmány

A rézsikló nem jelent fenyegetést a veszélyeztetett viperafajra.

március 26., 06:16

- Belföld

Magyar Péter bizarr videóval küldött üzenetet kritikusainak

Vicces jelenet került ki az ellenzéki politikus közösségi oldalára.

március 26., 09:08

- Külföld

Nagyszabású hekkertámadás érte az egyik legnagyobb orosz vállalatot, teljes a káosz a cégnél

március 26., 06:12

- Belföld

Törvényjavaslattal tiltaná ki a középületekről a szivárványos zászlókat Novák Előd

A Mi Hazánk Mozgalom korábbi próbálkozása nem járt sikerrel.

március 26., 07:16

- Belföld

Kamionról lehulló méretes jégtömbök okoztak kis híján balesetet az M7-es autópályán

Az eset könnyen okozhatott volna balesetet.

március 26., 06:19

- Belföld

Lázár János utódja szerint Makón a libák őrzését sem bíznák Magyar Péterre

„Komolyan aggódom Hódmezővásárhelyért, ahol évek óta a gyűlölet uralkodik.”

március 26., 06:22

- Belföld

Ideiglenesen szünetel a szülészeti ellátás a kisbéri kórházban

A „személyi feltételek átmeneti hiánya” miatt.

március 26., 06:18

- Cinematrix

Megérkezett az egyik legjobban várt Star Wars-sorozat új évadának kedvcsinálója

Az Andor második, egyben utolsó évada is bővelkedni fog az izgalmakban.

március 26., 06:21

- Külföld

Folytatódnak a törökországi tüntetések, már 1400 embert tartóztattak le

Több jogvédő csoport és az ENSZ is elítélte a rendőrök erőszakos fellépését.

március 26., 06:39

- Külföld

Scotland Yard: nem bűncselekmény okozta a Heathrow repülőteret megbénító tüzet

A Heathrow-t 18 órára lezárták, és 63 ezer környékbeli lakás is áram nélkül maradt.

március 26., 06:23

- Belföld

Jókedvet és esernyőket bekészíteni, borongós–esős időjárással kell dacolnunk

Napsütésre csak az ország északi, északnyugati részén lehet számítani.

március 26., 06:26

- Külföld

„Az orosz propaganda megpróbálja kihasználni a magyar politikai helyzetet”

A VOX Ukrajina ügyvezető igazgatóhelyettese nyilatkozott az Indexnek.

március 26., 06:19

- Futball

Monumentális mészárlás a Monumentalban, Messi nélkül is szétszedték az ötszörös világbajnokot

Argentína már kijutott a jövő évi vb-re.

március 26., 06:30

- Belföld

Biztonsági őr akadályozta meg, hogy bejusson a rabbi a Kazinczy utcai zsinagógába

március 26., 08:46