További Infó cikkek

(Bertolt Brecht)

Halmozott védelmi igény

Sok jelzőt elpuffogtattak már ennek az útnak a jellemzésére, de a legáltalánosabb talán a "nem magától értetődő" megjelölés használata. A napjainkban alkalmazott informatikai eszközök gyenge minősége, alacsonyfokú integráltsága, a beépített, illetve általánosan elfogadott szabályozások alacsony színvonala vagy teljes hiánya miatt a védelmi rendszerre hatványozott mértékű problémamegoldás hárul.

Lényegében arról van szó, hogy a védelmi problémát maga az informatikai rendszer (éppen a fent ismertetett hiányosságai miatt) képtelen a keletkezésekor eliminálni, ezért a védelmi rendszerre az esetek legnagyobb részében már nem csak a keletkezéskor szükséges védelmek, hanem a probléma elszaporodásával járó megnövekedett feladatok is ránehezednek. Ez a jelenség leginkább talán az egészségügyi gyakorlatban ismerős, amikor az immunrendszer valamilyen oknál fogva már nem képes a védekezésre és külső segítség kell az eredeti (egészséges) állapot helyreállításához, miközben a kezdeti állapothoz képest a kórokozók már jelentősen elszaporodtak és meg is erősödtek a szervezeten belül.

A fenti hasonlat miatt szinte kínálja magát a számítógépes vírusokra való utalás. Ezt azonban most kihagynánk, és szándékosan egy másik példát említünk. A 2000. év (Y2K) problémája a maga idejében eléggé felborzolta a kedélyeket, és e borzoláson túl - nem mellékesen - sokmilliós kiadásra serkentette a védekezni vágyókat. Mivel a védekezés alkalmával nem volt 100 százalékos esély a hibásan számoló algoritmusok felfedésére és eliminálására (a fene se tudta visszakeresni a nem dokumentált és gépi nyelvre lefordított programokból a hibás algoritmusokat), ezért az ösztönös védekezés a hibás dátumforma megjelenésének helyére korlátozódott.

Mivel a veszélyesnek ítélt helyeken nagy számban voltak hibás jelzések, ezeket a szűréseket állandóan és folyamatosan fenn kellett - és ma is fenn kell - tartani, ahelyett, hogy a program néhány helyén a hibásan számoló algoritmust javították volna ki. De hát hogyan? Sajnos a programokon éppen ezeket a célszerű és magától értetődő javításokat nem lehet végrehajtani, mert a készítésük során erre nem gondoltak. De az is lehet, hogy nagyon is gondoltak erre, illetve az ehhez hasonló esetekre, és éppen ezért nem lehet egyszerűen javítani?

Ennyi kalandozás, és a védekezés felállításának megfelelő mértékű misztifikációja után az alábbiakban áttekintjük azoknak a technológiai lépéseknek a sorozatát, amelyek révén megvalósítható egy megfelelő színvonalú védekezési rendszer.

1. Az informatikai rendszer felülvizsgálata, kockázatelemzés

A felülvizsgálat nem más, mint a szervezeti stratégiából és a rövid ill. hosszú távú tervekből következő, az elérendő biztonsági szintre vonatkozó elképzelések megismerése, a szervezet működését, versenyképességét fenyegető informatikai kockázatok felmérése és elemzése, valamint az informatikai rendszer aktuális biztonsági állapotának feltérképezése.

A felülvizsgálat nem más, mint a szervezeti stratégiából és a rövid ill. hosszú távú tervekből következő, az elérendő biztonsági szintre vonatkozó elképzelések megismerése, a szervezet működését, versenyképességét fenyegető informatikai kockázatok felmérése és elemzése, valamint az informatikai rendszer aktuális biztonsági állapotának feltérképezése.

A kockázatelemzési technikák (módszertanok) az elmúlt időszakban igen nagy fejlődésen mentek keresztül, amelynek eredményeképpen a gyakorlatban is egyre használhatóbbá váltak a kockázatok kvantitatív, azaz mennyiségi elemzései. Másképpen fogalmazva: a kvantitatív kockázatelemzés azt jelenti, hogy az egyes kockázati tényezők által okozható károkat már forintban kifejezhetően határozzák meg. Ez azért jelentős változás a probléma feltárásban, mert ennek előtte (a kvalitatív technikák) csak sokkal durvább meghatározást tettek lehetővé

(pl.: igen nagy, nagy, közepes, vagy kismértékű a kár).

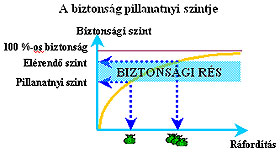

A kockázatelemzéshez tartozik, hogy itt kell megfogalmazni a különböző informatikai rendszerelemekhez (hardverek, szoftverek, hálózati eszközök) tartozó elvárt biztonsági szinteket is. Az aktuális és az elvárásoknak megfelelő biztonsági szintek között fennálló különbség az ún. "biztonsági rés", amelynek betömése a kockázatkezelés során kidolgozott intézkedések feladata. A mellékelt ábrából látható, hogy egy viszonylag magas biztonsági szint további növeléséhez az egyenes aránnyal számolhatónál lényegesen nagyobb mennyiségű pénz kell!

Végeredményképpen egy jelentés kerül a döntéshozók asztalára a szervezet tényleges biztonsági állapotáról és üzleti folyamatainak fenyegetettségéről. Ez az a pont, amikor a döntéshozók, tiszta képet kapva a létező kockázatokról és az elvárt biztonsági szintekről, szembesülnek a probléma méretével és a megoldásához szükséges erőforrás igényekkel.

A cikk második részében folytatjuk a védelmi rendszer kiépítéséhez szükséges lépések ismertetését.