További Tech cikkek

-

Könnyen megeshet, hogy a Google kénytelen lesz eladni a Chrome-ot

Könnyen megeshet, hogy a Google kénytelen lesz eladni a Chrome-ot - A Huawei hivatalosan is bejelentette, előrendelhető a Mate 70

- Lesöpörheti Elon Musk X-ét a Bluesky, már a Google is relevánsabbnak találja

- Ezek a leggyakrabban használt jelszavak – érdemes változtatni, ha ön is használja valamelyiket

- Azonnal cserélje le, ha ilyen routert használ!

Sötét patkány hadművelet

Az utólag a biztonságtechnikai szakemberektől az Operation Shady Rat nevet kapott akció (sötét patkány hadműveletet jelet, de a rat egyben a Remote Access Tool, vagyis távoli hozzáférést biztosító eszköz kifejezés rövidítése is) öt éven át tartott. Legalább 72 áldozata volt, köztük az ENSZ, hat ország kormányhivatalai, hadiipari, elektronikai, energetikai óriáscégek, hírügynökségek, és olyan szervezetek, mint például a Nemzetközi Olimpiai Bizottság, illetve a WADA, a NOB doppingellenes szervezete. Az ellopott információ mennyisége petabájtos nagyságrendű (ez a gigabájt egymilliószorosa), és a McAfee jelentése szerint főleg katonai, gazdasági és diplomáciai jellegű: email-archívumok, kutatás-fejlesztési dokumentációk, szerződések, jegyzőkönyvek.

Ez nem digitális Pearl Harbor volt, inkább az ősi kínai kínzási módszerre az ezer vágásos halálra hasonlít – jellemezte a támadók módszerét Dimitrij Alperovics, a McAfee szakértője, aki felfedezte a támadásban használt C&C (command and control) szervert. Ironikus módon a hekkerek nem védték elég jól az irányítószerverüket, így sikerült annak naplófájljaihoz hozzájutni, így derült ki, hogy csak ez az egy gép öt éven át dolgozott adatlopási akciókban. Valószínű, hogy más irányítószerverek is voltak, és az sem biztos, hogy a naplófájlok mindent rögzítettek, a támadássorozatnak több ezer áldozata is lehetett.

Minden jel Kínára mutat

A támadások 2006-ban indultak, az első áldozatok dél-koreai nehézipari cégek és kormányhivatalok, amerikai vállalatok, illetve a délkelet-ázsai országokat tömörítő ASEAN szövetség rendszerei voltak (az utóbbi elleni támadás egy hónappal a szövetség éves csúcstalálkozója előtt kezdődött, és majdnem egy évig tartott).

2007-ben a támadók figyelme amerikai hadiipari cégek és kormányhivatalok felé fordult, és ekkor, egy évvel a pekingi olimpia előtt kezdődtek a NOB különféle szervezetei elleni kémkedések is. Ebben az évben 29 új áldozatot jegyzett fel a C&C szerver naplófájlja, majd 2008-2009-ben, az akció legsűrűbb éveiben újabb 36-ot, illetve 38-at. Ekkor jutottak be az ENSZ rendszerébe, több mint 40 amerikai hitech céghez, kanadai, tajvani, vietnami és indiai kormányügynökségekhez. 2010-2011-ben az akciók száma aztán drasztikusan visszaesett, a szakértők szerint azért, mert az alkalmazott támadási módszer elavult.

Alperovics beszámolójában azt írja, a támadás mögött szinte biztos, hogy egy ország állt, nem egy cég, vagy saját szakállára dolgozó hekkercsoport. Bár visszautasította, hogy megnevezze ezt az országot (ahogy az ENSZ kivételével az áldozatokat is csak körülírta, de nem nevezte meg), a jelek egyértelműen Kínára utalnak. Amerikai óriáscégek, India, Vietnam, Tajvan, az az ázsiai szervezet, aminek egy csomó ország a tagja, de Kína pont nem, olimpiai bizottságok és doppingellenes szervezetek éppen a pekingi olimpia előtt – ez a lista pontosan leírja Kína érdeklődési körét geopolitikai, diplomáciai és gazdasági vonalon.

A Dell SecureWorks botnetspecialistája, Joe Stewart később a vezérlőszerver adatforgalmát pekingi és sanghaji rendszerekig követte vissza, megerősítve a kínai gyanút. Hogy a dolog még bonyolultabb legyen, ugyanezek a rendszerek merültek fel forrásként az RSA védelmi technológiákat fejlesztő cég feltörésénél is idén tavasszal, az onnan származó információkat pedig később a Lockheed Martin hadiipari cég szervereire való betöréskor használták fel az ismeretlen támadók. Éppen akkor, amikor a brit kormány kiadta a Lockheednek az ország nukleáris arzenálját tároló haditengerészeti bázis üzemeltetését.

Kína természetesen vehemensen tagadja a vádakat, sőt, a McAfee-jelentés megjelenése után pár nappal az ország központi hírügynöksége terjedelmes anyagot adott ki arról, hogy a kínai számítógépes rendszereket 2010-ben félmillió támadás érte, amelyeknek többsége Amerikából és Indiából érkezett.

Nagyobb a füstje, mint a lángja?

A McAfee-jelentés alaposan felkavarta a kedélyeket, a CNN rögtön a hidegháború helyét átvevő kódháborúról kezdett beszélni (lefordíthatatlan angol szójáték a cold war, és a code war kifejezések hasonló kiejtésére építve), és a CIA egyik tanulmányát idézte, ami szerint a nukleáris támadás utáni második legnagyobb fenyegetés Amerikára nézve egy cybertámadás lehet.

Konkurens biztonságtechnikai cégek, mint az orosz Kaspersky, az amerikai Symantec eközben arra célozgattak, hogy a McAfee a valós jelentőségénél sokkal nagyobbra fújja fel az ügyet. Való igaz, az egész bejelentés tálalása az online biztonságtechnika világától eléggé idegen módon bulváros volt: éppen a Las Vegas-i Black Hat hekkerkonferenciára időzítették, amikor amúgy is nagyobb az érdeklődés a téma iránt, az első részletes beszámoló az esetről pedig nem valamilyen szaklapban vagy szakportálon jelent meg, hanem a divattal és popkultúrával foglalkozó Vanity Fair magazinban.

Második menet

Második menetben a Symantec szakértői is átvizsgálták a vezérlőszervert (amiről annyit árultak el, hogy fizikailag egy nyugati országban helyezkedett el), akik négy további kiegészítő szervert találtak a C&C mellé, és újabb részletekkel szolgáltak a kémkedési akcióról, többek között felderítették a támadók által használt módszert.

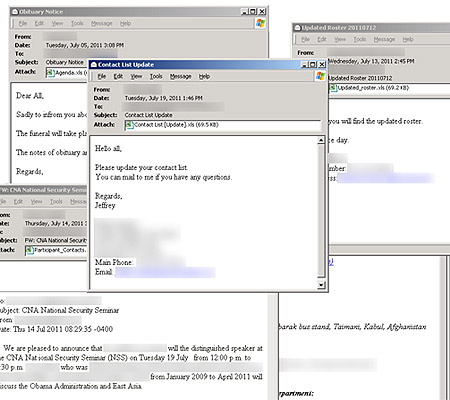

A metódus kísértetiesen emlékeztet az Oak Ridge nukleáris kutatólabor feltörésénél alkalmazottra: első körben a célpont szervezet alkalmazottait szórták meg névre szóló csali emailekkel, amelyek úgy néztek ki, mintha a cégen belülről érkeznének, teljesen hétköznapi témákban. Mindegyikben közös volt, hogy egy linket tartalmazott, amire rákattintva a felhasználó megfertőzte a saját gépét egy trójai programmal. A linkek trükkösen sima HTML-oldalakra, vagy képekre mutattak, mert ezeket általában nem szűrik a tűzfalak. A weboldal kódjába, vagy a képben szteganográfiával elrejtve tartalmazták a rosszindulatú kódot, amelyek általában böngészők, irodai programok, vagy operációs rendszerek közismert biztonsági réseit használták ki (leggyakrabban az Excel Featheader néven ismert hibáját).

A Symantec adatai szerint a trójait terjesztő szerverre az öt év alatt kétmillió lekérés futott be a csali emailek nyomán, a legtöbb Tajvanról, Izraelből és Japánból, de az első tízben ott van még Oroszország és Lengyelország is, ahol a McAfee adatai szerint viszont egyetlen szervert sem sikerült feltörni.

Ha a kamu linkre kattintással aktivizált rosszindulatú kód olyan rendszerrel találkozott, ahol még nem volt befoltozva a kihasználható sérülékenység, az addig automatizált akciót élő hekker vette át, a trójai által a megnyitott hátsó kapun át bejutott a megfertőzött gépre, ott újabb jelszavakat és hozzáféréseket keresett az adott helyi hálózaton, majd minden érdekesnek tűnő adatot letöltött. A feltört rendszerek többségében csak pár hónapig kémkedtek a támadók, de jó néhány olyan is volt, ahol 20-25 hónapon át jártak ki-be észrevétlenül.

Jelenleg úgy tűnik, magyar áldozata nem volt az akciónak, de a Seculert cég alkalmazásával bárki ellenőrizheti is, hogy a gépe ip-címe szerepel-e a Sötét patkány hadművelet szerverének naplófájljaiban.

És most mi lesz?

Akár minden idők legnagyobb cyberkémkedési ügye, akár nem, megdönthetetlen bizonyíték aligha fog előkerülni arról, hogy ki állt az akció mögött. Az internet jelenlegi felépítése miatt gyakorlatilag lehetetlen egy kellő óvatossággal álcázott akciót visszakövetni a valódi tettesig, aki a nyomait ezer proxy szerveren át zavarhatja össze (amelyekből néhány már rég beolvasztva, ócskavasként hever valahol egy roncstelepen, mire a nyomozás addig jut, hogy megvizsgálja).

Megoldást az internet rég túlhaladott alapvető működési elveinek teljes újragondolása jelentene, ez azonban egészen irreálisnak tűnő nemzetközi összefogást feltételez. Közben pedig a játszma minden szereplője, miközben hangosan elítéli az online kémkedést és hekkelést, minden valószínűség szerint maga is rendszeresen él ezekkel az eszközökkel.