Letörölhetetlen vírussal dolgozik a világ legdurvább hekkerosztaga

További Tech cikkek

2009-ben néhány rangos kutató kapott egy cédét, amin képek és néhány másik fájl volt egy houstoni tudományos konferenciáról, amin részt vettek. A tudósok akkor még nem tudták, hogy a cédén nemcsak az volt, amit ők észrevettek, hanem néhány rosszindulatú program is, egy legalább 2001 (a más források szerint pedig 1996) óta aktív hekkerakció kedves ajándéka. A cédéket valószínűleg a postán cserélték le a vírusos verziókra. 2002-ben vagy 2003-ban pedig Oracle-adatbázist telepítő cédékkel történt ugyanaz a tudósokkal: egy másik célpont gépeire is vírust telepítettek.

A támadásokat pár napja, több mint tíz évvel később azonosította a Kaspersky Lab. Az akció mögött a világ eddig felfedezett legkifinomultabb hekkercsoportja áll, amit a biztonsági cég bonyolult titkosító-algoritmusaik és kifinomult módszereik miatt Equation Groupnak (Egyenlet Csoport) nevezett el.

Brutálisak

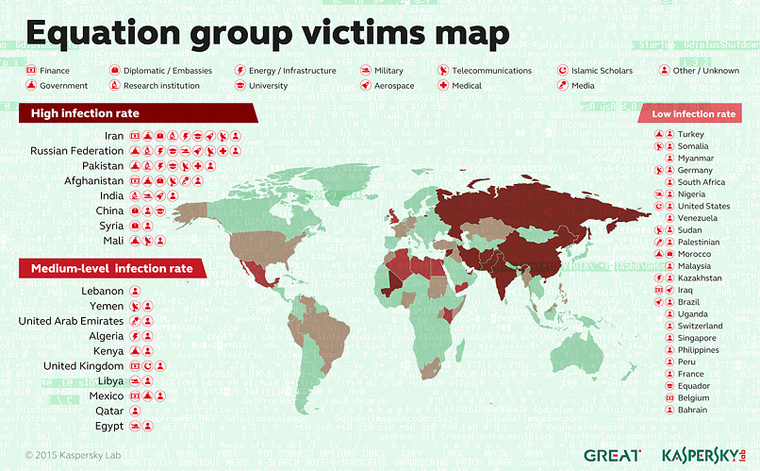

A Kasperky kutatói összesen 500 fertőzést azonosítottak [PDF] a hekkerektől, legalább 42 országban. Áldozataik között van Irán, Oroszország, Pakisztán, Afganisztán, India, Szíria és Mali is. Az egyik webes támadásuk vizsgálta, hogy az áldozatok Jordániából, Törökországból vagy Egyiptomból jönnek-e, ilyenkor nem futott le a támadás.

A programjukba önmegsemmisítést is beépítettek, ezért lehetetlen kideríteni, valójában hány áldozatuk volt. Azt viszont lehet tudni, hogy kormányzati, diplomáciai, telekommunikációs, űripari infrastruktúrákat támadtak, de a célpontjaik között volt az energiaipar, nukleáris kutatások, katonaság, tömegmédia, pénzügyi intézetek és titkosítással foglalkozó cégek is. Volt olyan áldozat is, aki saját maga találta meg a csoport egyik vírusát: egy 2010-es, megválaszolatlanul hagyott fórumbejegyzés szerint felfedezte a furcsa fájlokat, viszont nem tudta, hogyan fertőzik a rendszert.

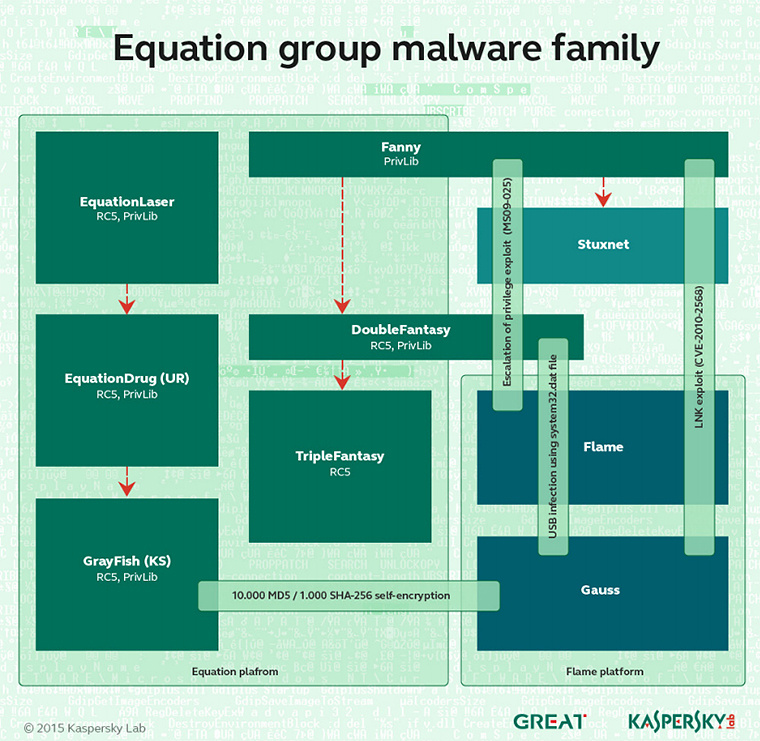

Az Equation Group még Stuxnet, Flame, Gauss és a többi kiberfegyverhez hozzászokott, NSA módszerein már meg sem lepődő olvasóknak is okozhat meglepetést. Egy-egy megoldásuk is durva, összességében pedig tényleg elképesztő teljesítményről beszélhetünk: több mint 300 domént és 100 szervert használtak, hogy irányítsák a támadásokat. A csoport egy vagy több kémprogramja:

- Virtuális fájlrendszert használ, ezzel a különböző rendszerek között is működhet;

- Titkosít minden kártékony fájlt, és több példányban a Windows regisztrációs adatbázisában tárolja el azokat, így nagyon nehéz volt felfedezni;

- Felismeri az Iphone-használókat, és átirányítja őket direkt nekik szóló, vírusos weblapokra;

- Az USB-kulcsokat is megfertőzték, így azokhoz a gépekhez is hozzáfértek, amiket kifejezetten elszigeteltek az internetről;

- Úttörő módon kerülték meg a Windowsban lévő aláírásokat, amikkel elvileg megtiltható a veszélyes kódok futtatása (ehhez a CloneCD 2009 óta már ismert sebezhetőségét használták ki);

- Egyelőre ismeretlen sérülékenységgel a Tor-t is támadták.

Már Windows 95-re is dolgoztak

Technikai tudásuk és erőforrásaik alapján a Kaspersky szerint az Equation Group valószínűleg a legkifinomultabb hekkercsoport a világon. Az elemzők szerint valószínűleg tudásuk egy részét megosztották a Stuxnet és Flame kiberfegyvereket fejlesztő csoportokkal, de a legnagyobb kincseket megtartották maguknak. „Ők a mesterek, ők adnak másoknak, talán csak morzsákat” írják a kutatók.

A csoport több malware-t is használt támadásaihoz:

- Az EquationDrug egy nagyon összetett támadási platform, moduláris felépítésű, összetevőit dinamikusan változtathatják a támadók. 2003 és 2013 között fejleszthették ki, egészen a Windows 7-ig használták.

- A DoubleFantasy egy trójai, amit arra terveztek, hogy pontosan beazonosítható legyen egy célpont. Ha a célpontot megerősítették, feltöltötték a gépeikre a többi vírusukat, amivel már durvább dolgokat tudtak művelni.

- Az Euquestre gyakorlatilag ugyanazt tudja az EquationDrug.

- A TripleFantasy egy mindent tudó backdoor (hátsó ajtó, olyan program, amivel irányítani lehet a fertőzött gépet). Néha együtt használták Grayfish-sel.

- A Grayfish a csoport eszköztárából a legkifinomultabb támadási platform. Észrevehetetlen, az operációs rendszerrel együtt tölt be. 2008-2013 között fejleszthették, Windows NT-től a Windows 8-ig mindennel kompatibilis.

- A Fanny egy számítógépes féreg, amit 2008-ban hoztak létre, hogy információkat szerezzenek közel-keleti és ázsiai országokról. A Fanny olyan sebezhetőségeket használt ki, amiket később a Stuxnetben is megtaláltak.

- Az EquationLaser valószínűleg a csoport egyik első terméket, amit 2001-2004 környékén használhattak. Kompatibilis a Windows 95-tel és a 98-cal is.

Beépültek a merevlemezekbe

Nem is a fenti lista miatt elképesztő a csoport, hanem azért, mert képesek voltak megfertőzni a merevlemezek frimware-ét: azt az alapszoftvert, ami egyáltalán a hardverek működéséért felelős. Több, fenti trójait sikerült észrevenniük a Kaspersky kutatóinak különböző merevlemez frimware-ekben, amiket 2010 és 2013 között telepítettek rájuk.

A hekkerek át tudták programozni a merevlemezeket úgy, hogy a programjaik azok rejtett, operációs rendszer által nem látható szektoraiban fussanak. Ez a gyakorlatban azt jelenti, hogy a

A szoftvereket bizonyíthatóan felkészítették a Seagate, a Western Digital, a Toshiba és a Samsung merevlemezeire. Cserébe ezt a megoldást nagyon ritkán használta a csoport, a Kaspersky csak néhány áldozatnál azonosította.

Vesztüket végül egy elég kínos baki okozta: elfelejtettek megújítani néhány, az kémprogramok irányítószervereit futtató doménjét. A Kaspersky szakemberei ekkor már észrevették működésüket, gyorsan lecsaptak a felszabadult nevekre, majd szépen lehallgatták, milyen adatokat, információkat küldenek vissza a kémprogramok.

Az NSA lehet mögötte

Bár a Kaspersky jelentése kínosan vigyáz arra, hogy egyértelműen kimondja, a csoport az NSA-hoz tartozik, rengeteg bizonyítékot felsorolnak mellette. Eleve úgy vették észre a kiberfegyvereket, hogy a Regint kutatták, a mára egyértelműen a szervezethez kapcsolt, kifinomult trójait. Az egyik fertőzött gépen találtak rá a csoport egy másik programjára.

Az eddigi vizsgálatok alapján valószínű, hogy a Stuxnet „nulladik páciensét”, azaz azt az embert/céget, aki később bevitte az iráni atomerőműbe a vírust, szintén az Equation Group programja fertőzte meg, és juttatta célba a kiberfegyvert.

A Stuxnet és a Flame is képes volt az úgynevezett airgapre, azaz a hálózatra nem kötött gépek elérésére. A Reginben is volt virtuális fájlrendszer, mint amit a csoport is használt. Egyik eszközük pedig a Grok nevet kapta a forráskódban. A Snowden-dokumentumok alapján Grok néven az NSA is fejlesztett billentyűzet-figyelő szoftvert. Ezenkívül még jó pár kódnév megegyezett azzal, amit az NSA ökle, a TAO is használt; akik valószínűleg szintén csak jelenthetnek a csoportnak.