További Tech cikkek

A web eddigi legdurvább hibájával küzdünk

Amit biztonságosnak hittünk, régóta nem volt az. Sok nagy oldal érintett a Heartbleed bugjától, elmondjuk, mit kell tenni. Célzott támadásra nem alkalmas, de jelszavakhoz, banki adatokhoz juthattak a támadók. Nyom nélkül.

Lassan nem maradnak jelzőink, ha érzékeltetni akarjuk, éppen milyen súlyos biztonsági rést fedeztek fel a kutatók. A 2014-es, internetet átlyukasztó Heartbleed után megint ugyanott a probléma, az web titkosítási rétegét is adó TSL/SSL-lel: a kutatók sikeresen rákényszerítették a szervereket, hogy egy régi, direkt törhető titkosítást használjanak, ráadásul a FREAK-nek (furcsa szerzet) elnevezett hibáról valószínűleg az NSA tehet, akit jól fel is törtek saját biztonsági résükkel. Ne kapcsoljanak el, megmagyarázzuk.

Először is, van egy jobb hírünk: a hiba valószínűleg nem érinti önt, ha modern böngészőt, friss Chrome-ot, Firefoxot vagy Internet Explorert használ asztali böngészéshez. Két dolog miatt csak jobb: egyrészt magát a hibát felfedező kutatók is csak azt írják valószínű, hogy ezek a böngészők nem érintettek, másrészt az elterjedt mobilos böngészőkkel Androidon és iOS-en már kihasználható a hiba, ami valójában inkább a szervereknek köszönhető.

Fegyver vagyok

A mostani hiba különlegessége, hogy direkt csinálták, aztán szépen mindenki elfeledkezett róla. Az internet egyik legfontosabb biztonsági protokollja/rétege az úgynevezett SSL/TLS, amelyből az SSL-t direkt úgy tervezték, hogy könnyen törhető legyen. Az 1990-es években, amikor a Netscape kifejlesztette az SSL-t, még éppen csak olvadt a hidegháború, az USA pedig

Egészen 1992-ig. Pontosabban: csak olyan titkosítást engedtek eladni külföldön, amit az NSA valójában akkor már fel tudott törni. Az RSA-algoritmusból például csak a maximum 512 bit hosszúságú titkosítókulcsokat engedélyezték. A titkosítókulcs hossza (ebben az esetben és sok más tényező mellett) az egyik meghatározó eleme annak, egy titkosítás mennyire könnyen feltörtető. Ezt a változatot pedig úgy tervezték, hogy kereskedelmi használatra még pont jó legyen, de az NSA már elboldoguljon vele.

A politikai döntés miatt az amerikai cégek nehéz helyzetbe kerültek: egyszerre kellett támogatniuk a direkt gyenge és az erős titkosításokat. A megoldás az lett, hogy az SSL protokoll úgynevezett cipherekből épül fel, a felhasználók választhatnak, hogy melyiket használják, mivel titkosítják és oldják fel érzékeny adataikat.

Mai példával: ha éppen netbankolunk, akkor titkosított csatornán kommunikálunk a szerverrel, hogy ne tudják mások lehallgatni és megszerezni a számlához tartozó adatokat. A ciphereknek köszönhetően, ha például egy külföldi bank szerverén csak a gyenge titkosítás futott, azt is le tudta kezelni a böngésző, míg az amerikai kiszolgálókon az erős titkosítással dolgozhattak.

Aztán a hidegháborúnak vége lett, mindenki áttért erősebb titkosításra, a gyenge algoritmusok viszont zombiként, használatlanul ugyan, de ott maradtak a szoftverekben. Senki nem aggódott, mivel a legtöbb modern böngészők úgy vannak beállítva, hogyha a szerver támogatja az erős titkosítást, akkor azzal válaszolnak. A szerverek viszont ma már mind támogatják. Ha pedig mégis sikerült volna valamilyen eszelős támadással előcsalogatni az 512-es RSA-t, a kulcsot még akkor is vissza kellett volna fejteni. Ez volt az elmélet.

Szívd!

Elég ócska mondás, hogy elmélet és gyakorlat között elméletileg nincs különbség, gyakorlatilag viszont van, a kriptográfiára viszont hatványozottan igaz, az elméletben reménykedők hatalmasat tévedtek. Az INRIA a Microsoft Research és az IMDEA kutatói sikeresen rávettek több szoftvert, hogy a régi, szándékosan gyenge titkosítást használja.

Érintett az Apple's SecureTransportja és az OpenSSL is, amit például az androidos alapböngésző is használ. A FREAK bugnak köszönhetően akkor is rá tudják kényszeríteni a gyenge titkosításra a szervereket, ha a kliens (például a netbankoló böngészője) ezt nem is kéri.

Így megy a támadás

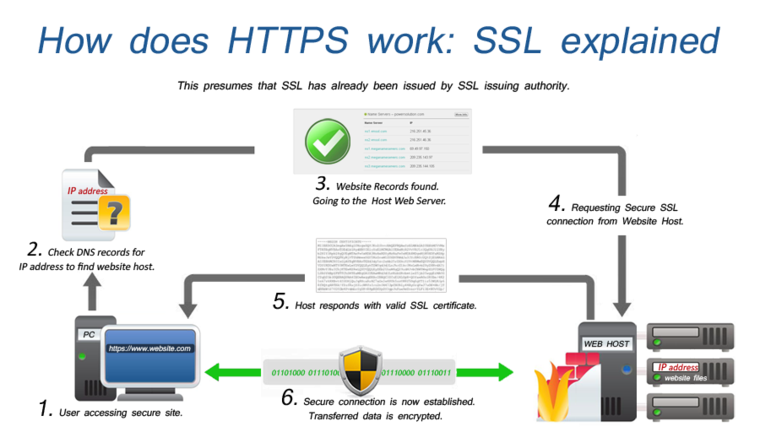

Közbeékelődéses támadásról van szó (man-in-the-middle):

- A kliens küld egy üzenetet, kéri a standard, erős RSA-ciphert;

- A támadó megváltoztatja ezt az üzenetet: mintha az gyengített (export) RSA-t kérné;

- A szerver a gyenge, 512 bites kulcssal válaszol;

- A kliens elfogadja ezt a bug miatt;

- A támadó még pár lépésben visszafejti a kulcsot, már nem titkosított kapcsolatot lát, innentől pedig bármit beilleszthet a weboldalba, miközben a böngészőben azt látjuk, biztonságos a kapcsolat.

A bug kihasználása után a támadónak még vissza kell fejtenie a megszerzett gyengébb titkosítási kulcsot. Ez a kilencvenes években még nem az átlagemberek játéka volt, ma viszont semmi különösebb nem kell hozzá. Még most is viszonylag sok, a szerverek viszont (erőforrás)spórolásból gyakran ugyanazt a kulcsot használják újra és újra, ezért elég egyszer megfejteni egyét hosszú távú munkához.

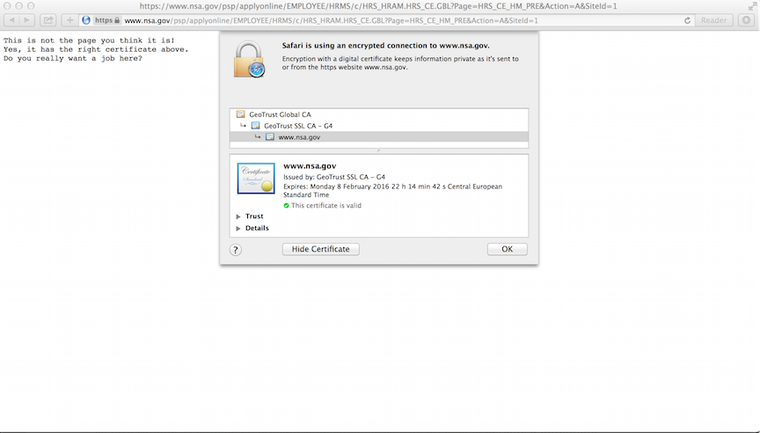

12 óra alatt pedig már 50 dollárból (13 ezer forint) kijöttek. Nem túl sok idő és nagy ár ilyen hasznos információért. A kutatóknak egyébként van humoruk, a bugot az NSA weboldalán mutatták be.

Történelmi lecke

A kutatók külön weboldalon gyűjtik, hogy a web hány százaléka veszélyeztetett, egyben ellenőrzik azt is, ahogy a látogató böngészője biztonságos-e. A hiba kiterjedtsége a Heartbleedhez mérhető, a mérések alapján:

- Az Alexa által jegyzett top 1 millió doménből 2,9 százalék érintett (gyorsan reagáltak, kedden éjjel még 12,2 százalék volt ez az arány.)

- Sokkal ijesztőbb, hogy a böngészők által biztonságosnak jelzett weboldalak 36,7 százaléka érintett;

- A teljesen IPv4 címtárnak (az internet jelentős része itt található) pedig 26,3 százaléka.

Az érintett oldalak között van az NSA mellett a Fehér Ház és az FBI oldala is. Bár már kiadták a javítást, de érintett volt a connect.facebook.net is, ami a milliárdnyi oldalba beszúrt lájkgombot szolgálja ki, így ezen keresztül valószínűleg ezek az oldalak is sebezhetőek voltak.

A javítás már érkezik, a Google és az Apple is gyorsan reagált, ahogy nagyon sok szervertulajdonos is kikapcsolta a zombiként bujkáló régi titkosítási módszert. Az OpenSSL-be pedig szépen halkan már januárban megérkezett a javítás.

Szerencsére elég, ha szerveroldalon mindenki biztosítja magát, onnantól már biztonságban leszünk. Ha nem is ez a világ legtovább kihasználható bugja, a történelmi lecke valami olyasmi, hogy a titkosítások gyengítése mindig visszaüt. Márpedig ez az NSA-nál bevett módszer.