Magyar kórházakat támadnak zsarolóvírusokkal

További Tech cikkek

-

Olyat hibát produkál a Windows, hogy garantáltan mindenki kiugrik a székéből

Olyat hibát produkál a Windows, hogy garantáltan mindenki kiugrik a székéből - Könnyen megeshet, hogy a Google kénytelen lesz eladni a Chrome-ot

- A Huawei hivatalosan is bejelentette, előrendelhető a Mate 70

- Lesöpörheti Elon Musk X-ét a Bluesky, már a Google is relevánsabbnak találja

- Ezek a leggyakrabban használt jelszavak – érdemes változtatni, ha ön is használja valamelyiket

Hogy milyen vírus?

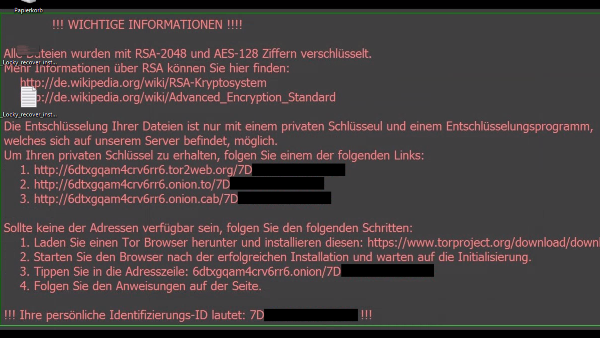

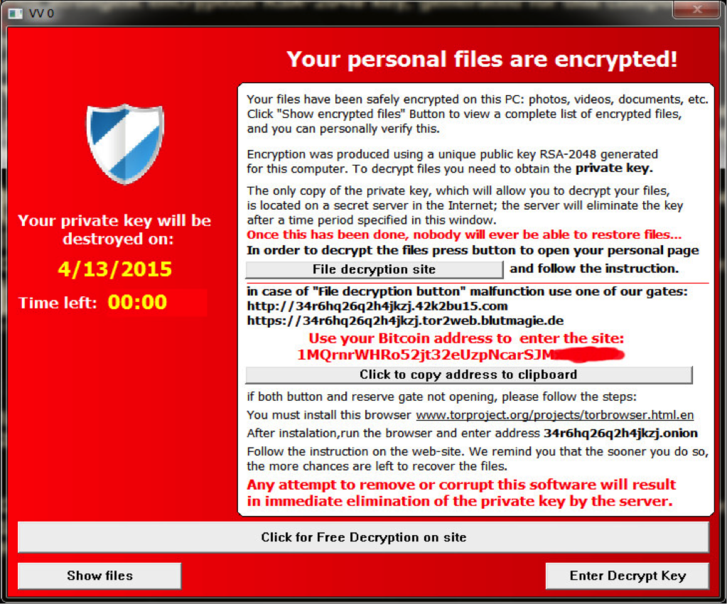

A zsarolóvírusok, vagy angol nevükön ransomware-ek olyan kártékony programok, amelyek egy számítógépre jutva elérhetetlenné tesznek bizonyos fájlokat vagy akár az egész rendszert, és váltságdíjat követelnek azért, hogy a tulajdonos újra hozzájuk férhessen.

A zsarólóvírusok se egyformák, különböző módokon jutnak be az áldozat rendszerébe, illetve más-más módon próbálják fizetésre bírni. Alapvetően azonban két csoportba oszthatók:

- A lockerek csak kizárják a felhasználót a rendszerből, és valamilyen illegális (például torrentezett) fájlra hivatkozva kérnek pénzt. Ez a típus általában megpróbálja elhitetni az egyszeri felhasználóval, hogy őt éppen valamilyen bűnüldöző hatóság buktatta le, és ha nem fizet, komoly büntetés vár rá.

- A cryptoware-ek titkosítják a megfertőzött gépek tartalmát, és közlik a felhasználóval, hogy ha nem fizet váltságdíjat, soha többé nem fér hozzá a saját fájljaihoz. Ez a súlyosabb és manapság népszerűbb fajta.

A zsarolóvírusok történetéről itt írtunk hosszabban. A legelső 1989-es, de csak jóval később jelentek meg a komolyabb kihívást jelentő, fejlettebb megoldások, és csak az utóbbi néhány hónapban kezdte a probléma a szélesebb közvélemény ingerküszöbét is megütni. Ebben nagy szerepe van annak, hogy magánemberek helyett egyre gyakrabban intézmények, ezen belül is kórházak gépeit megfertőző zsarolóvírusokról lehet hallani.

Ezektől érdemes most félni

Konkrét kártevőből is rengeteg változat létezik, és az egyes típusok gyakran fejlődnek és mutálódnak, hogy nehezebb legyen észrevenni vagy kiiktatni őket. Leggyakrabban emailcsatolmányban, fertőzött weboldalakon terjednek, de akár megbízható oldalakról is össze lehet őket szedni, ha az azokat reklámokkal ellátó hirdetéskiszolgáló fertőződik meg.

Az egyik sláger a ransomware-piacon jelenleg a Locky, amely a világsajtót körbejáró amerikai esetek közül is a legtöbbnek az okozója volt. Idén februárban tűnt fel először, és emailben, azon belül is csatolt, első ránézésre valamilyen számlának tűnő Word-dokumentumban terjed, a fájlba ágyazott makró segítségével. “A makrók célja a gyakran ismételt műveletek automatizálása. Azonban bizonyos makrók biztonsági kockázatot jelenthetnek. A számítógépes bűnözők rosszindulatú makrót rejthetnek el egy dokumentumban vagy fájlban, amely vírust terjeszthet el a számítógépen” – írja a Microsoft is az Office honlapján. (Ugyanitt azt is elmagyarázzák, hogyan lehet kikapcsolni a makrókat a régebbi verziókban.)

Egy másik gyakran előforduló típus a SamSam, amely a zsarolóvírusok új generációja: nem óvatlan felhasználókon keresztül terjed, hanem egy javítatlanul hagyott sebezhetőséget kihasználva közvetlenül a szerverre jut be, így kifejezetten céges rendszerekre veszélyes. Hiába lehet a SamSam által kihasznált sebezhetőség több éves, a Cisco Talos biztonsági cég szerint így is több mint kétmillió rendszert érint. És ez még csak egyféle hiba (a JBoss alkalmazásszerver sebezhetősége), de jellemzően számos hasonló marad sokáig kijavítatlanul.

Itthon a Locky és a CryptoWall 4 nevű zsarolóvírus fordul elő leggyakrabban

– mondta az Indexnek Durmics Tamás, a Manware ügyvezetője, akit a magyarországi ransomware-helyzetről kérdeztünk. Maga a Manware jellemzően sérülékenységvizsgálattal foglalkozik, a frissen létrehozott ransomware.hu-t azért indították el, mert az utóbbi időben még egy ilyen kifejezetten erre szakosodott felület nélkül is minden héten megtalálták őket zsarolóvírussal kapcsolatos problémával, hogy állítsanak helyre zárolt vagy titkosított adatokat, amit számos alkalommal már eddig is megtettek. A cég egyébként annak a Nemzeti Biztonsági Felügyeletnek több korábbi munkatársából áll, amely a rendszer tavalyi átszervezéséig felügyelte az állami rendszerek kibervédelmét.

Durmics szerint nyers erővel visszafejteni irdatlan idő lenne a jobb ransomware-ek titkosítását, ezért ez általában nem járható út. Ehelyett a kártékony kód hibáit, sebezhetőségeit kell megtalálni, hogy ezen keresztül vissza lehessen állítani az adatokat:

A hekker ellen csak a hekker tud védekezni.

Épp ezért általában az a legjobb, hogy a laikus áldozat inkább nem is próbálja meg letakarítani a vírust a gépéről, mert akkor nem lesz miből dolgozni a helyreállításkor.

Kórház a vírus szélén

Az utóbbi néhány hónap híreit figyelve egyértelmű, hogy megszaporodtak a világban a kórházakat sújtó zsarolóvírusos esetek. A legnagyobb médiakarriert a egy Los Angeles-i Hollywood Presbyterian Medical Center futotta be, nem véletlenül: ez a kórház volt az egyetlen, amely hajlandó volt fizetni a hekkereknek, méghozzá 17 ezer dollárnyi (4,7 millió forintnyi) bitcoint, miután tíz napon át nem fértek hozzá a saját rendszerükhöz februárban. Mint a legtöbb ismert kórházi esetben, ők is a Locky egy változatával fertőződtek meg.

De sokáig lehet sorolni csak az azóta történt eseteket: először szükségállapotot hirdetett egy kórház Kentucky-ban, majd sorban bénult meg napokra egy ottawai, egy-egy kaliforniai és indiai, és még két kaliforniai kórház. És persze nem is csak amerikai problémáról van szó: szintén márciusban két német kórház is hasonlóan járt. A sorozat eddigi csúcspontja a Medstar nevű egészségügyi szolgáltatót ért fertőzéssorozat, amely a cég több kórházában is fennakadásokat okozott, itt feltehetően a SamSam jutott be a kórházi szerverekre.

A megszaporodott esetekre való tekintettel az amerikai és a kanadai állami gyorsreagálású kibervédelmi csapat közös figyelmeztetést adott ki a kórházaknak a Locky-val és a SamSammal kapcsolatban – bár nem kifejezetten gyors reagálással, mert március végéig vártak vele.

Mi se maradunk ki belőle

Április elején itthon is megszületett az első nagyobb nyilvánosságot kapott kórházi eset, amikor a veszprémi kórházról írta meg a Veszpremkukac.hu nevű helyi lap, hogy zsarolóvírus jutott a rendszerükbe. Az alapműködést fenn tudták tartani, de leleteket nem írtak, és az előjegyzett betegeket se tudták ellátni. A kórház komolyabb veszteség nélkül megúszta az ügyet: a fertőzést egy pénteki napon vették észre, hétfőre már helyreállt a rend.

Mivel részletek akkor nem derültek ki, megkerestük a veszprémi kórház informatikai osztályát. A válaszukból kiderült, hogy náluk is az Office-makrós emailcsatolmányként a rendszerbe jutó Locky okozott problémát. Mivel ez minden Word- és Excel-fájlt titkosít, amit ér, rögtön lekapcsoltak minden szervert, nehogy a hálózaton megosztott könyvtárak tartalmára is rászabaduljon. Ezután minden osztályra biztosították a minimális infrastruktúrát, vagyis pár órán belül mindenhol volt tiszta, működő gép.

A szintén a Locky-ba belefutó Los Angeles-i kórházzal szemben náluk fel se merült, hogy fizetnének. Minden fontos dokumentumról volt biztonsági mentésük, ezekből a tisztítás után vissza tudták állítani az adatokat.

Legyen mentés mindenről! Ez a legfontosabb elv nálunk!

– írta az informatikai osztály vezetője. A betegadatok amúgy se kerültek veszélybe, csak olyan statisztikák, jelentések, amelyeket végső soron újra elő is tudtak volna állítani.

A mentésben a kórházzal szerződésben álló kis cég segített, volt is már ilyesmiben tapasztalatuk. A vírusirtó aznap estére már felismerte a kártevőt, később pedig a vírusvédelmi cég továbbképzést tartott a program finomhangolásáról, hogy a jövőbeli fertőzésekkel szemben felkészültebbek lehessenek a kórház informatikusai.

Bár csak a veszprémi eset kapott nagy figyelmet, három másik kórházról is úgy tudjuk, hogy a közelmúltban zsarolóvírussal volt dolguk, ezért őket is megkerestük. A cikk megjelenéséig csak a zirci Erzsébet Kórház válaszolt. Ők szintén áprilisban észlelték a ransomware-t, de hozzájuk a TeslaCrypt jutott be. (Ez egy korábbi típus, a CryptoWall egy variációja, először 2015 februárjában tűnt fel.) Azt nem tudják, hogyan történt a fertőzés, de időben észrevették ahhoz, hogy ne okozhasson nagy kárt. Egy munkaállomás és egy szerver megosztott mappája fertőződött meg, és rövid időre leállt a betegellátás, de papíralapon folytatódtak a rendelések. A fizetés náluk se került szóba, a szerződéses partnerük segítségével visszaállították az adatokat. Az eset után szigorítottak az IT-szabályzaton, és módosították a biztonsági mentési folyamatot.

Az érintett kórházaknál a biztonsági mentések szerencsére rendben voltak, ezért tudták ezeket használni a visszaállításhoz. Durmics szerint ugyanakkor előfordul, hogy a kártevő a mentésekhez is hozzáfér, ha nincsenek megfelelően elkülönítve a megtámadott rendszertől. Sőt, három éve olyan is előfordult egy minisztériumi háttérintézménynél, hogy későn vettek észre egy CryptoWall 3-as fertőzést, ezért amikor helyhiány miatt rámentettek a legutóbbi biztonsági mentésre, felülírták a tiszta fájlokat a ransomware által már titkosított változattal. 30 ezer fájlt nem is tudtak megmenteni.

Akkor most direkt a kórházakra utaznak?

A gomba módjára szaporodó kórházas-zsarolós hírek alapján úgy tűnhet, a hekkerek kipécézték maguknak az egészségügyet, és kifejezetten a kórházakra utaznak. Arról azonban megoszlanak a vélemények, hogy ez valóban így van-e. A kórházak abból a szempontból ideális célpontnak tűnnek, hogy a kritikus infrastruktúra részei. Az általuk kezelt betegadatok nemcsak érzékeny személyes adatok, de életek múlhatnak a naprakészségükön, ezért könnyebben szánhatják rá magukat a fizetésre. Ráadásul ennek ellenére se jellemző rájuk különösebb kiberbiztonsági tudatosság, és a dolgozókat se képzik túl ezen a téren.

Durmics Tamás ugyanakkor a magyarországi esetek alapján nem hiszi, hogy a zsarolóvírusokkal kifejezetten kórházakat céloznának. Valószínűbb, hogy általában az intézmények a célpontok, erre utal, hogy inkább cégek által használt hálózatokon szórták a fertőzött emaileket.

Ha ennél célzottabb támadás lenne, Durmics szerint valószínűleg több hullámban történt volna és többféle támadókódot próbáltak volna a rendszerekbe juttatni, itt inkább arról volt szó, hogy lefedtek egy-egy területet spammel, és akinek betalált, betalált. Volt olyan hónap, amikor Budapestről és környékéről jött több megkeresés, máskor Veszprém-Székesfehérvár volt a gócpont, megint máskor Szeged-Hódmezővásárhely körzetéből jeleztek sok fertőzést.

A kórházak középpontba kerülésében viszont valóban szerepet játszhat, hogy sok embert érintő és érdeklő területről van szó. Ráaádusl ezek az esetek könnyebben ki is derülnek, míg a vállalkozások igyekeznek nem nagy dobra verni, ha ilyesmi történik velük, mert ez sokat ronthat a megítélésükön, elriaszthatja az ügyfeleket. Ugyanezt támasztja alá a nemzetközi tapasztalat is.

Az persze nem kizárt, hogy a hekkerek éppen a fokozott médiafigyelmen felbuzdulva elkezdtek valóban a kórházakra utazni – erre utal a márciusban kórházak egész hálózatát megfertőző SamSam példája, amellyel a hekkerek kifejezetten az adott sebezhetőséget figyelmen kívül hagyó szervereket kerestek a támadáshoz. Ugyanakkor a SamSam is célzott meg teljesen más iparágakat is, például a videojátékosokat vagy az építőipart. Egy másik friss ransomware, a márciusban felbukkant Petya pedig kifejezetten német HR-cégekre szakosodott: állásjelentkezésnek álcázott emailben terjed, és a csatolt önéletrajz megnyitásával aktiválódik. (Ráadásul nemcsak az egyes fájlokat, hanem rögtön az egész meghajtót titkosítja.)

Akár jut kitüntetett figyelem a kórházaknak, akár nem, az biztos, hogy a hekkerek nem ragadnak le egyetlen szektornál, a SamSam következő áldozatai például az iskolák lehetnek. Magyar példa egyébként iskolai ransomware-re is akad: úgy tudjuk, nemrég egy neves fővárosi gimnázium rendszerét is a Locky egy változata fertőzte meg, de sikerült helyreállítani az adatokat.

Miért rossz ötlet fizetni?

Nem csoda, hogy a hekkerek egyre jobban kedvelik a ransomware-t, más malware-ekhez képest nagyon jó a megtérülési aránya: Durmics Tamás szerint egy teljesen új ransomware kifejlesztése 5-6 ezer dollárba kerül, és bitcoinban 300-400 ezer dollárt tudnak egy komolyabb változattal havonta beszedni. (Sőt, más becslések milliós nagyságrendről szólnak.) Ráadásul egyszerű mutálni őket, sok olyan fejlesztőkészlet szerezhető be a feketepiacról, amelyekkel egy ransomware egyes tulajdonságai könnyedén változtatgathatók, így olyan variációkat lehet kis ráfordítással is összelegózni, amelyek simán átcsusszannak a vírusirtókon.

A szakemberek egybehangzó véleménye szerint éppen ezért nem szabad fizetni a zsarolóknak. Ha a zsarolás sikeres, az egyrészt fejlesztési forrással látja el a hekkereket, másrészt felbátorítja őket, hiszen visszaigazolja az üzleti modellt. Ráadásul még csak nem is mindig kapja valóban vissza a fájljait, aki fizet.

Ha vissza is állítják a hekkerek a fájlokat, Durmics szerint a veszély ettől még nem múlik el, maradhat a rendszerben olyan fájl, amellyel az később újra megfertőzhető. Általában ugyanis nem közvetlenül a ransomware kerül a gépre, hanem egy dropper program, ami megágyaz a gépen a vírusnak: a vírus viselkedését elrejtő rootkitet, hátsó kaput nyitó trójait telepít. Ezért hiába irtják ki magát a ransomware-t, ha a többi kártékony kód a gépen marad, és később esetleg újra letölt a gépre egy olyan variációt, amelyet a vírusirtó még nem ismer. De még ha konkrét utófertőzés nem is történik, az ott maradó kártékony kóddal a gép becsatolható egy zombihálózatba, amelyet aztán (akár ransomware-t tartalmazó) levélszemét szétküldésére vagy túlterheléses támadásokhoz lehet használni.

Ritkán szokták elengedni azt a gépet, amit egyszer már sikerült megfertőzni

– mondja erről Durmics.

Mit lehet tenni ellene?

Abban elég nagy egyetértés van a szakértők között, hogy a legjobb fegyver a zsarolóvírusok ellen a megelőzés, és nagyjából mindenki ugyanazokat az alapvetéseket ajánlja. A Trend Micro biztonsági cég közleménye szerint például ezekre kell figyelni:

- Mindig legyen a fő rendszertől elkülönítve tárolt, rendszeres, ütemezett biztonsági mentés.

- A rendszer és a használt programok mindig naprakészek legyenek.

- Fontos a többrétegű – fájl- és hálózati védelmet is biztosító – vírusvédelem.

- Olyan házirendet kell kidolgozni, amely szabályozza, ki mihez fér hozzá a rendszerben és mire ott mire jogosult.

- Képezni kell a dolgozókat, hogy mindenki, aki számítógépet használ a munkahelyén, tisztában legyen az alapvető biztonsági tudnivalókkal, vagyis ne nyissa meg például egy ismeretlen forrásból származó email csatolmányait.

Adódna a feltételezés, hogy a kórházak, vagy éppen az iskolák azért kaphatnak be könnyebben még egy nem kifejezetten rájuk célzott kártevőt is, mert rosszabb állapotban van az informatikai rendszerük, mint más szervezeteknek,

Semmivel sincs rosszabb állapotban, mindenhol katasztrofális állapotban van

– válaszolja erre a felvetésünkre Durmics Tamás. A legtöbb szervezetben fogalmuk sincs arról a dolgozóknak, milyen minőségű adatokat kezelnek, és hogyan lehet ezeket biztonságosan kezelni. “Gyakran egy intézmény vagy cég felső vezetéséig eljut, hogy fontos a biztonság, ezért beterveznek erre egy sok millió forintos fejlesztési büdzsét, elköltik, és azt gondolják, hogy ezzel a biztonság meg van oldva. De azt már elfelejtik, hogy ezt a rendszert a biztonsági szempontokat is figyelembe véve be kell tudni konfigurálni, akár hosszú évekig fent kell tudni tartani, és sajnos nem számolnak a dolgozók képzésével sem.” – mondja Durmics, aki szerint megfelelően képzett szakember is kevés van,

Magyarországon ez egyre komolyabb hiány, ezért gondolom azt, hogy nálunk ebből sokkal nagyobb baj lesz, mint nyugaton.

(Borítókép illusztráció: szarvas / Index)