Ők védték a vizes vb-t a hekkerektől

További Tech cikkek

Amíg ön azon izgult, hogy Hosszú Katinka tud-e világcsúcsot úszni vagy Varga Dénes dob-e még egy gólt, a Black Cell szakemberei azért szurkoltak, hogy komolyabb kiberbiztonsági incidens nélkül megússzuk a budapesti vizes világbajnokságot.

A cég csapata részt vett a vb informatikai rendszereinek védelmében, illetve az utána következő Masters világbajnokság biztosításában is, bár ez utóbbi a kisebb érdeklődés miatt már kisebb kihívást jelentett. Gyebnár Gergő alapító-vezetővel és Luter Tiborral, a cég egyik IT-biztonsági tanácsadójával beszélgettünk a vb előtt és alatt felmerülő kibervédelmi kihívásokról.

Ahogy azt korábban megírtuk, a vb informatikai rendszereinek kiépítésével és üzemeltetésével az Antenna Hungáriát (AH) bízták meg a szervezők, az IT-biztonságért pedig az AH-cégcsoporthoz tartozó Hungaro DigiTel felelt.

A Black Cell már február óta benne volt a projektben, segítettek a tervezésben, de a fő feladatuk a rendezvény kibervédelmi műveleti központjának (SOC) az üzemeltetése volt. A ProDay nevű saját éves IT-biztonsági rendezvényükön talált rájuk az egyik alvállalkozó, a Kürt, és kérte fel őket az együttműködésre. Gyebnár szerint azért rájuk esett a választás, mert Magyarországon nem sokan foglalkoznak ilyen műveleti központ működtetésével.

Mire jó egy ilyen központ?

A kibervédelmi műveleti központ egy menedzselt biztonsági szolgáltatás. A lényege, hogy ahelyett, hogy egy teljesen mással foglalkozó vállalat saját IT-biztonsági fejlesztésekbe öntené a pénzt, havidíjas szolgáltatásként kiszervezi a biztonsági feladatokat az erre szakosodott cégeknek. A központban az elemzők folyamatosan figyelik a veszélyeket, ha kell, beavatkoznak, elhárítják és értékelik a támadásokat, illetve naprakészen tartják és folyamatosan tesztelik a vállalat védelmeit.

A Black Cell működtet egy saját műveleti központot, Gyebnár Gergő szerint ez a fő profiljuk, a többi tevékenységükből is ennek a fejlesztését finanszírozzák. A központ alapja egy biztonsági információ- és eseménykezelő rendszer (SIEM), amely az ügyfelek eszközeiről beérkező biztonsági adatokat kezeli. A csapat különféle területek szakértőiből áll össze, van például hálózati szakemberük, digitális nyomelemzőjük és etikus hekkerből is rögtön három.

A vb-re felállított SOC-ban összesen 6 fő teljesített gyakran 12 órás szolgálatot, ebből 3 főt adott az összesen 13-14 alkalmazottat foglalkoztató Black Cell. Ez az eseménykezelő központ a vb alatt 0-24 órában felügyelte a rendszerek működését.

Háborúsdi és szárnypróbálgatás

A feladatuk egyrészt az volt, hogy megfogják a kívülről érkező (például túlterheléses) támadásokat, másrészt hogy kiszúrják és megakadályozzák, ha valaki magán a hálózaton próbálkozik valamivel (mondjuk a wifire csatlakozó mobilok megfertőzésével).

Technikailag lényegében az volt a dolguk, hogy egy központosított, naplózott platformban – egy úgynevezett biztonsági információ- és eseménykezelő rendszerben (SIEM) – fogják össze az IT-biztonsági rendszer összes komponensét. “Az első két nap volt húzósabb, akkor voltak olyan meglepetések, amelyek miatt folyamatosan hangolni kellett a rendszert” – mondta Luter Tibor.

Gyebnár szerint ez természetes, mert egy ilyen komplex rendszer sosincs igazán készen: “Általában mire egy SIEM-nek el tudjuk engedni a kezét, az szívünk szerint három év. Itt most irdatlan nagy hálózatról volt szó, szolgáltatói szintű IP-tartományt kaptunk, vagyis szinte akkora volt a hálózatunk, mint a DIGI-é.”

Ezt négy hónap alatt felhúzni ütős volt.

A vizes vb-re készült két mobilapp, ezeket is kétszer átvizsgálták, aztán jelezték a hibákat a fejlesztőnek, végül még egy harmadik teszttel ellenőrizték, hogy valóban kijavították-e a jelzett hibákat. Emellett folyamatosan, a vb alatt is végeztek sérülékenységi vizsgálatokat.

Amikor felállt a rendszer, a BME CrySyS Adat- és Rendszerbiztonság Laboratóriumával szerveztek egy war game-et, vagyis kiberhadgyakorlatot. Ez egy szimuláció, amellyel még az éles bevetés előtt, de már gyakorlatban tesztelik a rendszer biztonságát. Felállítottak egy piros csapatot (a támadókat), egy kéket (a védelmet) és egy fehéret (a moderátorokat), és játékos formában feszegették a rendszer teherbírását.

Hála istennek nem volt olyan hiba, amit ki tudtak volna használni. Akkor kicsit megnyugodtunk

– mesélte Gyebnár.

Érdekesebb módszer volt még, hogy a vb alatt úgynevezett honeywordöket helyeztek el, vagyis hekkercsalinak szánt hamis felhasználókat hoztak létre. Ha valaki az ezekhez tartozó jelszót próbálta használni, rögtön tudták, hogy támadással próbálkozik.

A legtöbb támadás viszont Gyebnár szerint “hekkergyerekek szárnypróbálgatása” volt csak, illetve fals pozitív jelzés, mert ilyen rövid idő alatt nehéz kiszűrni a zajt. Ehhez használták például egy régóta gyűjtögetett saját adatbázisukat 140 ezer gyanús IP-címmel. Amikor ezeket blokkolták, egy csapásra megharmadolódott a támadások száma. Végül a vb ideje alatt összesen

Egy kis túlterhelés, egy kis zsarolóvírus

Egyetlen nagyobb támadást észleltek a vb alatt, ez egy túlterheléses (DDoS) támadás volt, amilyennel a kipécézett szolgáltatásokat szokták megpróbálni elérhetetlenné tenni a hekkerek. Ez nem jelentett igazán komoly veszélyt: az egyik alkalmazásra irányult, és az erre szolgáló alkalmazástűzfal gond nélkül meg is állította. Luter Tibor szerint egy 4000 PPS-es támadásról volt szó (a PPS az ilyen támadások egyik szokásos mérőszáma: packets per second, vagyis másodpercenként küldött csomag). Ez a forgalom durván 85-90 IP-címről érkezett, ami az erőforrásaiknak még az egy százalékát se kötötte le.

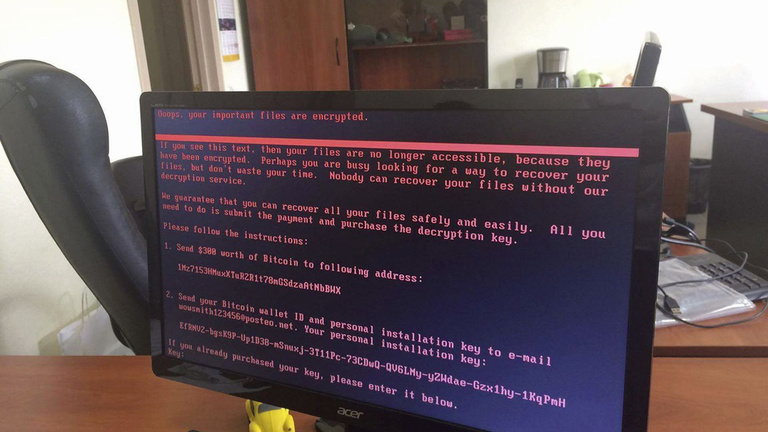

A másik említésre méltó próbálkozás a hálózatra kapcsolódó készülékek megfertőzése volt, bár igazán komolyan vehető kísérlet ebből is kevés fordult elő. Itt a jellemző mintázat az volt, hogy a hálózaton egyetlen portra ment rá a támadó, feltehetően azért, hogy a Windows SMB-sérülékenységét próbálja meg kihasználni. “Ez a szokásos 445-ös port, amit a zsarolóvírusok szoktak használni, például a mostanában felkapott Wannacry“ – magyarázta Luter.

Így védekezzen a zsarolóvírusok ellen!

Összeszedtük a fő tudnivalókat Petyáékról, hogy ne legyen legközelebb ön is az áldozatok között. Fizetni nem érdemes, de előre gondolkodni ajánlott.

Ez a viselkedés automatikusan felkeltette a figyelmüket és riasztásokat generált a rendszerben, a fő feladatuk ezért ilyenkor nem is az volt, hogy észrevegyék, hanem hogy kiszűrjék a fals pozitív jelzések közül a tényleges támadást.

Az tetszett a projektben, hogy úgy vállaltuk el, hogy csak akkor kapjuk meg a pénzünket a legvégén, ha jók vagyunk. És mi a jó? Ha nem történik semmi. Ha csend van

– mondta Gyebnár, aki szerint az előző, 2015-ös kazanyi vizes vb-t simán überelte a budapesti IT-biztonsági szempontjból. “Ott talán még ebben nem is gondolkoztak, hogy ilyesmire szükség van. Le a kalappal, hogy itt erre költöttek, megvolt a szándék, és mindenki odatette magát.”

A biztonság iránti elhivatottságra példaként említette, hogy vezetőségi szinten is olyan embereket sikerült gond nélkül rávenni arra, hogy az érzékeny információkat titkosított emailben küldjék el, akik nemhogy azt nem tudták addig, hogyan működik a titkosított email, de bekapcsolni se tudták volna maguktól.

Se azeri wifi, se óriási támadáshullám

Az adatbiztonság kapcsán arról is kérdeztem Gyebnárt és Lutert, mit szólnak a WandaFi felbukkanásához.

Ahogy az Index még a vb előtt megírta, felmerült, hogy ez az azerbajdzsáni illetőségű, marketinges adatgyűjtésre szakosodott cég szállíthatja a szoftvert az AH által kiépített wifihálózathoz. A szokásos heti Kormányinfóján akkor Lázár János se tudott megnyugtató választ adni a cég adatkezelési gyakorlatával kapcsolatban, és Péterfalvi Attila, a Nemzeti Adatvédelmi és Információszabadság Hatóság elnöke is a szervezőkhöz fordult tájékoztatásért az üggyel kapcsolatban.

Pont a vizes vb legfontosabb részét próbálták eltitkolni

A pénteken kezdődő vizes világbajnokságnak van egy 30 milliárdos része, amiről nem sok derült ki. Eddig. Ingyenwifi mindenkinek, kielemzett Insta- és Facebook-fiókok, orosz és azeri szoftverek.

Végül mégse vette igénybe a szoftverüket az Antenna Hungária, a Magyar Nemzet értesülése szerint azért, mert nemzetbiztonsági kockázatot jelentett, amit a Nemzetbiztonsági Szakszolgálat jelzett is az AH-nak.

Valóban fölmerült a szerepvállalásuk, de hála a jó istennek ezt végül elvetették. Mint külső tanácsadó mi ezt iszonyatosan elleneztük

– mondta Gyebnár. Azért nem tetszett nekik a cég, mert úgy látták, hogy nincs tapasztalatuk abban, hogy egy ekkora hálózatot kiszolgáljanak. A szintén általunk megírt másik megkérdőjelezhető cég, az orosz Maksat.pro esetleges részvételéről viszont nem is hallottak.

Na és a kifejezetten a vizes vb-re időzített nagyszabású kibertámadásról? Erről azért kérdezgettem őket, mert a BKK képviselői hivatkoztak ilyen támadásokra az online jegyértékesítési rendszer körül kialakult botrány kapcsán.

Feltételeztem, hogy ha a BKK-t valóban a vizes vb miatt érte éppen most nagyszabású támadássorozat, akkor ebből a trendből a vizes vb kibervédelmét ellátó csapatnak is érzékelnie kellett volna valamit. Tapasztaltak tehát ők is bármi ilyesmit?

Nem, semmit

– foglalta össze tömören Gyebnár Gergő.