Tökéletes védelem nincs, gyorsabbnak kell lennünk a hekkereknél

Karácsony, szilveszter, húsvét, hanuka, legyen bármi, itt vagyunk

– mondja Kele Károly, az Invitech Solutions műveleti központjának vezetője, amikor exkluzív túravezetést tart az Indexnek az év minden napján 0-24 órában üzemelő, szigorúan őrzött biztonsági központjukban.

Nem akarunk pánikot kelteni, DE

A veszély komoly, ez volt a fő üzenete az MTA kiberbiztonsági előadásának. Az is kiderült, hogy ön a leggyengébb láncszem. Gépek fognak háborút vívni a biztonságunkért.

Az állandó készültség érthető, hiszen az utóbbi időben minden korábbinál magasabb fokozatra kapcsoltak a hekkerek. Az elmúlt öt évben megháromszorozódott a támadások száma, és egy gyakran idézett statisztika szerint csak tavaly 400 millió kártevőt azonosítottak világszerte – ráadásul ezek 89 százaléka abban az évben bukkant fel először.

Az egyre nagyobb nyomásnak egyre nehezebb ellenállni, nemcsak a mezei felhasználóknak, de a vállalatoknak is. Főleg a kisebb cégeknek okozhat problémát önerőből tartani a lépést, és az IT biztonságban utazó szolgáltatók Magyarországon is egyre inkább felismerik az ebben rejlő lehetőséget: itthon is megjelentek a kiszervezett biztonsági szolgáltatások, amelyek leveszik a terhet a cégek válláról azzal, hogy egy külső, erre szakosodott csapat menedzseli az informatikai rendszereiket, és non-stop védelmet biztosít nekik a kiberfenyegetések és más veszélyek ellen.

A törvény betűje nem elég a kiberveszély ellen

Mit tehet egy hazai cég, ha egyedül nem bír a fenyegetésekkel? Két magyar IT-biztonsági cég vezetőivel beszélgettünk a kihívásokról és lehetőségekről.

Erre a piacra lépett be néhány hónapja az Invitech is. A cég a lakossági telekommunikációs szolgáltató Invitel testvére, több mint hatezer vállalatnak nyújt távközlési és IT szolgáltatásokat. Ezeket egészíti ki tavasz óta a non-stop biztonsági felügyelet. A cég DC10 nevű adatközpontja már közel tíz éve működik Kőbányán, a biztonsági műveleti központ is ide, az egykori Athenaeum nyomda épületébe költözött be.

Kifejezett cél is volt, hogy ne egy elszeparált biztonsági szolgálat álljon fel. “Az összes kapcsolódó feladatot ide gereblyéztük össze, hogy a csapat minden oldalról belelásson a rendszerek működésébe. Ezek a srácok itt az üvegfalon túl nemcsak biztonsági tevékenységekkel foglalkoznak 7/24-ben, hanem hálózatüzemeltetéssel, IT és alkalmazásüzemeltetéssel is” – mutat a monitorokkal kitapétázott műveleti központ felé Kemendi Zsolt, az Invitech műszaki igazgatója, miután sikeresen bejutunk az épület belsejébe.

Már a bejutás sem egyszerű ugyanis. Hogy a telephelyen ma már nem egy nyomda üzemel, jóval azelőtt világossá válik, hogy akár csak egy darab számítógéppel is találkoznánk. A bejáraton csak reptéri szigort idéző biztonsági ellenőrzés után jutunk át, a belső ajtók nyitásához még az ott dolgozóknak is külön kártyát kell kérniük.

A SOC-ban (ahogy a biztonsági műveleti központot az angol rövidítés alapján itthon is hívni szokás) 29 fő dolgozik 7/24-es lefedettségben, három műszakban – egyszerre összesen 8-10 fő úgy, hogy mindenféle kompetencia mindig megtalálható legyen. Ha bármilyen probléma merül fel, azt első körben ők veszik kezelésbe: azonosítják a hibát vagy fenyegetést, és elvégzik a szükséges beavatkozást. Az állandó ügyelet mellett létrehoztak egy hatfős, kifejezetten biztonsági szakértőkből álló elemzői csapatot is (ez az úgynevezett L2, vagyis második szintű csoport), hozzájuk kerülnek a mélyebb elemzést igénylő biztonsági események.

Hogy néz ki egy kiberbiztonsági központ?

Magában a SOC-ban az éppen szolgálatban lévő munkatársak folyamatosan figyelik az ügyfelek rendszereit és a fenyegetéseket – persze ezt nem úgy kell elképzelni, mint a bénább hekkeres filmekben, ahol úgy verik megállás nélkül a billentyűzetet, hogy szinte már füstöl. Ami a valóságban is létező látványosabb elem, az a falon körbefutó sok nagy kijelző, valós időben frissülő adatokkal meg grafikonokkal.

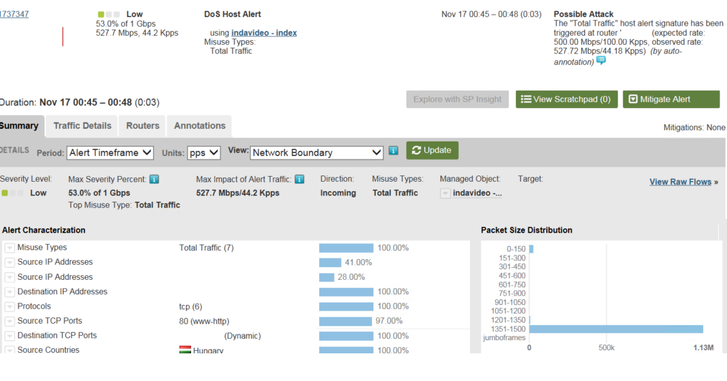

Az egyik ilyen fali monitoron látható például a túlterheléses (DDoS) támadások elleni védelmi rendszer. Az ilyen támadások lényege, hogy a támadók önmagában ártalmatlan, de óriási mennyiségű adatforgalommal árasztanak el egy weboldalt vagy szolgáltatást, hogy ezzel megbénítsák és elérhetetlenné tegyék.

Mivel az ilyen támadások teljesen mindennaposak, a DDoS-védelmi rendszer az egyik legfontosabb védvonal. A látogatásunk előtt háromnegyed órával is észlelt egy próbálkozást, aznap délelőtt már a harmadikat, de Kele Károly szerint napi szinten olyan 50-70 említésre méltó támadás is történik. Ezeknek a paraméterei a monitoron valós időben láthatók: mit támadnak, mekkora forgalommal és honnan.

Emberi beavatkozásra alapjáraton nincs szükség.

“Havi szinten 2-3 ezer ilyen túlterheléses támadás ér minket vagy az ügyfeleinket, ennek 85-90 százalékát a DDoS-rendszerünk teljesen automatikusan szűri” – mondja Kele Károly. Ami mégsem akad fenn az automata szűrőn, ott is szól a rendszer, hogy teendő van, ezeket az eseteket a szakemberek veszik kezelésbe, szükség esetén az L2 csapat bevonásával.

Egy-egy támadás tanulságai az elhárítása után beépülnek a rendszerbe, amely így folyamatosan fejlődik. “Most 85-90 százalékos hatékonysággal szűri a támadásokat, de lehet, hogy három hónap múlva már azt tudnám mondani, hogy 87-92 százalékos. Az IT biztonság végeláthatatlan tanulási folyamat, nemcsak az embereknek, hanem a rendszereknek is” – mondja Kele. “Tökéletes védelmi rendszert én nem ismerek, ahogy a technológia és a kártékony kódok fejlesztői rohamosan fejlődnek, mindig újabb és újabb támadási felületeket fognak találni. De hát ezért vagyunk, hogy a védelem még gyorsabban tudjon fejlődni, és ezeket a helyzeteket tudjuk kezelni.”

Az Indavideót és épp támadták

A látogatásom során tudtam meg, hogy az Index videóinak is otthont adó Indavideó szerverei szintén az Invitech adatközpontjában laknak. Mint kiderült, ezeken is fut DDoS-védelem, és nem is hiába: aznap hajnalban is több kisebb támadás kellet elhárítania. Az alábbi kép az egyik ilyen automatikusan kiszűrt támadás részleteit mutatja; ahogy látszik, ez Magyarország területéről érkezett:

Rögtön a DDoS-os monitor mellett látható a védelem másik bástyája, a biztonsági információ- és eseménykezelő (SIEM) rendszer. Ide ömlik be minden olyan adat és naplófájl, amely a szemmel tartott rendszerek működésével kapcsolatos, ezért ez a biztonsági felügyelet lelke.

“Ebben a rendszerben van meg az a gyártói intelligencia, illetve az általunk beépített szabályok, amelyek alapján a rengeteg befutó információból összefüggéseket tudunk megállapítani, illetve betörési kísérleteket azonosítani” – mondja Ötvös Levente, az L2-es csapat vezetője.

Az elemzés itt is valós időben folyik, a kijelzőn pörögnek az adatok – de ezt sem úgy kell elképzelni, hogy az emberek ülnek a monitorok előtt, és bámulják a lefolyó számokat, mint a lázadók a Mátrixban. Ha a rendszer azonosít egy incidenst, automatikusan szól, a szakemberek itt kapcsolódnak be és kezdik el vizsgálni az adott esetet.

A harmadik kijelzőn fut a monitoring rendszer. Ez nemcsak az IT biztonsági eseményeket figyeli, hanem a védett rendszerek infrastruktúráját is. Itt csapódnak le a kártevő programok felbukkanásáról szóló riasztások ugyanúgy, mint az optikai monitoring, amellyel 50 méteres pontossággal be tudják határolni, ha egy optikai kábel megsérül, mert mondjuk elvágja egy markoló. De az ottjártunkkor például éppen az látszott a kijelzőn, hogy az egyik menedzselt rendszerben nincs elég szabad hely a merevlemezen – nem ilyen jellegű hibaüzenetekre számít az ember egy csillivilli kiberbiztonsági központban.

“Ez a monitoring rendszer is szervesen kapcsolódik az IT biztonsághoz, mert ezeknek az adatoknak a feldolgozása alapján is tudunk sérülékenységeket vizsgálni és olyan elemeket feltárni, amik a jövőben akár sérülékenységekhez vezethetnek” – magyarázza Kele Károly. A SIEM és a monitoring rendszerbe összesen 5 ezer eszközről tízszer-hússzor ennyi mérés érkezik be elemzésre, úgyhogy bőven van miben sebezhetőségekre vadászni.

A három fenti rendszeren kívül is egy sor monitor villódzik még a SOC falain:

- Egy újabb képernyőn a célzottabb, konkrét portokra vagy IP-címekre irányuló támadásokat lehet követni.

- Egy másikon a fizikai behatásokat figyelő rendszerek mérik a szervertermek páratartalmát, figyelik az esetleges vízbetörést, érzékelik az ajtónyitásokat és hasonlókat.

- Egy kevésbé izgalmasnak tűnő kijelzőre futnak be az ügyfelektől az általuk tervezett változtatások, hogy a központban mindig tudják, hol mi történik – például azért, hogy ha egy cég karbantartás miatt teljesen ártalmatlan áramszünetet tervez a telephelyén, a SOC legénysége se vágja magát teljes harci készültségbe.

- Néhány kijelzőn adatforgalmi ábrák mutatják, rendben működnek-e a vonalak.

- Az egyik monitoron még egy tévéadás is fut, de nem azért, hogy ne unatkozzanak két támadás között, hanem hogy figyeljék, rendben van-e a felhordóhálózat, ami biztosítja, hogy a tévéadások elérhetőek és megfelelő minőségűek legyenek.

Az elemzők fontos eszköze még a konfigurációkezelési adatbázis (CMDB), amely gyakorlatilag egy leltár a védendő rendszerek hardveres és szoftveres elemeinek minden fontos paraméteréről: mennyi memória van egy gépben, mi az IP-címe, milyen programok futnak rajta, ezeknek melyik verziója van telepítve, és így tovább. Mindezt persze nem manuálisan kell összeirkálni, az adatbázist egy automata felderítőrendszer állítja össze, amelyet rendszeresen lefuttatnak, hogy naprakész legyen.

Ez azért nagy segítség, mert ha napvilágot lát egy új sérülékenység, és arra a gyártó kiad egy javítást, fontos, hogy az minél gyorsabban települjön is mindenhova, még mielőtt baj lehetne a dologból. A CMDB alapján rögtön lehet tudni, hol melyik gépeket érinti a probléma, és pár kattintással azonnal telepíthető is a javítás az erre szolgáló patch menedzsment rendszerrel.

Ezért nem okoztak problémát egyik ügyfelünknél se a nyáron többször is nagy hullámokat vert zsarolóvírusok: előre befoltoztuk azokat a biztonsági réseket, ahol például a WannaCry bejutott volna

– mondja Kele, utalva a májusban világszerte sok ezer gépet megfertőző kártevőre. Ez is egy olyan hibát használt ki a Windowsban, amelyre a Microsoft már márciusban kiadta a javítást, csak éppen rengeteg gépre hónapok alatt se sikerült telepíteni.

A robot is jóllakik, a munka is megmarad

Bár a zsarolóvírusnak sikerült elébe menni, a fenyegetések számának megugrása miatt a védekezésben is egyre nehezebb tartani az iramot, ezért egyre növekvő trend a mesterséges intelligencia megjelenése a kiberbiztonságban.

400 millió vírus ellen csak az MI véd meg

Egyre több cég próbálja gépi tanulással útját állni a durvuló vírusoknak. Az idei ITBN konferencián az is kiderült, mitől főhet Elon Musk feje.

A gépi tanulás, a trendek és a felhasználói viselkedés gépi elemzése már az Invitechnél is a mindennapos munka része. Egy további terület, ahol szeretnének előrelépni az automatizációban, a szoftveres robotok bevezetése. Ilyen botokat más területeken már használnak cégen belül, de a következő fél évben szeretnék bevezetni a SOC működésébe is.

“Egy szoftverrobot az alkalmazások sokaságán keresztül képes elvégezni ugyanazokat a műveleteket, amiket te vagy én meg tudunk csinálni” – mondja Kemendi.

A Wannacry vagy a Petya esetében például képes lenne rá, hogy

- az értesítések alapján kijelöli a szóban forgó sérülékenységet, majd ez alapján automatikusan meghatározza az érintett ügyfélkört;

- aztán egy másik rendszerben kigyűjti azokat a konkrét eszközöket, felhasználókat, akikre vonatkozhat a sérülékenység;

- ezután újabb rendszerbe ugrik át, ahol kiválasztja az érintett eszközöket, és telepíti rájuk a javítást;

- végül küld egy emailt az adott ügyfél IT biztonsági felelősének, hogy megjelent ez a zsarolóvírusos hír, volt ennyi érintett gépe, ezért feltelepítették a javítást, és most már védettséget élvez.

“Ez egy olyan feladatsor, amit meg lehet oldani bottal. Ennek azért van nagy jelentősége, mert egy ilyen jellegű műveletsorhoz sok különböző rendszer között kell mozogni, és ahelyett, hogy ezt a 12-13 különböző rendszert óriási munka árán integrálnánk, egy bot egy folyamatba tudja szervezni az egészet. Mindezt körülbelül tíz másodperc alatt.”

Én azt gondolom, hogy 4-6 hónapon belül a munkáink 30-35 százalékát robotizálni fogjuk

– mondja Kemendi, akitől rögtön meg is kérdezem, hogy ennek majd a munkavállalók mennyire fognak örülni. Szerinte viszont nem kell munkahelyek megszűnésétől tartani, csak a robotolást akarják a robotokra bízni, hogy az emberek a tervezésre és a munkafolyamatok megszervezésére tudjanak koncentrálni.

Ugyanakkor nemcsak a gépeknek, hanem az embereknek is folyamatosan tanulniuk kell, mert folyamatosan jönnek az új, ismeretlen fenyegetések. Egyszer például kísérleti céllal beüzemeltek egy linuxos szervert, és direkt támadási felületeket hagytak rajta, hogy megnézzék, mi lesz vele – meséli Ötvös Levente. Nagyjából az történt, amire számítani lehetett: negyed óra alatt megjöttek az első támadások, és három-négy óra alatt megtörték a szervert; túlterheléses támadás érte, majd telepítettek rá egy parancsfájlt, amelyen keresztül további parancsokat várt, és ha már arra jártak, felraktak rá egy bitcoinbányászó modult is. Az invitechesek meg tartottak egy workshopot, hogy elemezzék a hekkerek lépéseit.

Mindenki potenciális áldozat

A felkészültség, na meg az egyre intelligensebb eszközök sokat segítenek, de minden egyes támadás biztosan nem kerülhető el. Pláne, hogy régi közhely, hogy a legsúlyosabb sebezhetőség mindig az óvatlan felhasználó. Vajon egy cég belátja-e, ha egy támadás azért talál be, mert ő maga hibázik?

Kemendi Zsolt szerint kell, hogy legyen egyfajta bizalmi viszony a cég és az általa megbízott IT biztonsági szolgáltató között, de mindig a probléma súlyossága befolyásolja, milyen lesz az első reakció. “A DDoS-védelem tipikus példája ennek: megveszem, és azt gondolom, hogy onnantól kezdve védett vagyok. Holott van még ezernyi olyan információ, amit nekem biztosítanom kell ahhoz, hogy egyáltalán jó védelmet kaphassak. Különösen, ha változtatok valamit, és így változnak az igényeim is. Ha megjelenik mondjuk egy új online alkalmazás, és erre nincs felkészülve a szolgáltató, akkor nem feltétlenül hozza azt az eredményt, amit szeretnénk. Ilyenkor ki a hibás?”

De a bizalom általában is érdekes kérdés az ilyen kiszervezett szolgáltatásoknál, hiszen mégiscsak érzékeny adatokhoz, fontos rendszerekhez kell hozzáférést adni egy külső félnek. Felmerül a kérdés, megvan-e már itthon az ehhez szükséges bizalom. Az invitechesek szerint ez épp változóban van, mert a leginkább külső segítségre szoruló kisebb cégek, amelyek korábban úgy gondolhatták, hogy őket úgyse támadja meg senki, kezdik a saját bőrükön érezni, hogy manapság senki sincs igazán biztonságban.

(Borítókép: Az Invitech Solutions műveleti központja. Fotó: Bődey János/Index)

Az oldalról ajánljuk

- Belföld

Orbán Viktor aláírta: fontos változások jönnek a keresztény fiataloknak szóló ösztöndíjprogramban

A kormányrendelet már hatályba is lépett.

március 25., 08:36

- Tenisz

Djokovicsék meg akarják menteni a teniszt, de a beadványt alá sem írta a szerb klasszis

A még mindig aktív 37 éves világklasszis által alapított szövetség jogi úton folytatja harcát a sportág kulcsszervezeteivel.

március 25., 09:22

- Külföld

Először mutattak ki madárinfluenzát egy juhban Angliában, a kutatók világjárványtól tartanak

A tudósok egyre nagyobb aggodalommal figyelik a vírus fajokon átívelő terjedését.

március 25., 07:49

- Külföld

Jönnek a bejelentések, Washington és Moszkva kulcsfontosságú ügyben állapodhatott meg

Mindkét fél előrelépésről beszélt, Ukrajnát is tájékoztatták.

március 25., 08:21

- Belföld

Magyar Péter szerint egy nap alatt több mint 100 ezren vettek részt a szavazásán

A kérdésekre április 11-ig lehet válaszolni.

március 25., 09:07

- Kultúr

Lipcsében mutatják be négy magyar író új köteteit

Hamarosan megnyílik a lipcsei könyvvásár.

március 25., 09:03

- Belföld

Felszínre hozni a kimondhatatlant – agyagba gyúrják traumáikat a mentális betegek a Nyírőben

Az intézményben terápiás kert is szolgálja a betegek gyógyulását és a dolgozók rekreációját.

9 perce

- Világjátszma

Trump és Putyin egy húron pendül Zelenszkij ügyében?

Egy ukrajnai béke után az amerikai befolyás megnövekedhet, de az orosz visszatérés esélye is megmarad.

március 25., 08:51

- Téli sport

A vb-szereplésével elégedetlen sportolónk érmet szerezne a 2026-os olimpián

Honosított gyorskorcsolyázónk még nem érzi magát százszázalékosnak.

március 25., 09:45

- Futball

„A törökök úgy bontottak meg minket, ahogyan az a nagykönyvben meg van írva”

A válogatott vesztes NL-párharca után Csábi József és Kenesei Krisztián volt az Index Sportcast vendége.

március 25., 06:02

- Belföld

Eltűnnek a felhők, akár 20 fokot is mérhetünk

Az elmúlt napokban több mint 30 milliméter eső esett.

március 25., 05:59

- Kultúr

Először szerepel együtt a színpadon Básti Juli és Mucsi Zoltán

Garantált a sírás.

március 25., 09:34

- Gazdaság

Megjelent a rendelet a bankautomatákról, 200 milliós büntetést kaphat, aki megszegi

Nagy Márton üzent a döntés után.

március 25., 07:21

- FOMO

Busás sikerdíj a legjobb szeretőnek az 1057 férfivel ágyba bújó influenszertől

Bonnie Blue állja a betaníttatás költségeit.

március 25., 06:51

- Cinematrix

A Kamaszokból is ismert Erin Doherty az Indexnek: Felszabadító, amikor ennyire domináns nőt játszhatok

A britek újdonsült sorozatsztárjával beszélgettünk.

március 25., 05:48

- Külföld

Tüntetés indult Belgrádban Donald Trump vejének hotelprojektje ellen

A szerb kormány tavaly kötött megállapodást Jared Kushner befektetési cégével.

március 25., 07:26

- Külföld

Így gyalázták az európai vezetőket Donald Trump emberei a kiszivárgott üzenetekben

Kezdetben csak a húszik elleni támadás volt a téma.

március 25., 09:28

- Kultúr

Ebben a korszakban az emberek még tudtak hinni a csodákban

Tisztelgés Harry Houdini és kortársa, Nikola Tesla előtt.

március 25., 06:03

- Külföld

A Trump-kormányzat véletlenül kiszivárogtatta a háborús terveit

Az Egyesült Államok elnöke állítólag nem tudott a történtekről.

március 25., 06:24

- Külföld

Áttörés a tűzszünetben, Ukrajna és Oroszország is elfogadta a megállapodást

március 25., 06:07

- Gazdaság

Ítéletet mondanak Magyarországról, a háttérben most már Varga Mihály mozgatja a szálakat

Történelmi pillanat következik.

március 25., 06:09

- FOMO

Annyi arany gyűrű tűnt fel a képernyőn, hogy a legcsicsásabb zaci is megirigyelhette

Elstartolt az RTL új vetélkedője, mi megnéztük.

március 25., 06:07

- FOMO

Sztrókot kapott a NOX egyik alapító tagja

Nagy Tamásnak emiatt kellett kihagynia a legnagyobb koncertjét.

március 25., 06:04

- Külföld

Ezrek tüntettek Észak-Macedóniában a diszkótűz miatt

Az ellenzék a belügyminiszter lemondását követelte.

március 25., 06:37

- Gazdaság

Orbán Viktor olyat tett Donald Trumppal, amit előtte még senki

Meg is lett a jutalma.

március 25., 06:20

- Külföld

Vissza kellett fordulnia egy utasszállítónak, mert a pilóta otthon felejtette az útlevelét

Két órája repültek, mikor kiderült a baki.

március 25., 06:27

- Belföld

Vádat emeltek a holland nő ellen, aki egy bicskával végzett párjával Budapesten

Mire ráeszmélt tettére, a férfit már nem lehetett megmenteni.

március 25., 08:38

- Belföld

Keresztbe fordult kamion okozott súlyos balesetet az M3-ason, több kilométeres a torlódás

A 32-es főúton is fennakadásokra kell számítani.

március 25., 06:49