Iráni hekkerek kicselezték az sms-ben kapott biztonsági kódot, emailfiókokat törtek

További Tech-Tudomány cikkek

Iráni kormányzati hekkerek adathalász támadásokkal amerikai kormányzat tisztviselők, aktivisták és újságírók emailfiókját törték fel. Az akció különlegessége, hogy a támadóknak a kéttényezős hitelesítést is sikerült megkerülniük – írja az Ars Technica.

A kéttényezős hitelesítés lényege, hogy a bejelentkezéskor beírt jelszó mellett egy második tényezőt is kér a szolgáltatás, mielőtt beenged. Ez leggyakrabban egy eldobható számkód, amelyet vagy sms-ben kap meg a felhasználó, vagy például egy erre szolgáló mobilapp generálja. A dolog előnye, hogy hiába lopja el egy hekker a jelszavunkat, csak azzal nem tud belépni például az emailfiókunkba.

Az sms-es változatról már sokszor kiderült, hogy sokkal sebezhetőbb, mert könnyebb út közben elcsípni az üzenetet a kóddal, mint ha azt egy app állítaná elő. Ennek ellenére még ma is sok szolgáltatásnál elérhető az sms-es módszer. A most azonosított támadás egy újabb érv, hogy miért érdemes másik opciót választani, ha elérhető.

A Certfa Lab kutatói által azonosított iráni módszer lényege a következő:

- A kiszemelt áldozatnak küldött adathalász emailben a támadók a szokott módon küldenek egy linket. Erre rákattintva a megnyíló kamuoldal bejelentkezési adatokat kér valamilyen legitim szolgáltatáshoz, például a Gmailhez, és maga az oldal igyekszik elhitetni magáról, hogy valóban ennek a szolgáltatásnak az oldala. A beírt adatok viszont a támadóknál kötnek ki.

- Az emailben viszont egy szabad szemmel láthatatlan kis képet is elhelyeznek, amely segítségével látják, hogy a címzett mikor nyitja meg az emailt. (Ezt az emailkövetési módszert bárki használhatja egy egyszerű böngészőkiterjesztéssel, ez önmagában nem probléma.)

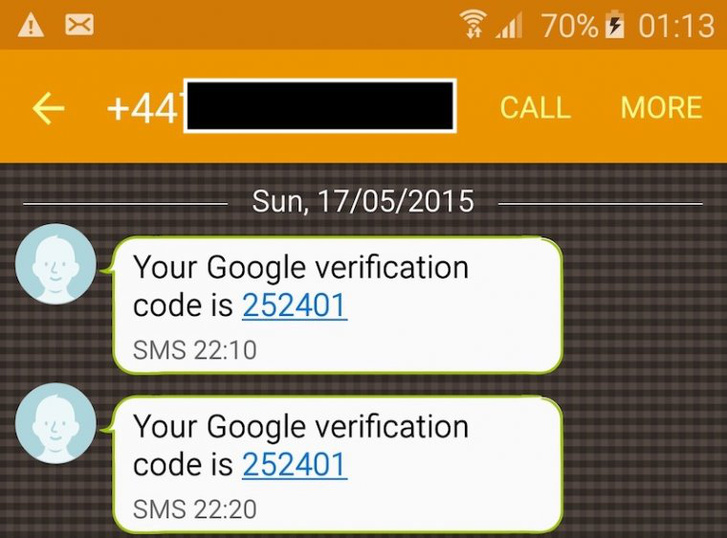

- A támadók így tudták, hogy az áldozat mikor írja be az adatait a kamuoldalra, és akcióba léphettek. Ahogy megkapták a beírt jelszót, azt ők is beírták a legitim szolgáltatás valódi oldalán, tehát például a gmail.com-on. Így ha az illetőnél be volt kapcsolva az sms-es hitelesítés, meg is kapta a kódot a telefonjára.

- A kamuoldal ekkor átirányította őket egy újabb kamuoldalra, ahol a támadók a Gmail nevében a hitelesítő kódot kérték. A gyanútlan áldozat ezt is beírta, így a támadók ezt is megkapták, és beírták a valódi Gmail valódi kódkérő mezőjébe – és már bent is voltak a fiókban.

A kutatók azt biztosan tudják, hogy az sms-es módszert sikerült így kijátszaniuk a hekkereknek. Arról nem tudnak, hogy az appot is sikerült-e hasonló módon megkerülni, de ennek elméletileg semmi akadálya. Ez csak annyival lenne nehezebb, hogy az ilyen appok kódjai gyorsabban, 30 másodperc alatt lejárnak, így könnyebb kicsúszni az időből.

Az egyetlen biztosan ellenálló módszer viszont a hardveres kulcs, például a legnépszerűbb ilyen, a Yubikey, amely egy usb-csatlakozóba dugható kis kütyü. Mivel ennél nincs beírandó kód, ellopni sincs mit, ezért csak a fizikai kulcs való világbeli ellopásával lehet megkerülni. A másik ellenszer, ha mindig nagyon figyel, hova írja be az adatait, hogy valóban csak ott adjon meg bármit, ahol tényleg szeretne.