Az internet helyett saját magát falta fel minden idők legveszélyesebb vírusa

További Tech-Tudomány cikkek

-

Felfedezték a kutatók, akár fel is emésztheti magát az éhező agy

Felfedezték a kutatók, akár fel is emésztheti magát az éhező agy - Videón, ahogy az indítás után 40 másodperccel felborul Európa első orbitális rakétája

- Elmaradt az áttörés, kudarcba fulladt Európa első orbitálisrakéta-kísérlete

- Megrázó dolgot derített ki a felhasználókról az OpenAI

- Itt az újabb csavar, mégsem dőlt el az óraátállítás sorsa

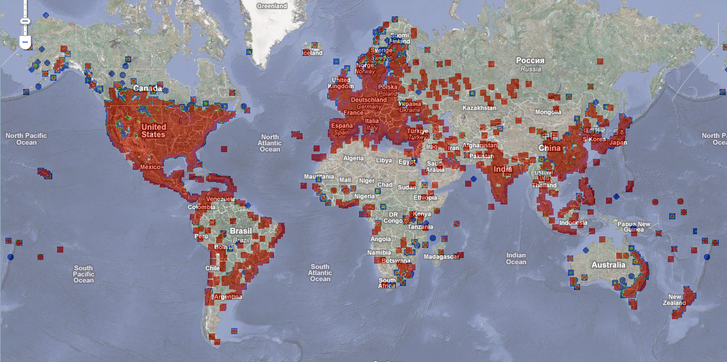

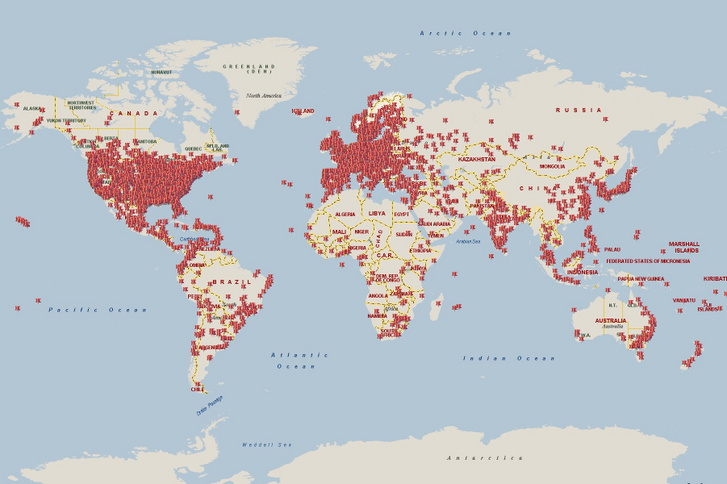

Tíz év telt el azóta, hogy egy teljesen egyedi malware, azaz kártevő program fénysebességgel hódította meg a teljes internetet. A Conficker féreg röhögve játszotta ki a világ legjobb kiberbiztonsági szakértőit, és olyan zombihálózatot hozott létre, ami a képességeinek csúcsán a fél internetet képes lett volna megbénítani. A titokzatos féreg a magyar interneten is sokáig volt a legveszélyesebb kártevő, de globális szinten is okkal rettegtek tőle a szakértők.

A Conficker szemkápráztató sebességgel sokszorosította magát, és rövid idő alatt megmutatta, hogy a falánksága csak egyike a lenyűgöző képességeinek. A féreg az internet armageddonját ígérte 2009-ben, sokáig a valaha volt legveszélyesebb fenyegetésként tartották számon. Túlnőtt a mögötte álló ukrán kiberbűnözőkön, de végül egy jobbára ártalmatlan akción kívül soha semmire nem használták. A katasztrófa elmaradt, a történet azonban így is tanulságos volt: már a kétezres évek végén betekintést engedett a kiberháború legfélelmetesebb bugyraiba.

Zombi a mézesbödönben

Kis malwarehatározó

A címben vírusként hivatkozunk a Confickerre, elsősorban azért, mert az átlagember így hivatkozik minden számítógépes kártevőre vagy más néven malware-re.

A vírusok kétségtelenül az egyik legnépszerűbb fajtái a kártevőknek, de ezek mellett gyakoriak a trójai programok, a zsarolóprogramok és a férgek is. A Conficker ez utóbbiak közé tartozik.

Első ránézésre semmi kiemelten érdekes nem volt abban, amikor 2008 novemberében egy addig ismeretlen számítógépes féreg ütötte fel a fejét egy Phillip Porras nevű kiberszakértő honeypot-rendszerében. Ezeket a rendszereket nem véletlenül hívják mézesbödönnek: a látszólag teljesen védtelen számítógépeknek egy digitális kártevő sem tud ellenállni, a fertőzéssel azonban benne is ragadnak a rendszerben, ami segíthet a szakértőknek a tanulmányozásukban, és ezzel a megállításukban.

Ebben az esetben hamar kiderült, hogy nem a megszokott, nigériai hercegek mesés befektetéseiről szóló leveleket küldözgető kártevő szabadult rá Porras gépére. A szakértő észlelte a fertőzést, aztán rögtön észlelte a következőt is, és hamar azon kapta magát, hogy a hálózatán exponenciálisan terjedő féreg addig sokszorosította magát, hogy

elkezdte kitúrni az összes többi kártevőt a virtuális mézesbödönből.

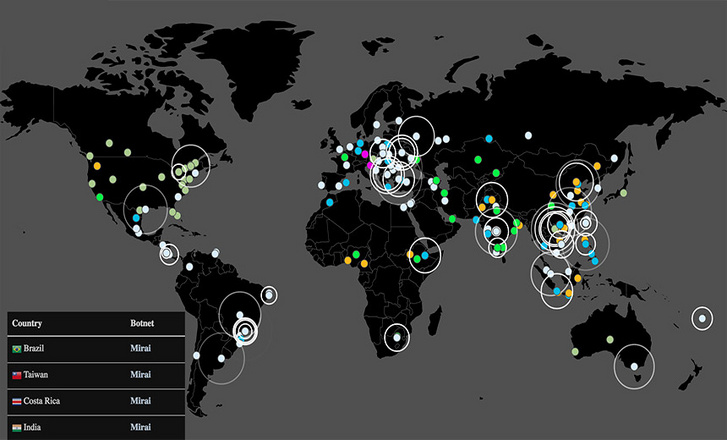

A titokzatos férget rövid időn belül világszerte elkezdték észlelni a szakértők, de senki nem tudta, honnan jött, ki áll mögötte és mi lehet az általa létrehozott zombihálózat (botnet) célja. Alapjáraton ezeket a fertőzött gépekből álló hálózatokat egy csomó dologra lehet használni az adatlopástól kezdve a kriptovaluták bányászásán át a végeláthatatlan mennyiségű levélszemét küldözgetéséig, de ennél sokkal fontosabb, hogy megfelelő kezekben kiberfegyverként is bevethetőek.

Egy kiterjedt botnetnek nem sok hálózat tud ellenállni – elég csak arra gondolni, amikor három éve a Mirai nevű botnet túlterheléses támadást indított a Dyn nevű vállalat ellen, ezzel elérhetetlenné téve egyebek mellett a Netflixet, a Spotifyt és a Paypalt is. Egy ilyen fegyvert pedig nemcsak kiberbűnözők, hanem akár kormányok is felhasználhatják egy másik ország online infrastruktúrájának megbénítására.

Színre lép az összeesküvés

Miután Porras és a hozzá hasonló szakemberek szembesültek a Confickerrel, hamar elkezdték ízekre szedni, hogy megértsék a működését. A terjedése sebességét első kézből tapasztalhatták, de ahogy elemezték, úgy lett egyre lenyűgözőbb az egész jelenség. Az apró féreg szinte észrevehetetlenül ette be magát a számítógépekbe, a bejutáshoz pedig egy pár héttel a megjelenése előtt kijavított biztonsági rést használt.

A Microsoft 2008 nyarán fedezte fel, hogy az akkoriban legnépszerűbb operációs rendszereibe egy porton keresztül akkor is be lehet törni a sérülékenységet kihasználva, ha tűzfal védi őket. A cég gyorsan kiadott egy frissítést, ami betömte a rést, de ezzel fel is hívták rá a kiberbűnözők figyelmet – ez főleg azért volt problémás, mert a felhasználók már akkor is szerették elodázni a Windows-frissítések feltelepítését.

Az első meglepetés is ehhez a porthoz kapcsolódott. A Confickert elemző szakértők – az akkoriban megragadt, kicsit furcsa terminológiával élve a Conficker Cabal, vagyis nagyjából Conficker-összeesküvők – az első hetekben rájöttek, hogy a féreg a behatolás után betömi maga mögött a rést, ezzel pedig garantálja, hogy nem kell más kártevőkkel harcolnia az irányításért. Ezen túl hamar fény derült arra is, hogy

- megpróbálja megakadályozni, hogy a fertőzött gépek felvegyék a kapcsolatot a vírusirtókat gyártó (és frissítő) szolgáltatókkal;

- kikapcsolja a Windows rendszer-visszaállítási pontjait, ezzel nehezítve a saját eltávolítását;

- a támadás során ignorálja a ukrán IP-címeket, ha pedig ukrán billentyűzetkiosztást észlel, azonnal megsemmisíti magát.

A szakértőket még csak nem is ezek a trükkök nyűgözték le legjobban, hanem az, hogy a Conficker rettentő okosan leplezte a kapcsolatfelvétel az egész hálózat agyaként szolgáló szerverrel. A féreg minden egyes nap 250 véletlenszerűen generált domainnév közé rejtette el azt az egyet, amin a kommunikáció zajlott, ezeket visszafejteni pedig nagyjából olyan volt, mintha egy rendőrnek naponta ennyi házba kéne bekopogtatnia, hogy megtaláljon egy gyanúsítottat, aki valamikor ott lesz valamelyik ajtó mögött. A Cabal a nehézségek ellenére felvette a kesztyűt, pénzt és időt nem kímélve sikerült sarokba szorítaniuk a Confickert, de nem sokkal később jött a következő verzió, és megint fordult velük egyet a világ.

Titkosításpara

A Conficker megjelenése után sokan gondolták azt, hogy a kártevő egy csapat tehetséges diák műve, véletlenül szabadult ki egy laborból, és a készítői sincsenek tisztában az erejével. A Conficker B hamar kizárta ezt az optimista olvasatot. A féreg második iterációjából egyértelműen látszott, hogy a készítők nemcsak követik a Cabal tevékenységét, hanem annak megfelelően alakítják is a kártevőt.

Az új verzióval hirtelen sokkal nehezebbé vált a naponta generált domainnevek blokkolása, de nem ez volt az egyetlen előrelépés. A fertőzött gépek nem tudtak többé csatlakozni a Microsoft szervereire – így a felhasználók már akkor sem tudták telepíteni a frissítéseket, ha akarták –, a féreg pedig innentől kezdve pendrive-okkal is képes volt terjedni, így zárt hálózatokra is be tudott jutni. A legrémisztőbb újítás a zombihálózat és az azt irányító szerver közti kommunikáció titkosítása volt: a Conficker ehhez egy MD6 névre hallgató kriptográfiai hash függvényt használt, ami azért volt egészen szürreális, mert

ezen a ponton az md6 hivatalosan még nem is létezett.

A függvényt az a Ron Rivest fejlesztette ki, aki a legtöbb modern titkosítás alapjául szolgáló algoritmus, az RSA-eljárás létrehozásában is tevékenyen szerepet vállalt. Rivest az MD6-ot szánta az Egyesült Államok következő kriptográfiai sztenderdjének, de ekkor a függvény még a tesztelés fázisában járt, és csak azok a szakértők tudtak róla, akik aktívan foglalkoztak a témával. Ennél is fontosabb volt, hogy az MD6 gyakorlati alkalmazásához nagyjából azon a szinten kellett lenni, mint a megalkotásához, főleg úgy, hogy a Conficker előtt a függvényt sehol máshol nem használták még.

De mi van a világvégével?

Ezzel a húzással a féreg ismét lépéselőnyben volt, de hamarosan porszem került a gépezetbe. Az MD6-ra rászabadult kriptográfusok egyikének sikerült feltörnie a titkosítást, így Rivest csendben visszavonta a beadványát, eltüntette a sebezhetőséget, majd ismét benyújtotta a függvényét. A Conficker B azonban még a hibás verziót használta, ami így egy sérülékenységet jelentett a féreg rendszerében. A Cabal azonban nem sokáig örülhetett,

márciusban megérkezett az új verzió, ami már a kijavított MD6–tal volt felvértezve.

A Conficker C-ben ugyanakkor nem is ez volt a legérdekesebb, hanem az, hogy a kódja alapján április 1-jén a készítők valami nagy dobásra készültek vele. A féreg egyrészt azzal fenyegetett, hogy 50 ezer domainnevet generál naponta a korábbi 250 helyett, amivel már konkrétan lehetetlen harcolni, másrészt meg azzal, hogy a zombihálózat összes elérhető gépét frissíti az új verzióra.

Ekkorra már a mainstream média is felkapta a sztorit. Sorra születtek a virtuális világvégét vizionáló anyagok, az FBI kiberbiztonságért felelős részlegének igazgatóhelyettese arról beszélt, hogy a Conficker hatása egy tömegpusztító fegyvernek felel meg. 2009 áprilisában a tetőfokára hágott a pánik. A fenyegetés még a korábbihoz képest is példátlan összefogást eredményezett a kiberbiztonsági szakértők világában, kis híján sikerült is megakadályozniuk a féreg fejlődését, de a végén mégis a Conficker nyert.

A digitális világvége ugyanakkor nem jött el. A kártevő frissítette magát, és olyan szintre került, ahol már senki nem volt képes felvenni vele a versenyt – de ezen kívül az égvilágon semmit nem csinált. Pár héttel később ugyan működésbe lendült, de megint nem úgy, ahogy várták: a már akkoriban is gagyinak számító Waledac nevű botnet segítségével kezdett el levélszemetet terjeszteni, aztán hamarosan ezzel is felhagyott.

Kiberháború Alfa

De miért?

– kérdezte mindenki akkoriban, teljes joggal, mert semmi logika nem volt abban, hogy minden idők legijesztőbb zombihálózatát egy ártalmatlan spamküldős akción kívül sosem használták semmire.

A válaszra egészen 2015-ig kellett várni, amikor az egykori Conficker Cabal három tagja egy cikkben részletesen végigment az egész sztorin, az elejétől egészen a féreg mögött álló négy ukrán és egy svéd kiberbűnöző elfogásáig. Mint kiderült, a Confickert eredetileg adatlopásra tervezték, de annyira jól sikerült, és emiatt akkora lett körülötte a felhajtás, hogy egyszerűen nem lehetett bevetni, mert mindenki túlságosan odafigyelt rá. Ezzel eleinte a készítői sem voltak tisztában: a hálózat 2008. december elsején azt a parancsot kapta, hogy létesítsen kapcsolatot a kiberbűnözői berkekben ismert TrafficConverter.biz nevű honlappal, de már annyi gépet olvasztott magába, hogy

a kapcsolatfelvételnek akaratlanul is túlterheléses támadás lett a vége.

A féreg neve, a Conficker is ebből az incidensből jött – bár ez minden bizonnyal azért ragadt meg, mert a ficker az angol fucker német megfelelője –, ennek az egésznek pedig a készítők későbbi lebuktatásában is fontos szerepe volt. Az ügyben nagy erőkkel nyomozó FBI-nak az is sokat segített, hogy viszonylag hamar kiderült, hogy a féreg messziről kerül mindent, aminek köze van Ukrajnához – az igazi áttörést viszont a korábban már emlegetett MD6 algoritmus hozta meg.

Az eredeti függvény használata is elég gyanús volt, ezt ugyanis csak két helyről lehetett megszerezni: a National Institute of Standards and Technology nevű amerikai kísérleti laboratórium, illetve a Massachusettsi Műszaki Egyetem, vagyis az MIT holnapjáról. A javított verziónál ugyanez volt a helyzet, a nyomozók pedig a Conficker C megjelenése előtti látogatások vizsgálata során rábukkantak egy smartsystem.com.ua nevű oldal IP-címére. Ez egy ukrán cég honlapja volt, ami önmagában is gyanús lett volna, de a cég a TrafficConverter.biz-hez is kapcsolódott, így pedig már nem maradt sok kérdés az ügyben – a szövetségi nyomozóiroda forró nyomon volt.

2011. júliusában egy FBI-ügynök az ukrán rendőrséggel karöltve lecsapott három ukrán férfira, akik partnerek voltak a több mint száz embert alkalmazó smartsystems.com-nál. A luxuskörülmények közt élő illetők gépeinek átvizsgálása során egyértelműen kiderült, hogy ők álltak a Conficker mögött, de így is csak adócsalással vádolták meg őket. Azóta sem egyértelmű, hogy valaha elítélték-e őket, de abból kiindulva, hogy Ukrajnában mekkora üzlet a kiberbűnözés, simán elképzelhető, hogy megúszták, esetleg a kormánynak dolgozva folytatták tovább a tevékenységüket.

Az mindenesetre biztos, hogy a Confickert sosem próbálták meg feléleszteni. Minden idők legfélelmetesebb zombihálózata az elmúlt nyolc évben a régebbi számítógépek és operációs rendszerek eltűnésével folyamatosan zsugorodott, és több mint valószínű, hogy sosem fogják többé bevetni. Az öröksége ugyanakkor manapság relevánsabb, mint valaha.

A Conficker járványszerű terjedése világosan megmutatta, hogy hogy nézne ki egy teljes körű kibertámadás. Szerencsére a következmények nélkül

– mondta Philip Porras, az elmúlt évek alapján pedig egyáltalán nincs kizárva, hogy hamarosan jön egy olyan támadás, ami mellett a Conficker fenyegetése is eltörpül majd.

Megmutatjuk, hogy áll a harmadik világháború

A színfalak mögött egymásnak feszülő nagyhatalmak, titokzatos elit hekkercsoportok, pusztító kiberfegyverek és egyre több támadás. Így néz ki a kiberháború 2019-ben.

(Címlap és borítókép illusztráció: szarvas / Index)

(A cikkhez elsősorban a The New York Times és a The Atlantic vonatkozó anyagait vettük alapul.)