Orosz kiberfegyver támadta Magyarországot

További Tech cikkek

-

Olyat hibát produkál a Windows, hogy garantáltan mindenki kiugrik a székéből

Olyat hibát produkál a Windows, hogy garantáltan mindenki kiugrik a székéből - Könnyen megeshet, hogy a Google kénytelen lesz eladni a Chrome-ot

- A Huawei hivatalosan is bejelentette, előrendelhető a Mate 70

- Lesöpörheti Elon Musk X-ét a Bluesky, már a Google is relevánsabbnak találja

- Ezek a leggyakrabban használt jelszavak – érdemes változtatni, ha ön is használja valamelyiket

Igazából az orosz katonai hátteret már évek óta sejteni lehetett, de a biztonsági szakértők általában vonakodnak attól, hogy egy adott országhoz kössenek kiberfegyvereket. Inkább csak annyit szoktak mondani, hogy ezt a programot megfelelő erőforrások nélkül nem lehetett összerakni, egyértelműen valamilyen állami támogatás van mögötte.

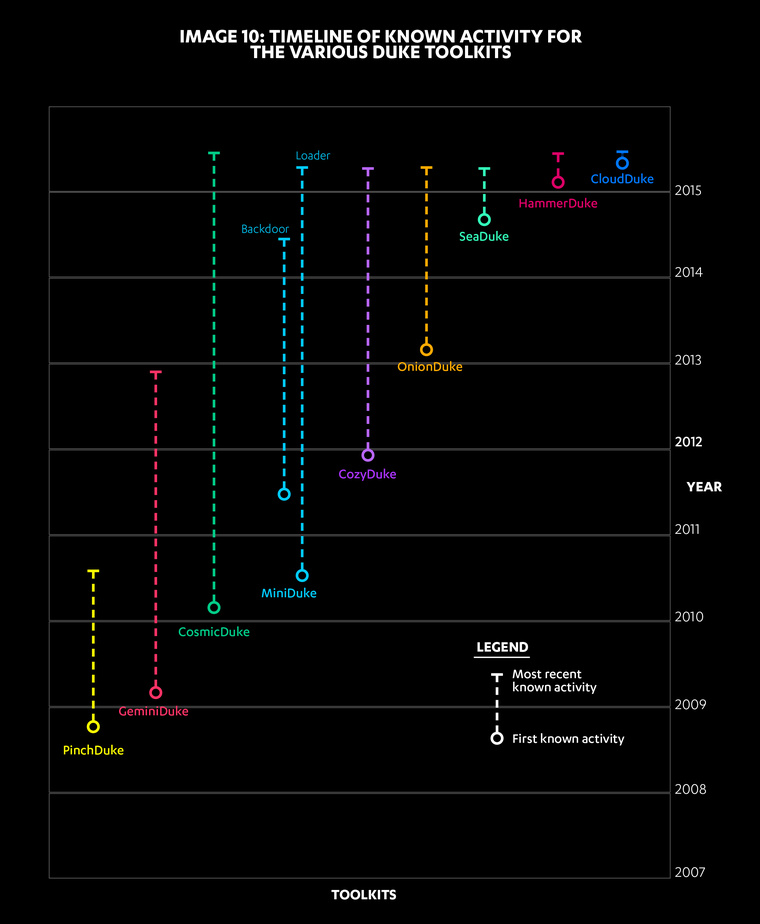

A finn F-Secure biztonsági cég viszont most lapott húzott a 19-re: „Az orosz kiberkémkedés hét éve” címmel közöltek elemzést [PDF] a Duke kiberfegyver-családról. A kiberfegyverekről utólag rakták össze, hogy legalább hét éve működnek, az áttörést a magyar Crysys Lab és az orosz Kaspersky közös felfedezése, a magyar külügyminisztériumot és magyar civil szervezeteket is támadó MiniDuke elemzése hozta meg – ezután nevezték el a többi, a csoporthoz köthető programot is mindenféle Duke-nak.

Szinte biztos, hogy állami

Miért gondolja úgy az F-Secure, hogy orosz állami csoport áll a kiberfegyverek mögött? Az állami tényezőnél legfontosabb dolog, hogy a Duke-ok működése ellentmond a kiberbűnözői csoportok általános logikájának: akik csak a pénzre vagy megbízás teljesítésére mennek, ott fontos, hogy a program minél előbb felszívódjon. Ha lebukott, befejezik az éppen futó akciókat, hiszen veszélyeztetik saját magukat is, hiszen a folyamatban lévő bevetéseket kiberbiztonsági szakemberek képesek lehetnek visszakövetni a forrásig.

A Duke-ok ezzel szemben akkor is tovább működtek, ha lebuktak: a 2015-ös CozyDuke- és a CloudDuke-kampányok júliusban folytatódtak, pedig több kiberbiztonsági cég is leleplezte őket. Az F-Secure szerint ez azt jelenti, hogy a Duke-ok legfőbb célja, hogy adatokat szállítsanak a megbízóiknak, és ez fontosabb minden másnál. Plusz az üzemeltetőknek nem kell félni a teljes lebukástól. Ez általában az állami támogatású kibercsoportok sajátossága. Ez alapján a finn cég szerint a hekkerek közvetlenül a kormánynak, a titkosszolgálatnak, vagy legalábbis a velük együtt dolgoznak.

Szinte biztos, hogy orosz

Az eléggé valószínű ezek alapján, hogy állami háttérről van szó, na de melyik államról? Az F-Secure úgy fogalmaz, hogy „véleményünk szerint minden elérhető bizonyíték alapján a Duke atyja az Orosz Föderáció”. Nincs olyan bizonyíték, ami ez ellen szólna. A Kaspery és a magyar kutatók már korábban felfedezték, hogy orosz nyelvű részletek vannak a kódban.

Az F-Secure talált egy orosz nyelvű hibaüzenetet is:

Ошибка названия модуля! Название секции данных должно быть 4 байта!

Ami nagyjából azt jelenti, hogy "a kiválasztott adat nevének hossza legalább négy bájt kell legyen". A Kaspersky fedezte fel korábban azt is, hogy a programkódban hagyott időbélyegek alapján a programozók hétfőtől péntekig, reggel kilenctől délután ötig dolgoztak UTC+3-as időzónában, ami a moszkvai idő, ezt használják Nyugat-Oroszországban, Moszkvában is.

Az oroszok a magyar külügyet támadták

Ha elfogadjuk a fenti bizonyítékokat – márpedig elég feltűnőek; az, hogy eddig nem írta le senki, hogy kié lenne a kiberfegyver, a biztonsági cégek túlzott óvatoskodása miatt van –, akkor bizony egy magyar szempontból fontos dolog is kiderül: az oroszok voltak azok, akik 2013-ban megtámadták a magyar külügyminisztériumot.

2013-ban itthon fedezték fel először a MiniDuke-ot, aminek a magyar külügy és civil szervezetek mellett a célpontja volt még a portugál, a román, a cseh és az ír kormány, belgiumi nagykövetségek és néhány amerikai kutatóintézet is. A vírust Brazíliában, Bulgáriában, Grúziában, Németországban, Izraelben, Japánban, Litvániában, Libanonban, Lettországban, Montenegróban, Szlovéniában, Spanyolországban, Törökországban, az Egyesült Királyságban és Oroszországban is regisztrálták.

A támadássorozatot akkor a szakemberek egyedülállónak és nagyon különösnek nevezték: több különböző célpont, más-más országban is érintett, csak az köti össze őket, hogy fontos szerepet töltenek be az adott országokban. A megtámadott intézmények között akadt kongresszus, parlament, külügyminisztérium és emberi jogi szervezet is – ma már tudhatjuk, hogy tényleg kémkedésről volt szó, az információ pedig minden államnak fontos.

Akkor úgy tűnt, a kiberfegyver rokonságban áll a Duquval és köze van a Vörös Október akcióhoz – előbbi információról viszont kiderült, hogy téves: bár hasonlítanak, a MiniDuke teljesen másik kiberfegyver-családhoz tartozott.

Az oroszok Stuxnete

Bár az erős állításoktól itt is tartózkodnak a biztonsági kutatók, az ma már közismert tény, hogy az Iránt megtámadó Stuxnet (valamint elődei és utódai) mögött az USA és Izrael áll, ahogy az sem hadititok, hogy minden kormány fejlesztgeti (vagy vásárolja) a maga kiberfegyvereit.

Fejlesztettek az oroszok is, gyakorlatilag az ő fejlődéstörténetüket mutatja be az F-Secure most publikált jelentése. A cég szerint a csoport legalább 2008 óta tevékenykedett, európai országok mellett támadták Afrika, Ázsia, és a Közel-Kelet kormányait is. Általában kisebb, jól célzott kampányokat folytattak, és fejlesztésekben szinte azonnal reagáltak a legújabb biztonsági felfedezésekre.

A Duke-ok története a PinchDuke-kal kezdődik, ebben több, célba juttatásra való kódrészlet is volt, valamint információlopó trójai. A kiberfegyvert a csecsenek ellen vették be 2008 őszén (már ez is eleve orosz kötődést sejtet). A kutatók szerint ekkor már fejlesztették a GeminiDuke nevű, különálló kiberfegyvert is. Nyugati célpontokat először 2009-ben támadott a csoport, amerikai és NATO-célpontok ellen is bevették, megtalálták cseh és lengyel gépeken is.

A fejlesztésben 2010-ben léptek nagyot, ekkor vetették be először a CosmicDuke-ot - valószínűleg Kazahsztán ellen - ami már az előzőnél jóval fejlettebb fegyver volt, de a PinchDuke-kal közösen is tudott működni, akár ugyanazon a gépen. 2010-ben a csoport erőteljes terjeszkedésbe kezdett: lefoglalt egy csomó doménnevet, ugyanazokkal az adatokkal: John Kasai, Klagenfurt, Ausztria - ezt a nevet és címet adták meg a regisztrációhoz. A doméneken kamuweblapokat készítettek, amikkel meg lehetett fertőzni a gyanútlan látogatókat. Mint utólag kiderült, 2011-től kezdődött az arzenál növelése: ekkor már aktív volt a 2013-ban felfedezett MiniDuke is, és elkészült a moduláris felépítésű CozyDuke is.

2012-ben aztán sikerült eltűnniük a kutatók kíváncsi szemei elől, ebből az időszakból semmit nem tudunk róluk, egy év múlva viszont fennakadtak a CrysysLab szakemberinek hálóján. Innentől jött a totális lebukás, sikerült lassan összerakni az előzményeket. Kicsit később kiderült, hogy Ukrajnában is bevetették a szoftvereket 2013-ban, 2014-ben pedig intenzív műveletek folytak különböző célpontok ellen, és lebukott egy orosz Tor-szerver is (ez volt az OnionDuke), ami fertőzte azokat, akik biztonságosan próbáltak volna böngészni (arról, hogy mi és mire jó a Tor, itt írtunk korábban).

2015. januárjában indult el az eddig legnagyobb támadássorozat: a korábbi eszközök mellé elkészült a HammerDuke és a SeaDuke, valamint a felhőalapon működő CloudDuke. Ezzel az orosz kormány az eddig ismert legszélesebb, legmodernebb kiberfegyver-arzenállal rendelkezik. A nyugathoz köthető vírusok, kampányok alapján (Stuxnet-variánsok, Duqu, Flame, Gaus) viszont egyértelmű, hogy nem ők az egyetlenek.

(Címlapkép illusztráció: szarvas / Index)