A hekkerek, akik 17 millió forintot kerestek több százmillió jelszón

További Tech cikkek

-

Olyat hibát produkál a Windows, hogy garantáltan mindenki kiugrik a székéből

Olyat hibát produkál a Windows, hogy garantáltan mindenki kiugrik a székéből - Könnyen megeshet, hogy a Google kénytelen lesz eladni a Chrome-ot

- A Huawei hivatalosan is bejelentette, előrendelhető a Mate 70

- Lesöpörheti Elon Musk X-ét a Bluesky, már a Google is relevánsabbnak találja

- Ezek a leggyakrabban használt jelszavak – érdemes változtatni, ha ön is használja valamelyiket

Azt hitte, ön nem érintik a hekkelések? Az adatai biztonságban vannak? Valószínűleg hatalmasat tévedett. Nemrég rengeteg, magyarok által is használt oldal adatai szivárogtak ki: feltörték a Linkedint, a Myspace-t, a Tumblrt, a Twittert. Igaz, a hekkelés 2013 körüli, az adatok abból az időből valók vannak, nem véletlenül nem derült eddig ki a hatalmas adatszivárgás: valószínű, hogy a hekkerek évekig saját céljaikra használták az adatbázist, megnézték, hogy a megszerezett felhasználónév-jelszó párosok működnek-e más oldalakon, például a Paypalon, ahol így pénzhez juthattak. Most a kiszivárgott jelszavakkal pedig már boldog-boldogtalan próbálkozik, érdemes lesz ezért az összes fontos oldalon a maximális biztonságot beállítania, ezzel a cikk második felében részletesen foglalkozom majd. Ha csak ez érdekli, kattintson ide.

És ez még semmi, az elmúlt években még több tucat nagy oldalt törtek fel, és sok-sok millió jelszót keringetnek hekkerek a sötét weben – és ez csak az, amiről tudunk. Ha kíváncsi a pontos listára, itt nézheti meg az adatszivárgásokat.

A legutóbbi néhány hekkelés viszont kiemelkedik a mezőnyből: nemcsak azért, mert a Myspace 360 millió jelszava és a Linkedin 164 milliója a valaha egyszerre kiszivárgott legtöbb jelszó két rekordere, hanem mert valószínűleg ugyanaz a hekker vagy hekkercsoport áll a törések mögött. Együtt a Tumblrrel, amelyiknek feltörése szintén pár hete derült ki, és a maga 65 millió jelszavával már csak az ötödik helyre fért fel.

Tessa88, az orosz hekker?

Az évekkel ezelőtti adatokkal jól láthatóan visszaéltek, mióta kiszivárogtak: feltörték Mark Zuckerberg Twitterjét, de nem úszta meg Katy Perry sem, sőt a Twitter társalapítója, Biz Stone is megkapta a magáét.

Ennek ellenére hetekig senki nem tudta, ki van a támadások és a kiszivárgott adatok között. Az egyetlen név, ami megjelent, Peace nevű becenév (magyarul béke) volt, illetve ennek egy változata, Peace of Mind. Ő volt az a kiberbűnöző, aki eladta az adatokat a web feketepiacain. Viszont amikor a MySpace-hekkelés kiderült, még egy név is jött vele: Tessa88.

Mostanáig Tessa88 inkább a háttérben dolgozott, csak néha szólalt meg a sajtónak. Biztosan senki nem tud róla semmit, nem tudjuk, hány éves, mi a pontos szerepe a hekkelésekben. Viszont most több újságírónak is nyilatkozott, a Motherboardnak is sikerült elérnie.

„Régi lakója vagyok a hálózatnak” – mondta oroszul a techlapnak az állítólagos hekker. Annyit elárult, hogy a valódi neve nem Tessa, az „csak egy osztrák kurváé”. Az biztos, hogy a Tessa88 becenév tényleg jelen van a sötét weben, viszont csak 2016 áprilisa környékén látták először, pár héttel azelőtt, hogy a kiberbűnözők orosz fórumokon elkezdték árulni a hekkelésből származó adataikat.

A Flashpoint Intel nevű biztonsági cég szerint Tessa88 azóta 50-60 ezer dollárnak (nagyjából 17 millió forintnak) megfelelő bitcoint zsákmányolhatott, szerintük megtalálták a hekker bitcoincímét, innen tudják. Ez olyan, mintha valakinek a pénztárcájára rá lenne írva a neve, a bitcoinons átutalások pontosan követhetők, csak nem tudni, pontosan kihez tartoznak az egyes címek, ezért használják előszeretettel a kiberbűnözők is ezt a fizetési módszert. A biztonsági cég szerint nagyon valószínű, hogy a Tessa88 név mögött két ember áll, egy férfi és egy nő, akik közül csak egyikük orosz anyanyelvű. A Motherboard tolmácsa szintén erre jutott.

800 millió Facebook-jelszót is megszereztek?

Az eddig összeszedett információk alapján Tessa88 nemcsak eladja az adatokat: valószínűleg tagja annak a csoportnak vagy ő az, aki pár évvel ezelőtt feltörte a cégek szervereit.

„Vk.com, Linkedin, Myspace, Fling, Dropbox, Tumblr, Ok.ru, Twitter. Ez mind én voltam”

– állítja a lapnak.

A becenévvel futó internetes tevékenységet elemzők egyetértenek abban, hogy ő lehet a hekker, valószínűleg orosz vagy kelet-európai. Azt nem tudjuk biztosan, hogy a feltöréstől az adatok mostani eladásáig mi történt, de a legnépszerűbb spekuláció szerint évekig használták az addig nem publikált adatokat.

A felhasználónevek és jelszavak kombinációja ugyanis nagyon nagy valószínűséggel sokszor működik más oldalakon is. A hekkereknek pedig külön, automatizált eszközeik vannak arra, hogy a megszerzett adatokat kipróbálják más szolgáltatásoknál is. Csak egy kattintás, és már fut is az adatbázis, a hekkerek pedig hátradőlnek, és lépnek, amikor találat van. Ha valaki mondjuk ugyanazt a jelszót használta a Paypalnál vagy az Amazonnál, mint a Linkedinen, hamar megtalálják.

Miután a hekkerek évekig kihasználták ezt a lehetőséget, és már nincs szükségük az adatokra, vagy jó részt elavultak, mert azért pár évente az emberek nagy része cserél jelszót, úgy döntöttek, lehúzzák az utolsó bőrt is a fejős tehénről, és egyszerűen eladják az adatbázist. A fent említett becslés a bevételükről csak az utóbbi lépésről szól, senki nem tudja, mennyit lophattak össze az adatokkal.

Tessa88 azt állítja, súlyos beteg, és szüksége van a pénzre a gyógyuláshoz. Ennél konkrétabban azonban nem volt hajlandó beszélni a motivációjáról. Innentől kicsit bonyolultabb lett a sztori: pár hónappal azután, hogy Tessa88 elkezdte eladni az adatokat orosz fórumokon, az megjelent a LeakedSource nevű szivárgásokkal foglalkozó oldalon, és a The Real Deal nevű webes feketepaicon is, ahol drogok mellett hekkereszközök és adatok is kaphatók.

Viszont ezen az oldalon nem Tessa88 árulta az adatokat, hanem egy Peace Of Mind nevű valaki, aki magát férfinak mondja. „Peace_of_mind egy buzi, aki más tollával ékeskedik" – mondta Tessa88.

A Zdnet újságírói szerint a két hekker(csoport) között rivalizálás van a háttérben, Tessa88 szerint Peace nem volt része az eredeti csapatnak, akik meghekkelték az oldalakat: elemzésre osztotta meg vele az adatokat, ő meg elkezdte eladni őket. Peace hasonlót állít, szerinte Tessa88 egy idős embertől lopta az adatokat, aztán elkezdte eladni őket. A történetnek itt még nincs vége. Meglátjuk, mi igaz belőle, de

„Nemsokára az egész világ kap néhány jó cuccot. Egyelőre csak bemelegítem a közönséget. Jó vagyok benne, nem?” - írta a Motherboardnak.

A Linkedint már visszafejtették

Ha még nem hangsúlyoztuk volna eleget, most még egyszer: mindenhol cseréljen jelszót, és állítsa maximális biztonságra fiókját. Bár titkosítva voltak a Linkedinről ellopott jelszavak, a védelem viszonylag gyenge volt.

A Korelogic nevű biztonsági cég saját, privát számítási felhőjében (ez hálózatba összekapcsolt videokártyákat jelent) visszafejtette a Linkedinről kiszivárgott jelszavak nagy részét. Ez nem csak azért marha ijesztő, mert a hekkerek is simán megtehették, és ezt most az arcunkba tolják (persze, egyik sem új dolog, de jobb is, ha tudatosul), hanem azért is, mert az adatokból kiderül, hogy:

- Még mindig iszonyat gyenge jelszavakat használunk;

- Hiába variáljuk az amúgy nem túl erős jelszavainkat, a mintázatok is visszafejthetők.

Aki még többet olvasna a témában arról, mit mondanak el rólunk a kiszivárgott adatok, erre keresgéljen.

Honnan tudjam, ha érintett vagyok?

Egyrészről nyugodtan feltételezheti, hogy az. Ha nem is kap semmilyen találatot már ismert szivárgásra, nagyon valószínű, hogy valaki már tudja a jelszavát. Azt is, amit ön már régen elfelejtett. Úgyhogy érdemes végigmenni a fiókok biztonságosabbá állításán.

Ha azt akarja tudni, hogy a már kiszivárgott hekkelésekben benne volt, adja meg ezen az oldalon az emailcímét vagy címeit, amiket regisztrációhoz használ. Ezzel nemcsak a mostani hekkeléskeről kaphat infót, de értesítik is, ha az oldal üzemeltetői újabb szivárgások adataihoz jutnak hozzá, és abban benne van.

Hogyan védjem magam?

Ma már, ha csak jelszóval védjük a legfontosabb fiókjainkat, a tömeges hekkelések és az egyszerű jelszóhasználat olyan, mintha csak a függönyt húznánk be az otthonunkban, az ajtót pedig nem csuknánk be, és azt gondolnánk, hogy ezzel védve vagyunk.

Az egyik lehetséges megoldás a kétlépcsős azonosítás aktiválása. Elismerve, hogy ez sem tökéletes megoldás, nem állítja meg mondjuk a vírusokat, elméletben pedig akár meg is kerülhető, egyelőre ez nagyjából a legtöbb, amit tehetünk.

A kétlépcsős vagy kétfaktoros azonosítás lényege, hogy a jelszavunk megadása után még meg kell adni egy másik, számokból álló, úgynevezett OTP-t, one-time-passwordöt is, ezt időhöz kötve generáljuk kifejezetten ahhoz a belépéshez, amire épp készülünk. Van néhány rendszer, ahol ez sms-ben történik, és ott kapjuk vissza ezt a második jelszót, például a legtöbb magyarországi banknál ez van – viszont ez nem a legjobb megoldás. Érdemesebb külön a jelszógenerálásra kifejlesztett programot használni a mobilunkon, az alábbiak közül mindegyik kezeli bármelyik szolgáltatás, ami támogatja a kétlépcsős beléptetést külső programmal, azaz egy app elég lesz minden oldalhoz.

Ilyen

A kettős beléptetés általánosságban ugyanúgy működik minden oldalon, csak meg kell találni, hol a beállítás. Most a Facebook példáján, a Google Authenticator segítségével fogjuk megnézni, hogy működik.

- Töltsük le, és nyissuk meg a Google Authenticatort.

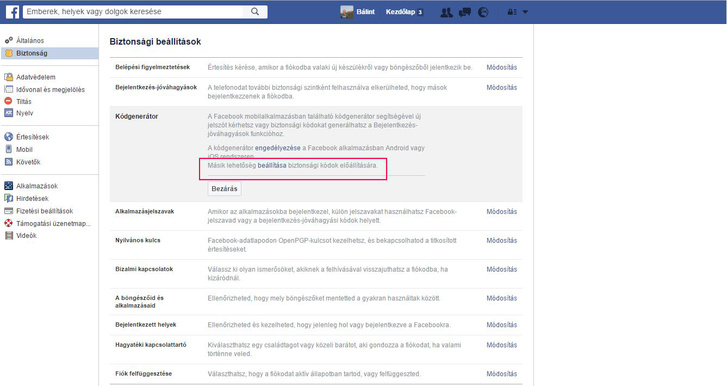

- Menjünk Facebookon a beállításoknál a Biztonság nevű oldalra;

- A Kódgenerátor sorban kattintsunk jobb oldalon a Módosításra;

- Válasszuk azt, hogy „Másik lehetőség beállítása biztonsági kódok előállítására.”, a beállítása szóra kattintva.

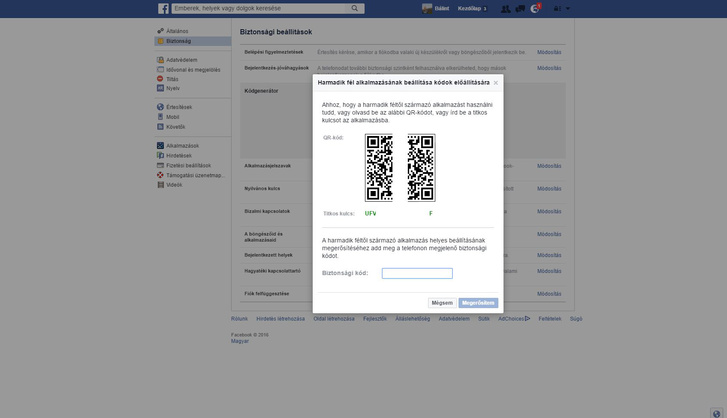

- Adjuk meg újra a jelszavunk, ezután megjelenik egy QR-kód.

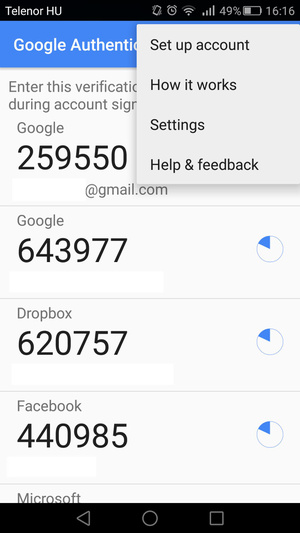

- Most a telefonon a sor. A Google Authenticatorban válasszuk ki a menüt, ez három pont a jobb sarokban.

- A lenyíló menüben válasszuk a Set up account lehetőséget.

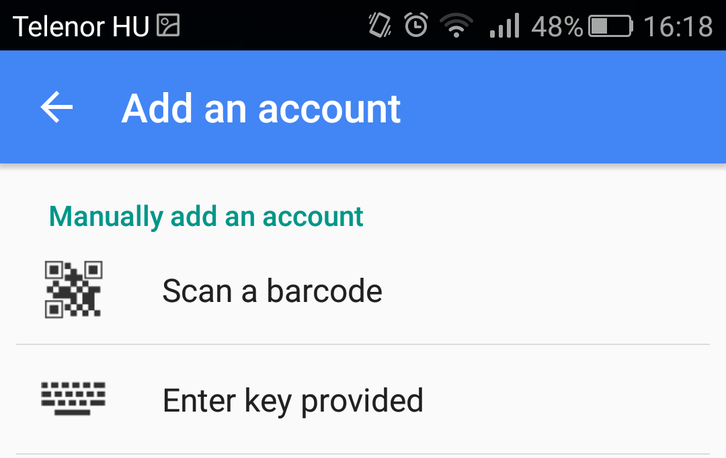

- Válasszuk a Scan a barcode menüpontot a vonalkód beolvasásához.

(Vagy válasszuk a másik menüpontot a kulcs beírásához kézzel - ez viszont nem mindenhol elérhető.) - Olvassuk be a Facebookon megjelent QR-kódot.

- A Google Authban megjelent egy szám, ami egy percenként. Adjuk meg az éppen látható számot a Facebookon a Biztonsági kód mezőben.

Készen vagyunk, innentől nem elég a jelszó a Facebookra, kell a kód is. Viszont attól sem kell tartanunk, hogy állandóan meg kell adnunk a kódot: megjegyeztethetjük saját, gyakran használt böngészőinket, ilyenkor marad a sima jelszó - és ez csökkenti is a biztonságot. Mindenesetre mások gépéről, nyilvános helyekről bejelentkezve sose jegyeztessük meg őket.

A módszer mindenhol ugyanaz, érdemes beállítani a Google-fiókokban (ahol már van egyszerűbb mód is), az Amazonon (a londoni magyaroknak lesz egy kis szívás), a Dropboxban, a Microsoft-fiókokban és a Paypalon is, ahol egyelőre sajnos csak SMS-értesítéssel elérhető. Ha az alapok megvannak, bár angolul van, de printscreenekkel jól használható rengeteg oldalnál a 2 lépcsős azonosítás bekapcsolására a turnon2fa.com nevű oldal, ahol rákeresünk a szolgáltatásra, és lépésről lépésre leírják, mit kell tennünk.

Hogyan használjak erős jelszót?

Azt állítottam, hogy a jelszó ma már olyan, mintha csak elhúznánk a függönyt, és nem csuknánk be az ajtót. De arról azért tehetünk, hogy vasfüggöny legyen az a függöny. Vagyis, ha igazán erős jelszót választunk, mégis csak ajtóként működik. Csak hát a gyakorlatban nem ezt csináljuk, ezért is jobb, ha mindenhol bekapcsoljuk a kétlépcsős azonosítást, legalább.

Az a helyzet, hogy minden, amit korábban belénk vertek a jó jelszavakról, ma már mehet a kukába. Legalább 8 karakter hosszú legyen, legyen benne kis és nagybetű, speciális karakter. Ismerős?

Hiába. Egyrészt nyolc karakter a mai számítási teljesítmények mellett már nem elég, napokban mérhető, amíg visszafejtik, ha pedig tömegesen mennek rá valamire vagy valamiért nagyon akarják, ez már megéri. A másik probléma, hogy a szabályok miatt sokan mintákat használnak a jelszavaikban. Például: Linkedin123. A hekkerek pedig ezeket könnyebben visszafejtik. De még azt is, ha egymás melletti karakterek vannak a jelszóban, például asdfgh. Azt a bonyolultnak tűnő, több feltételt teljesítő jelszót, hogy Denver15!, amiben nagybetű, kisbetű, szám, speciális karakter van valójában percekbe telik feltörni.

De akkor milyen egy valójában erős jelszó?

- Nincsenek benne matematikailag felismerhető mintázatok (ha már józan ésszel is felismerjük, válasszunk mást);

- Az nem baj, ha minél hosszabb a jelszavunk, 8 karakterrel ma már nem vagyunk sehol;

- A lényeg, hogy a lehető legegyedibb a jelszavunk: ha már számokat kérnek, ne mondjuk Password1 legyen a végeredmény, és ne is csak a leggyakoribb speciális karaktereket alkalmazzuk.

- Jó kiindulási alap lehet, ha nem szavakat, hanem mondatokat alkalmazunk, a hossz ezzel már megvan de ez nem elég: ne alkalmazzuk ugyanazokat a mondatokat mindenhol, még részben sem, és bonyolítsuk a dolgot speciális karakterekkel. A szóköz erre biztos nem lesz elég, azzal megint ott vagyunk, hogy felismerhető mintázatunk van.

Az is igaz, hogy a legtöbb szabályt viszont a szolgáltatók oldaláról kell kikényszeríteni, hogy igazán biztonságban legyünk. Például tiltaniuk kellene a leggyakoribb mintázatokat, és nem érdemes engedni ugyanazt a hasonló mintát a felhasználók egy részénél többnek.

Figyeljünk ezekre, tényleg rengeteg oldalról tudunk, amit feltörtek. És ezek csak azok, amikről tudunk.