Reggel egy laptoppal a hátunkon indultunk útnak a városban, hogy megnézzük az otthonokban működő wifi hotspotok biztonságosságát. A magyar Search-Lab kutatólabor munkatársai ugyanis sérülékenységet találtak a UPC kábelmodemeinek a wifijében.

Végül 44 észlelt modemben volt meg a sérülékenység, és ezek közül 36 biztosan feltörhető.

Ez azt jelenti, hogy ugyanezzel a módszerrel akár kiberbűnözők is beléphetnek az otthoni hálózatokra, és ott akár vírusokat, lehallgatóprogramokat vagy botnet egységeket telepíthetnek.

Fontos tudni, hogy

Ezeket a modemeket ugyanis más szolgáltatók is használják, és a többi eszköz sérülékenységeinek felderítése még folyamatban van. Magyarán akár az Invitel, a Magyar Telekom, a Digi ügyfele, a gyári jelszavát mindenképpen változtassa meg valami egyedire, amit nehéz kitalálni.

Alacsonynak tűnnek a számaink? Biztonságban érzi magát? Ne tegye! A számaink azért ilyen alacsonyak, mert gyaloglás közben, fél napot rászánva sétáltuk végig a várost. Nemhogy az ország, de még Budapestnek is csak egy igen kis részét tudtuk megvizsgálni. Azok a kiberbűnözők, akik a sérülékenységek kihasználásával szerzik a jövedelmüket, ennél sokkal több időt eltölthetnek a támadható wifik feltérképezésével.

Mi a vizsgálatunkkal megálltunk ott, hogy megnéztük, lenyomható-e a kilincs. A rosszindulatú támadók azonban be fogják rúgni az ajtót, az adatfolyam lehallgatásával ellopják a kártyaszámokat, jelszavakat, és mindent elkövetnek majd, hogy valamilyen módon pénzhez jussanak.

Tegyen meg mindent ön is az online biztonságáért, hogy a következő túránkon, amikor megint ellenőrizni fogjuk a helyzetet, ennyi támadható wifit se találjunk.

Erre mi sem számítottunk: a Haller utca sarkán, közvetlenül a UPC székháza mellett láttunk egy támadható wifit. Aztán szép csendben lemerült a vizsgálatra használt laptopunk, összesítve 44 lehetséges célpontból 36 feltörhetővel. Nem valószínű, hogy ez a hotspot a UPC székházában van, sokkal valószínűbb, hogy valamelyik környező lakóépületben működik.

Nagyon divatos a dolgok internete, mérnökök ezrei dolgoznak azon, hogy minden létező elektronikus eszközt az internetre csatlakoztassanak, de a fejlesztésben általában nem a biztonságon van a hangsúly.

Az internetes szenzorok és vezérlők ideális kiindulópontot biztosítanak egy támadáshoz, hiszen a felhasználó megadja a kütyüknek a hozzáférést az otthoni vagy céges belső hálózathoz.

Ha egy támadó valahogyan rámásol egy rosszindulatú kódot bármelyik eszközünkre, arról kiindulva gyakorlatilag végigmehet a teljes hálózatunkon, más eszközöket is megfertőzve - mondta Husvéti Zsolt, a biztonsági eszközökkel foglalkozó Biztributor műszaki vezérigazgató-helyettese.

Az Európai Unió új követelményeket akar meghatározni a kritikus infrastruktúrát működtető cégekkel szemben, hogy megelőzzék a kivertámadásokat. Az Európai Parlament (EP) által július elején jóváhagyott szabályozás értelmében az energiacégeknek, pénzügyi intézményeknek, közlekedési és egészségügyi vállalatoknak szigorú előírásoknak kell majd megfelelni. A komolyabb biztonsági incidensekről például kötelező lesz jelentést tenniük.

Ide tartoznak majd az internetes szolgáltatásokat nyújtó vállalatok is, beleértve az online piactereket, webkeresőket és a felhőszolgáltatást nyújtó cégeket is.

Az uniós irányelvet 21 hónap alatt kell majd átültetni a hazai jogrendbe, és ezt követően még 6 hónap áll rendelkezésre ahhoz, hogy konkrétan megnevezzék a szabályozás hatálya alá eső cégeket.

Az elmúlt év legnagyobb visszahangot kiváltó támadása volt, amikor feltörték az állami kémeknek segítő Hacking Team szervereit, és minden adatot nyilvánosságra hoztak. Az eset nagyon tanulságos:

Mindez kiderül a támadó lenyűgözően hosszú és részletes leírásából, amit a Pastebin oldalon tett közzé, hogy mindenki okuljon az esetből. Azok is, akik védekeznének, és azok is, akik hasonló támadásra készülnek.

Most publikálta a Search-Lab kutatócsoportja a szakvéleményét a UPC modemjeiben talált biztonsági hibákról. Az angol nyelvű elemzésben látható, hogy bár a UBEE típusú modemek a legkönnyebben támadhatók, a többi gyártmány sem biztosít igazán komoly védelmet.

A Technicolor modemre való behatolás kevesebb, mint 5 másodpercet igényel, a Ciscóval már 5 percet is el kéne vacakolni.

Nekünk nincs időnk arra, hogy minden helyszínen perceket várjunk egy-egy behatolásra, de a céltudatos kiberbűnözőknek minden percet megér, hogy hozzáférjenek a személyes adatokhoz.

A UPC mögött álló nemzetközi cég, a Liberty Global központosítva szerzi be az eszközeit, ezért a magyar csapat által tavaly felfedezett sérülékenységet más országokban is megtalálták.

A cseh 0xDEADC0DE nevű csapat elég részletes leírást tett közzé a Brnoban véghez vitt wardrivingról, a UBEE modem firmware-jének elemzéséről és a jelszavak megfejtésének módszeréről.

Vigyázat, hardcore anyag, az elolvasásához programozói szaktudás és/vagy műszaki diploma ajánlott!

A Nemzeti Kibervédelmi Intézet (NKI) alá tartozó GovCERT egyik fő feladata, hogy tájékoztassa a lakosságot és a vállalatokat az őket érintő online fenyegetésekről, valamint az ellenük való védekezés lehetséges módjairól. Mit tehetnek, ha tudomást szereznek arról, hogy potenciálisan több százezer hazai internetező könnyen támadható, lehallgatható?

Sajnos nem sokat. Az NKI-nak csak az állami és önkormányzati rendszereket kell biztonsági szempontból ellenőriznie, a jogköre nem terjed ki a piaci távközlési szolgáltatókra, a lakosságra és a vállalatokra. A netszolgáltatást biztosító hálózat nem számít kritikus infrastruktúrának, ezért nem határoztak meg biztonsági követelményeket.

Persze az internetes hozzáférést biztosító eszközökre is igaz, hogy nem veszélyeztethetik a felhasználók és más személyek életét, egészségét, testi épségét és biztonságát.

A biztonsági követelmények tisztázása azonban nemzetközi kitekintésben is gyerekcipőben jár - írta nekünk a GovCERT.

Összességében megállapítható, hogy a szolgáltatók és gyártók nem kellően érdekeltek az eszközök biztonságossá tételében, míg az előfizetőknek csak kis hányada mérlegel biztonsági szempontokat.

Az ilyen eszközök biztonsága növelhető azzal is, hogy rövid élettartamúak, eldobhatók, vagy a sérülékenységeket javító automatikus biztonsági frissítéssel. Ezen intézkedések jelentősen növelik az eszközök beszerzési és fenntartási költségét, és ennek senki sem örül.

További gond lehet abból, hogy a vezetékes hozzáférést többnyire csak a szolgáltató eszközével vehetjük igénybe, tehát a felhasználó akkor sem vehet magának biztonságosabb eszközt, ha egyébként hajlandó lenne erre pénzt áldozni. De még ha lenne is választási lehetőség, nincsen egyetemesen elfogadott biztonsági tanúsítási keretrendszer, amely mentén az előfizetők (vagy akár a szolgáltatók) meg tudnának győződni az eszközök biztonsági tulajdonságairól.

A Parlament és a Vörösmarty tér között megint találtunk egy rakás törhető hotspotot. Most már 38 hotspotból 31 támadható.

Már hekker sem kell ahhoz, hogy veszélyben legyen a wifink, vagy legalábbis nem kell személyesen a közelünkbe kerülnie ahhoz, hogy adatokat gyűjtsön a hálózatunkról.

Egy amerikai biztonságtechnikus a macskáját szerelte fel wifis jelkeresővel és műholdas nyomkövetővel, hogy megfigyelje a szomszédok wifijét. A Coco nevű macskája három óra alatt 23 hotspotot talált, és ezek harmada rendelkezett gyenge védelemmel vagy más olyan sérülékenységgel, amely lehetővé tenne egy támadást.

23/28 - ez az új eredmény, vagyis huszonnyolc, sérülékenységet tartalmazó hotspotból 23 valóban törhető, és egy támadó be tudna lépni ezekre az otthoni vagy irodai hálózatokra. Ezt az eredeményt a Nyugati és a Parlament között értük el, a kis utcákban kanyarogva.

Nem a darabszámot kell nézni, mert a sok százezer, interneteléréssel rendelkező háztartásnak csak a töredékével találkozunk az utunk során. Sokkal lényegesebb az arány, hogy mennyi elért hotspotból milyen soknál nem változtatták meg a gyári jelszót, ezáltal súlyos biztonsági rést hagyva a hálózaton.

A jóindulatú hekkerek, akik közérdekből kutatják az eszközök, szoftverek és online szolgáltatások biztonsági hibáit, általában a felelős közzététel irányelvének próbálnak megfelelni, ami azt jelenti, hogy a biztonsági rést először az érintett gyártónak, szolgáltatónak mutatják meg, és csak ezután teszik közzé nyilvánosan, hogy mit találtak.

A hekkerek és az informatikai biztonsági szakértők fontosnak tartják a biztonsági rések nyilvánosságra hozását, mert

A UPC, valamint a Liberty Global amsterdami központja már több mint egy éve tud a modemüket érintő biztonsági hibáról. A probléma gyökere azonban az, hogy a kínai gyártók nem érdekeltek befektetni a termékeik biztonságossá tételébe, és azt utólag kikényszeríteni sem könnyű. Sok esetben - ahogy most is - az eszközök távoli frissítése sem tud megoldást nyújtani. A wifi modem hátuljára ragasztott matrica ugyanis szoftverből nem cserélhető.

Ezt javasolta Laza Bálint kollégám a cikkében, ami arról szól, hogy valószínűleg az összes, weben használt jelszavunkat ellopták már. Ezen kívül, ahol csak lehetséges, érdemes bekapcsolni a kétlépcsős azonosítást.

Az Oktogon és a Nyugati között leálltak a közlekedési lámpák, rendőrök irányítják a forgalmat. Gyanús, hogy pont ott, ahol mi is haladunk, főleg hogy ezen a rövid szakaszon nem írt ki új találatot a számlálónk.

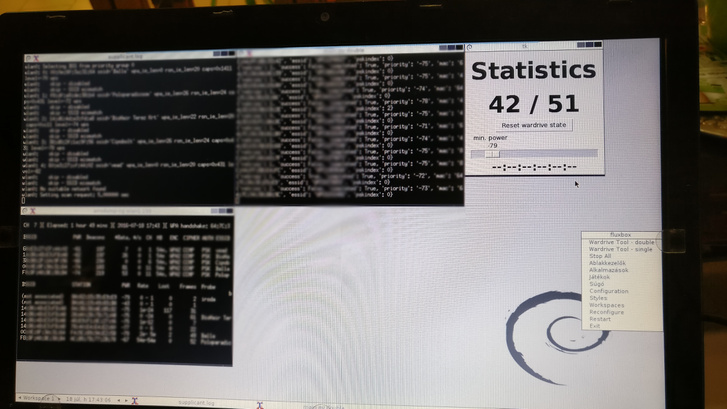

Majd átnézzük a naplófájlokat, mert errefelé végeztünk pár nappal ezelőtt próbaméréseket, és akkor 51 lehetséges hotspotból 42 volt támadható.

A wifi már csak ilyen, a hekkeléshez jó sok türelem kell, mert a rádiós jelek terjedését sok minden zavarja. Ezt megtapasztaltuk a Blahán is, amikor az indulásra készülve 10 perc után elkezdtek bepotyogni a találatok.

Ettől azonban nem érezném biztonságban magam, mert aki valóban támadni akar, az ki fogja várni, hogy legyenek találatok, és a mienknél jóval érzékenyebb eszközöket is beszerezhet.

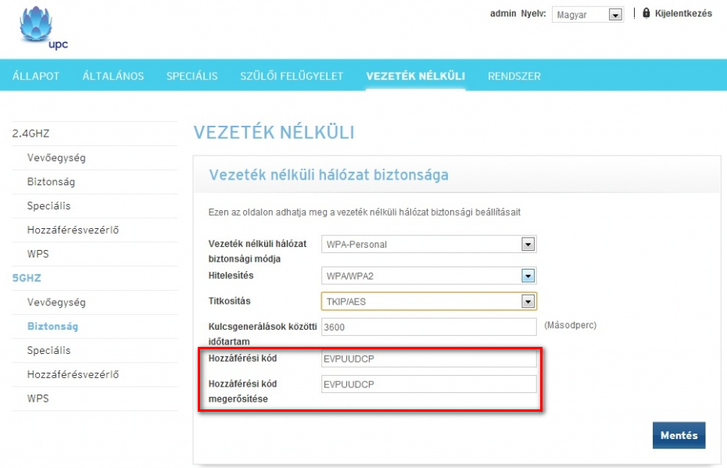

Otthoni wifi esetében leginkább egy jó hálózati jelszóval védhetjük meg magunkat. Akár saját routert veszünk, akár a szolgáltatóét használjuk, azonnal le kell cserélni a gyári jelszót. A biztonsági beállításoknál legalább WPA-PSK típusú védelmet kell választani.

A jelszó minimum tíz karakterből álljon, legyenek benne különleges karakterek, betűk és számok vegyesen - mondta Husvéti Zsolt, a hálózati és biztonsági eszközökkel foglalkozó Biztributor műszaki vezérigazgató-helyettese.

Ennél a megoldásnál ugyanis elmarad a felhasználók azonosítása, egyenkénti hitelesítése, tehát a router nem tudja, hogy kik csatlakoztak rá. Ha egy idegen bárhogyan megszerezte a jelszót, vígan és észrevétlenül használni tudja a hálózatunkat.

A védelem következő fokozatát a WPA2-Enterprise jelenti, de ezt már csak vállalatoknál szokták beállítani. Ennél már felhasználónév-jelszó kombinációval tudunk csatlakozni a hálózatra. Ebben az esetben egy szerver tárolnja a jogosult felhasználók adatait (ez a szerver lehet az AP-n is). Az otthoni felhasználók szemében ez már űrtechnika, és még az IT szakértőknek sem triviális a profilok felvitele. Husvéti Zsolt elmondta, hogy 70-80 ezer forinttól indul azoknak az eszközöknek az ára, amelyek mindegyik felhasználónak egyedi jelszót adnak.

Nagyvállalatoknál már wifis behatolásmegelőző rendszerek is futnak a háttérben (IPS, intrusion prevention system). Ezek a megoldások figyelik a hálózati anomáliákat, és észreveszik azokat az adatcsomagokat, amelyek egy ismert sérülékenységet használnak ki (például olyan kód, ami a gépeken futó Adobe Readert támadja). Ezek a rendszerek akár támadni is tudnak. Ha észlelnek egy olyan wifis hozzáférést, amely a céges hozzáférés nevét használja, de nem része a rendszernek, akkor túlterheléses támadással próbálják megakadályozni a működését.

A pénzügyi szolgáltatások területén az átlagosnál szigorúbbak az előírások. Ahol kártyaelfogadó terminált működtetnek, rendszeres időközönként (legalább háromhavonta) körbe kell járni, hogy felkutassák az adatlopó rádiós eszközöket. Volt már olyan, hogy a közeli parkban így mértek be egy támadót, aki megpróbált betörni egy vállalat rendszereibe.

Sokan routerben találunk megoldást arra, hogy bizonyos MAC-címekre korlátozzuk a wifi használatát. Ez teljesen fölösleges, mert mindegyik hálózati eszköz egyszerű szöveges formában közli a MAC-címét, és a támadók ezt a címet pillanatok alatt le tudják másolni.

A rejtett SSID se jó semmire, ingyenes appok segítségével felderíthető az összes hálózat.

Sok biztonsági hibát találtak a WPS-gombok működésében is. Elvileg ezzel lehet gyorsan fellépni a wifire: elég megnyomni a gombot, és máris csatalkoztunk, jelszó megadása nélkül. Érdemes inkább kikapcsolni a WPS lehetőségét.

Még valamit kerüljön el: a WEP titkosítást. Ez annyira elavult, hogy a szomszéd gyerek is simán feltöri.

A szolgáltató nemrég egy emailt küldött erről minden ügyfelének, de nagy az esélye annak, hogy azt a legtöbben egy mozdulattal kitörölték vagy a spam mappába helyezték át. Természetesen olvasatlanul.

A levélben elhelyezték a hivatalos útmutatókat, ezért az a legegyszerűbb, ha idemásoljuk a vonatkozó részt.

Kérjük, válassza ki az Ön által használt kábelmodemet, és kattintson az alatta található linkre:

| Compal CH7465LG-LC | Technicolor TC7200 | UBEE EVW3226 | Cisco EPC3925 |

A Technicolor és UBEE kábelmodemekhez videós útmutatót is készítettek, ezek ide kattintva érhetők el.

További segítséget a 1221-es telefonszámon vagy a www.upc.hu címen kaphatnak.

A Blaha Lujza térről elsétáltunk az Oktogonig, eközben folyamatosan ment a hátizsákunkban egy laptop, és a rajta futó script ellenőrizte a környező wifiket.

Ilyen rövid idő alatt 14 potenciálisan sérülékeny UPC-s wifit érzékelt a műszer, és ebből 13 igazolhatóan támadható. A Nyugati felé haladunk tovább, hamarosan jelentkezünk.

Rengeteg eszköz áll a rendelkezésünkre, hogy elkezdjük felderíteni a környékbeli wifis eszközöket, a skála a teljesen amatőr appoktól a profik által kedvelt parancssoros programokig terjed. Nagyon javasolt az Android használata, és a legtöbb eredményt rootolt eszközzel lehet elérni, mert a profi eszközök több jogosultságot igényelnek.

Ha nagyon az elején akarjuk kezdeni, akkor az otthoni wifi router megfelelő beállításhoz is nagyon ajánlott Wifi Analyzert is érdemes kipróbálni. Ezzel meg tudjuk nézni, hogy a wifi jele elég erős-e a konyha sarkában, és hogy a szomszédok mely sávokat hagyták szabadon.

Komolyabb eszköz a G-Mon, ezzel ugyanis a környékbeli hotspotokat a GPS-koordinátájukkal együtt elmenthetjük egy fájlba. Ugyanezt tudja a 2001 óta működő WiGLE, és ennek is van már alkalmazása Androidra.

root@kali:~# apt-get install bettercap

root@kali:~# bettercap --sniffer

Az igazán komoly és eredményes wardriving komoly hálózati ismereteket igényel, és a módszerek a törvényesség határán táncolnak. Rengeteg olyan eszköz elérhető, amellyel sérülékenységeket kereshetünk, hálózati forgalmat tudunk eltéríteni, vagy amelyek közösségi fiókok (Facebook, Linkedin stb.) lenyúlását teszik lehetővé. Ezek használatakor tudni kell, hogy

Ez egyáltalán nem jó móka. Ugyanakkor ezek az eszközök kellenek ahhoz is, hogy megismerjük a saját, otthoni vagy céges hálózatunk támadható pontjait.

Akciónkról előre szóltunk a UPC-nek, akik az alábbi nyilatkozatot adták nekünk:

„A UPC számára fontos, hogy ügyfelei biztonságosan használhassák az internetet, ezért igyekszünk a legnagyobb körültekintéssel eljárni az adatok biztonságának szavatolása érdekében.

Minden új modem telepítésénél felhívjuk ügyfeleink figyelmét arra, hogy személyes adataik védelme érdekében változtassák meg a gyári jelszót, és állítsanak be új, biztonságos jelszót maguknak – ahogy ez bármilyen új digitális eszköz vagy online szolgáltatás igénybevételekor is szokás. A jelszócsere fontosságára rendszeresen figyelmeztetjük ügyfeleinket, e-mailen több alkalommal is részletes útmutatót küldtünk nekik, és telefonos ügyfélszolgálatunk is bármikor szívesen segít ebben, illetve a honlapunkon is találnak erre vonatkozó útmutatót.

Ami a routerek kiválasztását és tesztelését illeti: a router gyártókat mindig alapos piaci vizsgálódást követően, a nemzetközi előírásoknak megfelelő, többfordulós tenderen választjuk ki. A routereket az üzembe helyezés előtt még egy évig teszteljük amszterdami központunkban és itt, Magyarországon is. A tesztelés során minden lehetséges hardver és szoftver paramétert leellenőrzünk.”

A wardriving a hálózati hekkerek egyik kedvelt időtöltése, amikor autóba ülve információt gyűjtenek be a környezetükben észlelhető wifis hozzáférésekről. Ehhez általában érzékeny külső antennával felszerelt hálózati eszközöket használnak, jobb esetben laptoppal, de ma már egy okostelefonnal is nagyszerűen fel lehet deríteni a környék lefedettségét.

Maga a wardriving kifejezés régre nyúlik vissza, egyenesen a vezetékes telefonálás és a betárcsázós internet hőskorába. Akkoriban a hekkerek még telefonszámok feltárcsázásával kerestek a vonal másik végén modemeket, hátha azokon keresztül hozzáférhetnek valamilyen számítógépes rendszerhez.

Május végén megkerestek minket a Search-Lab kutatólabor munkatársai, azzal a rendkívüli hírrel, hogy súlyos biztonsági rést találtak a UPC kábelmodemjeinek wifijében.

A UPC által forgalmazott, kínai gyártmányú modemekben a wifi nyilvánosan elérhető azonosítói, a csatlakozáskor látható gyári SSID és MAC-cím alapján kitalálható a gyári jelszó - az, amit a szolgáltató a modem oldalára matricáz.

Aki ezzel a titkos jelszóval csatlakozik a wifire, láthatja a hálózaton lévő összes többi eszközt is: számítógépeket, nyomtatókat, okostelefonokat, biztonsági kamerákat és minden egyéb eszközt. Ami a jogos felhasználónak előny, mert megkönnyíti az eszközök egymáshoz kapcsolódását, az egy rosszindulatú támadónak arra ad jó lehetőséget, hogy további sérülékenységeket kihasználva betörjön az otthonokban használt eszközökbe.

A felfedezett biztonsági rést tovább is súlyosbítja, hogy nemcsak a wifis modemek jelszavát lehet könnyen kitalálni, hanem ezután magukba a wifis eszközökbe is be lehet törni, a bennük talált hibákat kihasználva. Így a támadó gyakorlatilag az utcáról be tud jelentkezni a wifis modemekre, hogy átvegye azok fölött az irányítást.

A Search-Lab munkatársai ezután arról is meggyőződtek, hogy a feltört modemen keresztül a UPC belső hálózata is látható volt - ezt a hibát azóta részben javították. Vagyis ha belép egy támadó a hálózat egyik pontján, onnan másik, távoli kábelmodemeket is el tud érni. Így ha valaki le is cseréli a jelszót a wifijén, lehet, hogy a szomszédján keresztül be tudnak hozzá törni.

Rengeteg eszközben van olyan sérülékenység, amit akkor lehet kihasználni, ha a támadó már bejutott a hálózatunkra. Lehallgatható a kommunikáció, zsarolóvírus installálható az eszközökre. Sőt, akár botnetet is lehet építeni a feltört eszközökre telepített kártékony kóddal, aminek már nemzetbiztonsági kockázata lehet.

A felfedezett módszerekkel támadható modemekből több milliót telepítettek csak Európában. Ha ezeket a sérülékeny eszközöket a támadók egy jól irányzott botnetes akcióval az irányításuk alá veszik, akkor az országos internetet is könnyedén blokkolni tudják.

- mondta Hornák Zoltán, a Search-Lap ügyvezetője. A modemek sérülékenysége tökéletes kiindulópont lehet egy kiberháborúhoz. Vagy annak megnyeréséhez.

A Search-Lab több mint egy éve, tavaly június végén értesítette a UPC-t az említett sérülékenységek felfedezéséről, ezt követően további vizsgálatokat is végeztek, és a Magyarországon telepített öt különböző eszköz mindegyikében találtak súlyos, távolról is kihasználható sérülékenységet. Készült erről egy részletes, közel száz oldalas jelentés, amire az első reakció a UPC anyacégétől, a Liberty Global biztonsági munkatársától annyi volt, hogy

Bloody hell.

A problémáról hónapokon át leveleztek, ennek volt az eredménye az is, hogy a UPC-előfizetők tavaly decemberben kaptak egy levelet, amelyben a szolgáltató a gyári jelszó megváltoztatására kér mindenkit.

A tesztjeink viszont azt mutatják, hogy a jelszógeneráló algoritmus segítségével ma is rengeteg UPC-s modemre be lehet lépni. Ezért kezdünk most wardrivingba, mert látni akarjuk, hogy mennyire támadható meg a neten Budapest lakossága.