Elit hekkercsapat vigyázza az országot

További Tech cikkek

Pár éve már valósággá vált a korábban csak scifikben létező fenyegetés: a kiberbiztonsági szakemberek lassan pár havonta fedeznek fel rendkívül kifinomult kártevőket. Mára az egész világ megismerte a Stuxnet, a Duqu, a Gauss és a Flame neveket. Nem véletlenül: új korszakot hoztak az informatikában, a korábbi, sokszor céltalanul pusztító, vagy egyszerű haszonszerzésre tervezett vírusok helyett megjelenésükkel már valódi kiberfegyverekről beszélünk, melyek célzott támadásokra képesek. Még ezekhez a programokhoz képest is a fenyegetések új szintjét jelenti a pár napja felfedezett Miniduke. Ez az első olyan malware, amely egyértelműen állami célpontok ellen, politikai információszerzéshez készült. A programot a Budapesti Műszaki Egyetemen működő, magyar Crysys Lab fedezte fel, ráadásul itthoni célpontjai is voltak.

Miután a Crysys Lab feltárta, hogy a kibertámadás számos EU- és NATO-tagországot érint, értesítették az ország polgári kibervédelmi szervét, a Cert Hungaryt (a szervezetről bővebben az állami cégek kibervédelmi stratégiájával foglalkozó cikkünkben olvashat), valamint a Nemzeti Biztonsági Felügyeletet (NBF), mely a külföldi és nemzeti titokvédelem mellett 2010 óta állami szinten foglalkozik az ország kibervédelmével.

Állami kibervédelem

Az információbiztonság szempontjából három fő terület azonosítható. Vannak a kritikus infrastruktúrát működtetésért felelős cégek, ilyen például a NISZ (Nemzeti Infokommunikációs Szolgáltató), amely a kormányzati gerinchálózatot üzemelteti. A Certek az utólagos tűzoltással, az incidenskezeléssel foglalkoznak, az NBF feladata az állami célpontok ellen irányuló hekkertámadások megelőzése és elhárítása.

Egységes titokvédelem

Az NBF-et 1998-ban hozták létre, ez a NATO és az EU hivatalos magyarországi titokvédelmi szervezete. Létrejöttekor különválasztották a nemzeti és a külföldi titokvédelmet, mivel az ezzel kapcsolatos jogszabályok úgynevezett sarkalatos törvények voltak (módosításukhoz kétharmados többség szükséges). 2003-ban az EU-s titokvédelem is bekerült a szervezet feladatai közé.

2009-ben a Fidesz és az MSZP közösen módosította a vonatkozó sarkalatos törvényt, így 2010. áprilisával egységesítették a titokvédelmi szabályozást. Az NBF 2010 őszétől foglalkozik kibervédelemmel is.

Zala Mihály, a szervezet elnök szerint a hekkertámadások általában nem kivédhetők, azonban minél kevesebb olyan pontot kell hagyni a rendszerben, amely csak nehezen védhető, hogy legalább komoly felkészültség kelljen a támadásokhoz. A helyzetet nehezíti, hogy a támadások előkészítése akár hónapokat is igénybe vehet, ugyanakkor egy-egy akció pár perc alatt végbemehet, vagyis van, hogy csak ennyi idő jut a reagálásra.

A kibertérben az elhárítás némileg mást takar, mint azt a titkosszolgálatok munkája alapján feltételezzük. „A kilencvenes évek óta vannak számítógépes rendszerek a kormányzatban, ahogy a társadalom nem tanulta meg használni ezeket, úgy az állam sem”. Kárt elhárítani utólag pedig már nem nagyon lehet, ezért az NBF szakemberei folyamatosan vizsgálják az intézményeket, azok webalkalmazásait, internetes és belső hálózatait.

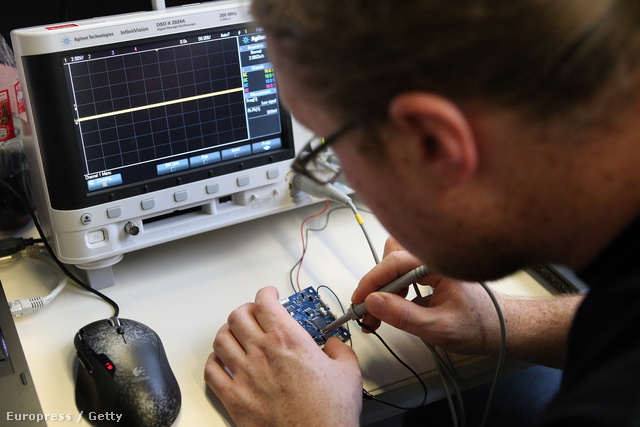

Erre a tevékenységre az NBF-en belül létrehozták az E-biztonsági Intelligenca Központot, ami egy, az ország válogatott hekkereiből álló 15 fős csoport. A kormány alkalmazásában álló hekkerek megpróbálják feltárni a rendszerekben lévő sérülékenységeket az internet felől, valamint a belső hálózatokban is.

A hekkerek hasznos tagjai a társadalomnak

Zala szerint a hekkervilág 95 százaléka hasznos tagja a társadalomnak, a gyűjtőfogalom alatt valójában biztonsági szakembereket érthetünk, akiknek érdemes kihasználni tudását. Csak nagyon kis részük bűnöző – lényegében a kibertérben is leképződik a társadalom. Ezen a tényen keresztül kell közelíteni a megoldáshoz is, a Nemzeti Biztonsági Felügyelet vezetője szerint a védelemmel kapcsolatban az lenne a legfontosabb, hogy a közoktatásba is beépüljön a kiberbiztonság: tanítani kellene az alapvető dolgokat. „A biztonsági problémák több mint nyolcvan százaléka emberi eredetű, ezen csak az oktatás, tudatosítás segíthet”.

A hekkerek mellett az állami intézmény kapcsolatban van egyetemekkel is, megállapodást kötöttek a Pannon Egyetemmel, és együttműködnek a BME-s Crysys Labbal is – legutóbb például pont a Miniduke esetében, a kiberbiztonsági szakemberek az NBF-en keresztül értesítették a NATO-t az új fenyegetésről. Emellett a kormányzati szerveknél a biztonsági rések szervezett feltérképezése folyik.

Kiemelkedő támadás

Zala szerint bár az elmúlt időszakban ilyen jellegű támadás több is volt, a Miniduke kiemeltnek számít. Egyrészről malware által kihasznált sérülékenység felfedezése és kihasználása között nagyon rövid idő telt el, másrészt nagyon gyors volt a kód feltérképezése is. Igaz, azóta kiderült, hogy a kártékony kód egyik korábbi verziója már hónapok óta fertőzhette az európai rendszereket. A Crysys Lab szakemberei szerint ez a változat a Miniduke-tól eltérő biztonsági sebezhetőséget használt ki.

Azt továbbra sem tudni, kitől, honnan származik a kártevő. A naplófájlok elemzésével azonban a felügyelet meg tudta állapítani, milyen szervereken keresztül érkezett a támadás, sőt azt is tudják, milyen országok kompromittálódtak, ez volt az az információ amit hivatalosan megosztottak az EU-val és a NATO-val.

Az NBF elnöke szerint is nagy valószínűséggel állami fejlesztés, vagy legalábbis állami szponzorálás van a program mögött, ami kiemelkedik az eddigiek közül, mivel ez az első olyan, ami kimondottan állami célpontokat támadott és politikai információszerzésre irányult.

A készítőkre viszont nem érdemes tippelni, egy-két évvel ezelőtt hasonló módon banki rendszerekbe törtek be, akkor mindenki orosz hivatalokat sejtett a támadások mögött, aztán kiderült, hogy orosz bűnözői csoportokról volt szó.

Néhány jel arra mutat, hogy a Miniduke kapcsolatban áll a korábbi kártevőkkel. Zala szerint azonban a kódbeli egyezésből nem lehet messzemenő következtetéseket levonni, lehet más programozó egyszerű újrahasznosítása is (a kártevők kódjához mára nem nehéz hozzáférni), de akár figyelemelterelés is.

Magyarország előbbre tart

A program Magyarországon 3-4 intézménybe jutott be. A felügyelet egyelőre nem tudja mekkora a kár, mit tudtak ellopni a támadók. Tudni lehet, hogy a megtámadottak között akad lakossági szolgáltatóhoz rendelt IP-cím is. Zala szerint ez abból eredhet, hogy az állami szervezeteknél is többféle üzemeltetés van: kormányzati gerinchálós, önálló tárhelyszolgáltatás, de előfordul, hogy az intézmények rendszerei egyszerű, megosztott tárhelyeken vannak – ezeket pedig semmi sem kötelezi biztonsági intézkedésekre.

A készülő információbiztonsági törvénynek pont ezeket a kérdéseket kell majd rendeznie. A másik lehetséges magyarázat az lehet, hogy csak úgy is belekeveredhetett egy ilyen cím: nem mindig tudnak tökéletesen pontosan célozni a támadók, például a Stuxnet még most is megtalálható a legtöbb ipari, úgynevezett SCADA-rendszerben, de mivel nem aktív, nem okozott kárt.

Zala Mihály szerint Magyarország nem számít fő célpontnak a politikailag motivált hekkerek esetében. Ők inkább a globális nagyhatalmakra hajtanak, viszont NATO- és EU-tagok vagyunk, ilyen szempontból mi is fontos szerepet tölthetünk be.

A kibervédelem tekintetében egyébként Magyarország világszinten jó néhány országnál előbbre tart: mi adtunk információt a többi NATO- és EU-tagállamnak, előbbre tartunk abban is, hogy például a Crysys Labbal is gördülékeny az együttműködés. „Ez kitörési pont lehet a gazdaságban is” – mondja Zala.

Az ország 1999-ben kiemelkedőt alkotott a kiberbiztonság területén a Budapesti Egyezmény összehozásával, melynek lényege, hogy a tagok információkat osztanak meg egymással a kiberfenyegetésekkel kapcsolatban. Akkor még közel sem léteztek olyan komoly megoldások mint a mostanában felfedezett malware-ek, ez az egyezmény azonban mostanra hatalmas gyakorlati jelentőséggel bír.