Megtanítjuk biztonságosan emailezni

További Tech cikkek

-

Olyat hibát produkál a Windows, hogy garantáltan mindenki kiugrik a székéből

Olyat hibát produkál a Windows, hogy garantáltan mindenki kiugrik a székéből - Könnyen megeshet, hogy a Google kénytelen lesz eladni a Chrome-ot

- A Huawei hivatalosan is bejelentette, előrendelhető a Mate 70

- Lesöpörheti Elon Musk X-ét a Bluesky, már a Google is relevánsabbnak találja

- Ezek a leggyakrabban használt jelszavak – érdemes változtatni, ha ön is használja valamelyiket

Miért érdekelje önt is, hogy titkos-e az az email?

A Protonmail 2014-es indulását bevallottan az egy évvel korábbi, NSA-féle megfigyelési botrány ihlette. Mint ismert, Edward Snowden szivárogtatása nyomán kiderült, hogy a titkosszolgálatnak minden korábbi elképzelésnél kiterjedtebb hozzáférése volt a felhasználók adataihoz és kommunikációjához. Az erős túlzás lenne, hogy adatbiztonsági forradalom robbant ki ennek hatására, de az egyértelmű, hogy a téma kitört a szűk szakmai körökből, és egyre több embert kezdett el legalább említés szintjén érdekelni a magánszféra védelme.

Kisebb-nagyobb megszakításokkal pedig azóta is terítéken van, mert az utóbbi idők terrorakcióinak farvizén a hatóságok valóságos hadjáratot indítottak a titkosítás ellen, és egyre határozottabban az igazságszolgáltatás kerékkötőiként állítják be azokat a techcégeket, amelyek titkosított szolgáltatásokat kínálnak – még akkor is, ha újra és újra kiderül, hogy a képlet egyáltalán nem ilyen egyszerű.

A legutóbbi, nemrég lezárult epizód az Apple és az FBI közötti jogi-retorikai csatározás volt. A hatóság szeretett volna hozzáférni a San Bernardinó-i merénylet egyik elkövetőjének adataihoz az iPhone-ján, de a cég nem volt hajlandó ebben segíteni. (Végül az FBI külső segítséggel tudta feltörni a telefont.) A vita nyilván túlmutat a konkrét eseten: arról szól, hogy a bűnözés elleni harc oltárán feláldozható-e az átlagfelhasználók adatbiztonsága, illetve hogy meddig mehetnek el a hatóságok a techcégekkel szemben.

Mindez épp itthon is hirtelen aktualitást nyert a brüsszeli terrortámadás után bejelentett terrorizmus elleni magyar intézkedéscsomag miatt, és mert felröppentek olyan hírek is, hogy a kormány nekimenne a titkosított appoknak. Erről azután beszélt Gulyás Gergely, a Fidesz frakcióvezető-helyettese, hogy az egyik tervezett intézkedés szerint

tilthatóvá tennének olyan kommunikációs eszközöket, amelyeknél a hatóság nem tud élni az engedélyezett adatmegismerés jogával.

Ez első körben úgy hangzott a szerencsétlen megfogalmazás miatt, mintha akár az okostelefonokra általában is vonatkozhatna, ezt pontosította Gulyás azzal, hogy csak a titkosítást lehetővé tevő appokra gondoltak – és erről látta be később a kormány is, hogy szintén nem túl életszerű.

Ez mind szép, de ön inkább a levélírással foglalkozna? Igaza van!

A közbiztonság vs. magánszféra fontos kérdés, de egy másik, ennél sokkal gyakorlatiasabb ellentét is meghatározza, valójában milyen kommunikációs eszközök – szolgáltatások, appok – tudnak szélesebb körben elterjedni: az adatbiztonság vs. kényelem. A szűk keresztmetszet ugyanis az lesz, hogy mennyire felhasználóbarát, a mezei júzer által is különösebb tanulgatás nélkül használható formában sikerül tálalni ezeket az eszközöket.

Ezért le kell számolni azzal, hogy geekek geekeknek fejlesztenek geeken kinéző appokat, amelyeket csak olyanok használnak, akik szabadidejükben szívesen konfigurálgatnak Linux-kernelt szórakozásból. Az átlagfelhasználót teljesen érthetően és jogosan nem érdeklik absztrakt jogfilozófiai viták és ezoterikus programozási protokollok. Az annál inkább, hogy könnyű-e használni, ismerős-e már máshonnan a felület, és van-e a telefonjára app az alkalmazásboltban. A mai modern titkosított szolgáltatások egyre gyakrabban másolják mainstream társaik dizájnját és felépítését, és ebben az esetben a másolás kifejezetten üdvözlendő dolog, mert azt jelzi, hogy a fejlesztők értik, hogy ma már a biztonságra és a használhatóságra egyszerre kell figyelniük.

Bár a mainstream szolgáltatások is folyamatosan tolódnak a biztonság irányába – persze nem puszta küldetéstudatból, inkább a felhasználói adatok védelmében rejlő pr-érték miatt –, azért érthető okokból nem ők az úttörők. Nem adhatják fel egyik napról a másikra a felhasználóik tömege által megszokott kényelmi funkciókat, csak lépésben haladnak előre, ahogy a két szempont fokozatosan egyre inkább összeegyeztethetővé válik. Ezt a folyamatot inkább a kisebb, specializált szolgáltatók tolják meg.

Gyors kitérő: mégis mi a fenéről van szó?

Most már tényleg mindjárt mutatjuk a kényelmes titkosítást, de előbb érdemes nagy vonalakban átszaladni azon, hogy hogyan is működik maga a titkosított kommunikáció – vagyis hogy mi az, amit a Protonmail és társai igyekeznek minél jobban eldugni a szemünk elől, hogy a levél megírására koncentrálhassunk.

A titkosítás témája nagyon szereti az ajtós metaforákat, az FBI például hátsó ajtót építtetne be a cégekkel, de amúgy is az egész folyamat kulcsa a titkosítási kulcs. Alapvetően kétféle módszert szokás használni: az egykulcsos (szimmetrikus) és a kétkulcsos (aszimmetrikus) titkosítást.

A szimmetrikus változat lényege, hogy egyetlen kulcs létezik, ezt kell az üzenet küldőjének és címzettjének is ismernie. A küldő ezzel kódolja az üzenetét, a címzett pedig ugyanezzel dekódolja – nagyjából úgy, mint egy igazi kulcsnál: az tud bemenni az ajtón, akinek van a zárba illő kulcsa. (Ha azt látja egy szolgáltatás marketingszövegében, hogy „AES-titkosítás”, az például ilyen.)

Ennél rugalmasabb az aszimmetrikus módszer, mert ebben mindenkihez két kulcs tartozik: egy nyilvános és egy titkos. Ahogy a neve is mutatja, a nyilvános kulcs az, amelyikkel bárki küldhet üzenetet bárkinek: ha írnék egy emailt egy ismerősnek, az ő nyilvános kulcsával kell titkosítanom a levelet, amelyet aztán csak az ehhez a nyilvános kulcshoz tartozó, titkos kulcspárral lehet elolvasni – nagyjából úgy, mint a postai leveleknél: tudni kell a nyilvános címet, hogy elküldhessük, de az azon a címen lévő postaládát már csak a gazdája kulcsa nyitja. (Erre pedig az „RSA-titkosítás” a leggyakoribb példa.)

Az egykulcsos módszer előnye, hogy gyorsabb, és rövidebb kulccsal is biztonságos, az aszimmetrikus változat viszont egyszerűbb kommunikációt tesz lehetővé, hiszen nem kell elöljáróban titkos kulcsokat cserélgetni. Ezt a kettőt kombinálja a hibrid módszer: magát a tartalmat egy véletlenszerűen generált kóddal titkosítják, majd ezt a kódot is titkosítják, itt viszont már a nyilvános-titkos kulcspár használatával. A címzett a már ismert módon megkapja az üzenetet, visszafejti a saját titkos kulcsával, de így még nem magát a tartalmat kapja meg, hanem a szimmetrikus kulcsot, amellyel már az üzenetet is megnézheti. Így egyrészt van még egy biztonsági réteg, másrészt a lassabb aszimmetrikus titkosítással elég csak egy rövid szimmetrikus kódot titkosítani, nem kell az egész üzenettel bajlódni. (Ha azt olvassa, hogy „OpenPGP-titkosítás”, ilyesmiről van szó.)

Az viszont csalóka, ha egy-egy szolgáltatásnál azt olvashatjuk, hogy „titkosított” vagy „biztonságos”, mert ez gyakran csak azt a tényt jelzi, hogy az üzeneteink útközben biztosítva vannak, amíg tőlünk elérnek a szolgáltató szerveréig, illetve onnan a címzetthez. Ezért a szigorúbb, erős titkosítást alkalmazó cégek hangsúlyozni szokták, hogy ők végpontok közötti titkosításról beszélnek. Ez jelenti azt, hogy az üzenetet már a küldő eszközén kódolják, és egészen a címzett eszközéig úgy is marad, ahol olyan kulccsal oldható fel, amellyel csak a két beszélgetőpartner rendelkezik, a közvetítőcég nem. Vagyis ellentétben például a Gmaillel, amely a levelek szövegét is felhasználja a hirdetések személyre szabásához, a végig titkosított szolgáltatások kizárják saját magukat is a beszélgetésből, és pusztán a biztonságos csatornát biztosítják, amelyen keresztülhaladnak a beszélgetések. (Angol nyelvű szolgáltatásoknál ezért az „end-to-end encryption” kifejezést keressék az ilyesmi iránt érdeklődők.)

A titkosított szolgáltatások ezért értelemszerűen hirdetésmentesek. És jobb esetben nyílt forráskódúak is, ami tipikusan megfoghatatlan halandzsaként szokott hatni a felhasználóknak, de éppen mostanában, amikor az FBI igazgatója már akkor is a szoftverekbe épített hátsó ajtók szükségességéről beszél, ha a pontos időt kérdezik tőle, minden eddiginél érthetőbb, hogy miért jó, ha egy program kódjába bármilyen külső szakértő belenézhet: nehezebb észrevétlen kiskapukat beépítgetni.

Viszont hagyományosan macerás dolog a titkosítgatás: legtöbbször külön programokat kell telepíteni, kulcsokat cserélgetni, feloldókulcsokat beírogatni. Itt jönnek a képbe a kényelmes titkosítást ígérő emailszolgáltatók, például a most nyilvánossá váló Protonmail.

Nem mindenki teheti meg, amit az Apple

A szabályozási környezet márpedig döntő jelentőségű lehet. A Snowden által is használt titkosított levelezővel, a Lavabittel például épp ez végzett. A 2013-as szivárogtatás után a cégre rászállt az FBI, és egy bizonyos emailfiók levelezését követelte. A cég vezetője nem volt erre hajlandó, ezért inkább az egész boltot bezárta. Csak pár hete derült ki egy kormányzati baki miatt hivatalosan is, ami azért már akkoriban is sejthető volt: Edward Snowden fiókjába akartak belenézni.

Lakossági titkosítás

A Protonmail fejlesztésében több nagy amerikai egyetem, például az MIT, a Caltech és a Harvard kutatói is részt vettek, de a mai internet alapjait is lerakó CERN-ben született, és az adatközpontjai is Svájcban találhatók. Ez már csak azért sem lényegtelen, mert Svájc híres a szigorú adatbiztonsági szabályozásáról (amelyet éppen a közelmúltban próbáltak fellazítani, sikertelenül), ezért ha egy szolgáltatás ott van bejegyezve, azt mindig előszeretettel hangoztatja is.

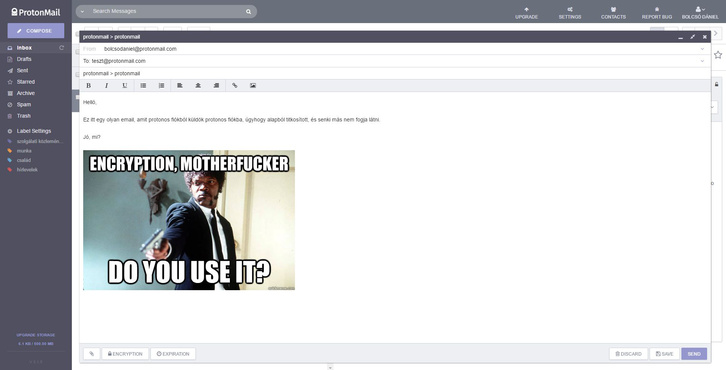

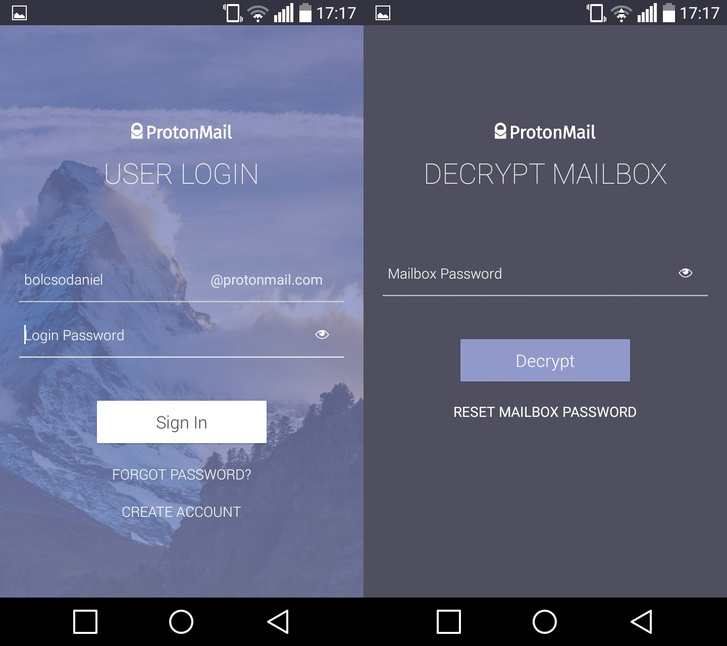

Na, de nézzük végre a lényeget, vagyis hogy mennyire könnyen használható a Protonmail! Hiszen hiába használta ezt a Mr. Robot hekkere is a sorozatban, épp az a lényeg, hogy nem kell hozzá hekkernek lenni. Ehhez egy két külön jelszóból álló rendszert találtak ki: az első a szokásos bejelentkezési jelszó, amellyel bizonyítjuk a szolgáltatónak, hogy igen, mi vagyunk azok, beengedhetsz. Ezután jön a második védelmi vonal: a kódolt üzenetek feloldásához szükséges levelezési jelszó, amelyet már csak mi ismerünk, a szolgáltató nem.

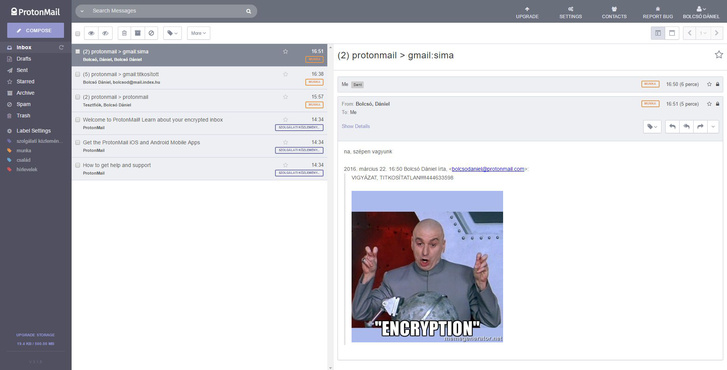

A gyakorlatban ez sokkal simábban néz ki, mint leírva: egyszerűen két jelszót kell megadni bejelentkezéskor, és már lehet is levelezni. Ebből adódik, hogy ha protonmailes emailcímről egy másik protonmailes címmel levelezünk, a dupla jelszó után semmiben nem különbözik az élmény, minden titkosítás automatikusan zajlik a háttérben, nem kell minden küldéskor kulcsokkal szöszölni (a levelek jobb felső sarkában látható lakat színe jelzi, hogy itt bizony titkosítás esete forog fenn).

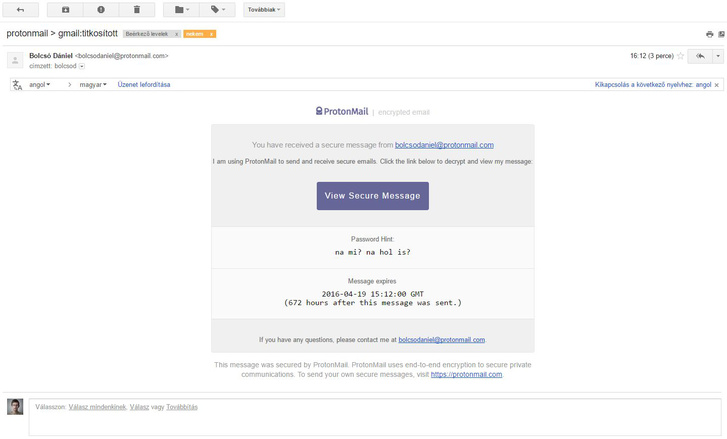

Ha külső szolgáltatásba, most például a munkahelyi gmailes címemre küldök üzenetet, de nem szeretnék lemondani a titkosításról, ez is megoldható viszonylag egyszerűen, de azért már kicsit macerásabban. Nem is a protonmailes felhasználónak lesz kényelmetlenebb a dolog, hanem a gmailesnek. Protonmailből a levélírásnál, egy újabb kis lakatra kattintva meg lehet adni egy külön erre a levelezésre vonatkozó jelszót. Ezt valamilyen más úton-módon kell ugyan a címzett tudtára juttatni, de a protonmailes felhasználó innentől hátradőlhet.

A Gmailbe érkező levél viszont csak egy linket fog tartalmazni, maga az üzenet akkor olvasható, ha a linkre kattintva megnyíló böngészőfülön megadjuk a titkosításhoz használt jelszót. (Ez érthető, hiszen mi értelme lenne az erős titkosításnak, ha a Google szerverein úgyis ott csücsül az egész levelezés.) Ugyanitt aztán válaszolni is lehet, de amint elküldtük, ezt soha többet nem látjuk, és maga az eredeti levél is törlődik a külső címzett számára legkésőbb 28 nap múlva.

Protonmailben viszont megint szebb az élet: ugyanúgy megjön a válaszlevél, és ugyanolyan szépen össze is lesz fűzve az eredeti levéllel, mint bármelyik másik. Viszont hiába maradunk ugyanebben a threadben, minden küldésnél újra meg kell adni egy jelszót, ha az újabb üzenetet is titkosítani akarjuk. (Ezt egyébként a rivális német Tutanota valamivel ügyesebben oldja meg: ugyanúgy jelszóvédett linket küldenek levélben, de arra kattintva egy regisztrálatlan Tutanota-fiók nyílik meg, ahol az adott partnerrel folytatott összes korábbi levelezés is megnézhető.)

Ha viszont kifelé nem ragaszkodunk a titkosításhoz, megint egyszerű minden, mindkét félnek pont úgy fog kinézni a kommunikáció, ahogy a maga szolgáltatójánál megszokta. Az extra biztonság ilyenkor elvész, de cserébe akkor se vagyunk elvágva senkitől, ha a másik fél nem akar variálni.

Így részletesen leírva talán bonyolultnak tűnik a sokféle variáció, úgyhogy összefoglalom, hogy látszódjon, mennyire nem az:

- Protonmailen belül levelezik? > Minden automatikusan titkos lesz.

- Külső szolgáltatóhoz küld levelet? > Minden automatikusan titkosítatlan lesz, hogy ugyanúgy kommunikálhasson, ahogy megszokta.

- Külső szolgáltatóhoz ír, de továbbra is titkosítana? Semmi gond, küldés előtt ezt is levelenként beállíthatja. Önnek ugyanolyan kényelmes lesz, bár a levelezőtársának már kevésbé.

A Protonmail tehát valóban egyszerűen használható, és a hagyományos emailnél jóval biztonságosabb. Ugyanakkor, éppen a kényelmi könnyítések miatt, még ez a rendszer se 100 százalékosan feddhetetlen:

- Az egyik kritizált pont, hogy a felhasználó nem magának generálja a saját titkosítási kulcsát (bár állítólag jön majd ez a funkció is), hanem a nyilvános kulcsokat a cég osztja ki és kezeli. Ez önmagában nem lenne gond, a felhasználónak viszont nincs rá módja, hogy ellenőrizze, hogy a cég szerverei valóban a címzett kulcsát adták-e meg neki. Innentől a szolgáltatóba vetett bizalom az egyetlen igazi biztosíték, hiszen elméletileg kioszthatnának olyan nyilvános kulcsot is, aminek a párját ők (vagy a hatóságok) is ismerik, vagyis mégiscsak el tudnák olvasni magát az üzenetet illetéktelenek is. (Ugyanezt szokták kritizálni az Apple iMessage csetalkalmazásában is.)

- A másik potenciális támadási felületet az jelenti, hogy a kényelem miatt nincs szükség külön program telepítésére, hanem egyszerűen böngészőben fut a Protonmail. Így viszont sokkal könnyebb lenne az egyes felhasználók böngészőjébe kártékony kódot betölteni a szerverről, például ha egy hatóság ilyesmire kötelezné a céget. Mobilappok vagy egy (szintén tervezett) böngészőkiterjesztés esetében ez a kevésbé jelent problémát.

Az viszont világos, hogy ezeknek a gyengeségeknek a kihasználása sokkal kifinomultabb beavatkozást igényelne, mint egy titkosítatlan emailfiók feltörése vagy megfigyelése. És minden, ami még ennél is bombabiztosabb lenne, már messze túlmutat azon, amire az átlagos internetező képes vagy hajlandó.

Szinte mindent tud, de kompromisszumokkal

Minden másban is igyekeztek a fejlesztők egyszerűvé és ismerőssé tenni az emailezést. Első bejelentkezéskor például egy használati kalauz néhány lépésben körbevezet az emailfiókban.

A legtöbb megszokott funkció is megtalálható, példál van

- spamszűrés, archiválás, csillagozás, automatikus vázlatmentés, stb.

- többféle sorbarendezési lehetőség a leveleknél

- finomhangolható keresés

- alapvető címkekezelés

- testre szabható felület (felugró ablakos/teljes képernyős levélírás, előnézetes/széles sávos levélnézet, stb)

- kontaktok importálása más szolgáltatásokból

- alapvető formázási lehetőségek, képbeillesztés, csatolmányok

- beszélgetésekbe összefűzött levelezés

Van egy extra funkció is, a Snapchattől ellesett önmegsemmisítő üzenet. Titkosítva küldött emaileknél előre be lehet állítani egy lejárati időt, amely után maguktól törlődnek az elküldés után.

Az androidos és iOS-es mobilappokat is kiadták, ezek is hasonlóan minimalisták, de szintén tudják azokat az alapfunkciókat, amelyeket egy mobilos emailkliensnek feltétlenül tudnia kell.

Persze érezhetően van még hová fejlődni. A felület letisztult, bár a jelenlegi állapotában a haladóbb beállításokat is letisztították róla. Ha viszont azt nézzük, hogy az átlagfelhasználók tömegeit mennyire hódíthatja meg egy ilyen szolgáltatás, akkor ez a minimalizmus nem is feltétlenül hátrány. (A haladóbb felhasználóknak elsősorban a komplexebb címkekezelés és az automatikus szűrők beállítása hiányozhat a jelenlegi verzióból, amelyekkel könnyebben rendben tartható a sok bejövő levél.)

Arra viszont nagyon kell vigyázni, hogy a második jelszót ne felejtsük el. Az első jelszó a szokott módon működik, ha elfelejtjük, semmi gond, máris kapunk egy újat, miután más módon azonosítottuk magunkat a jelszó-emlékeztetőn keresztül. A második jelszót viszont célszerű jól bevésni, különben soha többé nem látjuk viszont a leveleinket. Ez persze logikus, ez is annak az ára, hogy a szolgáltató kizárja magát a titkainkból.

Ahhoz, hogy mindez fenntarthatóan működjön, ráadásul reklámok nélkül, két irányba is elindult a cég. Egyrészt lehet nekik adakozni, ezt már az első bejelentkezéskor fel is kínálja a rendszer. Másrészt bevezettek fizetős fiókokat is, és ezzel együtt korlátozták az ingyenes verziót: napi 150 emailt lehet vele küldeni, és 500 megabájtos tárhely jár hozzá.

A régi emailfiók is feltuningolható

Ha már kezdi érdekelni ez a titkosítás-dolog, de még mindig esze ágában nincs csak ezért szolgáltatót váltani, akármilyen egyszerű is, akkor sincs semmi veszve: böngészőkiterjesztések segítségével a jó öreg hagyományos postafiók is rábírható a titkos levelezésre.

Egyrészt a Google bejelentette, hogy saját Chrome-kiterjesztést készítenek, amely magát a Gmailt turbózza fel végpontok közötti titkosítással, és ehhez később más cégek is csatlakoztak. Bár ez még 2014-ben volt, és azóta kevés szó esett a projektről. Vannak viszont régóta működő és szintén egészen egyszerűen használható kiterjesztések.

A legismertebb ezek közül a Mailvelope. Előnye, hogy gyakorlatilag bármilyen emailszolgáltatóval használható, és a legelterjedtebb szolgáltatásokra előre konfigurált beállításokat is kínál. Vagyis tényleg csak telepíteni kell, és az egy gombnyomásos kulcsgenerálás után már lehet is használni.

Így néz ki vele egy titkosított levél megírása és elküldése Gmailben:

És hasonlóan egyszerű a megkapott titkosított emailt elolvasni:

Kompromisszumokat azért itt is kell kötni. Maradhatunk a már belakott postafiókban, cserébe viszont külön kiterjesztést kell telepíteni, és csak olyan eszközről működik a dolog, ahol ezt előre megtettük, illetve csak annak küldhetünk így emailt, aki szintén hajlandó telepíteni ugyanazt a kiterjesztést. A mobilos használat pedig alapból ki is van zárva. Cserébe asztali Chrome-ra több hasonló kiterjesztés közül lehet válogatni, a Mymail-Crypt például még feltűnésmentesebben épül be a Gmailbe.

Azért annak, aki hosszú évek óta elégedett Gmail-/Outlook-/Yahoo Mail- vagy éppen Viber-/Facebook Messenger-felhasználó, továbbra is elvi okok kellenek, hogy titkosított szolgáltatásra váltson. Hiszen ezek felhasználói élmény szempontjából jobbak továbbra se lettek, mint a jól bejáratott, hagyományos társaik. Viszont már nem is feltétlenül rosszabbak, gyakorlatilag beérték őket, ami azért nagy szó és fontos lépés abba az irányba, hogy tényleg tömegesen elterjedhessen a titkosítás. Ezen még nagyobbat dobhat majd a különböző titkosított emailszolgáltatások közötti kompatibilitás, hogy például a Protonmail esetében ne csak másik protonmailes címre legyen ilyen egyszerű a titkosított levélküldés, hanem ugyanazt a protokollt használó más szolgáltatók felé is.

És persze mindez közel se csak az emailről szól, sőt a csetelős appok már előrébb is járnak ebben. A Signal nevű appot például nemcsak az egyik legbiztonságosabbnak tartja minden szakértő, de gyakorlatilag ugyanolyan gördülékeny felhasználói élményt nyújt, mint a legnépszerűbb társai. Sőt, a legnépszerűbb Whatsapp csapata éppen a Signal fejlesztőivel dolgozott együtt a saját titkosításukon. De például a felhőtárhely-szolgáltatók között is találni végpontok közötti titkosításra épülő versenyzőket, például a magyar Tresoritot. Tömegmozgalom és százezres utcai tüntetések nyilván soha nem lesznek a titkosítás miatt, de érezhetően egyre többeket érdekel, ki nézhet bele az adataikba.