További Tech cikkek

-

Olyat hibát produkál a Windows, hogy garantáltan mindenki kiugrik a székéből

Olyat hibát produkál a Windows, hogy garantáltan mindenki kiugrik a székéből - Könnyen megeshet, hogy a Google kénytelen lesz eladni a Chrome-ot

- A Huawei hivatalosan is bejelentette, előrendelhető a Mate 70

- Lesöpörheti Elon Musk X-ét a Bluesky, már a Google is relevánsabbnak találja

- Ezek a leggyakrabban használt jelszavak – érdemes változtatni, ha ön is használja valamelyiket

Hogy a drónok (a külső vezérléssel működő csapásmérő- és kémrepülőgépek) mennyire hasznos eszközei a haditechnikának, azt számos esemény illusztrálhatja. A pilóta nélküli repülőgép az emberi élet kockáztatása nélkül képes információt szerezni és rideg precizitással gyilkolni.

Csapásmérő drón végzett az al-Kaida második emberével, Atiyah Abd al-Rahmánnal is, de ezen kívül is több sikeres támadás fűződik az új fegyvernemhez. A távvezérelt járművek viszonylag új technológiának számítanak, így az sem meglepő, hogy meghibásodásuk esetén komplett csapatokat mozgósítanak a roncs megszerzéséért.

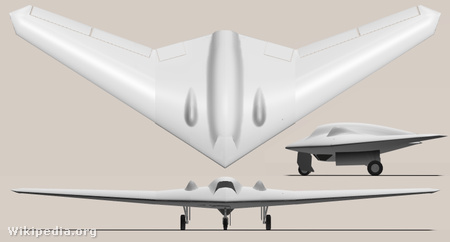

Irán azt állítja, hogy a vasárnap leszedett drón lopakodó modell volt, ráadásul az egyik legfejlettebb típus: az RQ-170 Sentinel, amit Beast of Kandahar néven is emlegetnek. A Lockheed Martin által gyártott, külsőleg a B-2-es vadászbombázóra emlékeztető gép ára a hatmillió dollárt is elérheti. Erről 2007-ben láthattuk az első amatőr fényképeket; az amerikai kormány azonban 2009-ig várt a gép hivatalos bejelentésével. Az RQ-170 elsődleges feladata a felderítés, csapásmérésre nem alkalmas.

Black Hawk Down

A mostani esetben az a különleges, hogy az irániak nem lelőtték a gépet, hanem elektromos interferenciával zavarták meg. Noha Irán a közelmúltban többször is bejelentette, hogy amerikai kémrepülőgépeket sikerült leszedniük, sosem mutattak erre vonatkozó bizonyítékot. Ezúttal viszont azt állítják, hogy egy Sentinelt sikerült a birtokukba keríteniük, ez azonban meglepő: eddigi ismereteink szerint Irán nem rendelkezik a roppant magasan repülő gép észleléséhez szükséges technológiával sem.

Irán szerint a szignál megzavarásával sikerült elérniük a gép lezuhanását. A NATO nemzetközi légvédelmi szervezete, az International Security Assistance Force (ISAF) közleményében csupán arról tudósított, hogy valóban eltűnt egy gépük, de a típusát nem említették. A nyilatkozatból csupán az derül ki, hogy a vezérlést végző pilóta elvesztette az irányítást a gép fölött. Noha ez egybevág azzal, amit az irániak is állítanak, elképzelhető, hogy blöffről van szó. A kontroll elvesztése a géptöréshez vezető általános indok, és külső ráhatás nélkül is bekövetkezhet.

Ha Iránnak sikerült meghekkelnie egy UAV (Unmanned Aerial Vehicle) vezérlését, az komoly fegyvertény, mivel ilyenre eddig még nem volt példa. Ugyanakkor az sem biztos, hogy ez történt. A korábban kifejlesztett drónok (például a Predatorok és a Reaperek) a vezérlés megszakadása után is képesek tartani a korábbi repülési pályájukat, vagy automatikusan visszatérni a bázisra. Ettől függetlenül néha homokszem kerül a gépezetbe: előfordult már, hogy egy drón nem reagált az irányítóközpont utasításaira, és egy F-15-ös vadászgépnek kellett lelőnie.

Katonai szakértők szerint elképzelhető, hogy a rendszerben álló drónok némelyikét könnyű megzavarni. A működtetésükhöz egyelőre mindenképpen szükséges az irányítóközponttal fenntartott folyamatos kapcsolat; épp azért lesznek a következő generációs drónok autonóm rendszerek, hogy orvosolják ezt a hiányosságot. A jelenlegi ügy pikantériája, hogy az RQ-170 sokak szerint már „fél-autonóm” rendszer, vagyis a kapcsolat elvesztése esetén is képes lett volna visszatérni a bázisra.

A hálózat csapdájában

A drónok épségére nem csak a közvetlenül ellenük irányuló támadások jelentenek veszélyt. Nemrég kiderült, hogy az amerikai drónok irányítására használt számítógépes rendszert vírus fertőzte meg. Az eset pikantériája, hogy ez a számítógép a nevadai Creech Légibázison található: innen irányították az iraki és afganisztáni bombázásokat végző drónokat.

Arról a hivatalos szervek sem nyilatkoztak, hogy a számítógépes rendszer egy baleset vagy egy támadás során fertőződött meg, de az tény, hogy a vírust csak az érintett célszámítógépek szétszerelésével és újraépítésével lehet ismét működőképessé tenni. Az ezzel járó vesződségen kívül az eset komoly nemzetbiztonsági kockázatot is jelentett: elképzelhető, hogy külső támadás esetén tankok, repülőgépek és kísérleti modellek specifikációit lopták el. És akkor a drónok irányításáért felelős rendszer meghekkelése, illetve az ezzel járó kockázat még szóba sem került.

A vírusok és hekkertámadások elleni védekezés egyre komolyabb szerephez jut az utóbbi időben. Ahogy egy biztonságtechnikai szakértő megállapította: az adatok védelme manapság legalább annyira fontos, mint a fizikai csapások elleni védekezés. Nem véletlen, hogy az USA a közelmúltban kormányhivatalt hozott létre a kiberbűnözés ellen; meglátásuk szerint ez nagyobb fenyegetést jelenthet az országra, mint a terrorizmus.

Húzd ki és uralkodj

A kibertámadások az izraeli-iráni konfliktusban is komoly szerephez jutottak. A Stuxnet vírusról például többen is állítják, hogy az izraeli kormány fejlesztette ki, kimondottan azért, hogy az iráni atomlétesítmények működését szabotálja. Erre vonatkozóan azonban csak közvetett bizonyítékok vannak; Izrael korábban olyan eszközöket vásárolt, amiket az iráni urándúsítókban is használtak, ez pedig a Stuxnet tesztelésére is utalhat. A nemrég feltűnt Duqu vírust sokan a Stuxnet egyenes ági leszármazottjának tartják – igaz, ez civilekre nem ártalmas, és az irániak közleménye szerint azóta sikerült elhárítaniuk a vírus jelentette veszélyt. Bár az izraeli kémszolgálat egykori vezetője az Irán elleni támadás ötletét ostobaságnak minősítette, több forgatókönyv is született, ami az esetleges támadás menetét taglalta.

Ezeknek közös pontja, hogy a bombázásokon kívül mindegyik megemlíti az informatikai támadásokat is. Elképzelhető, hogy az emberi irányítással vezérelt, Heron drónok először elektronikus csapást mérnek az iráni nukleáris létesítményekre, megbénítják a radarrendszert, tönkreteszik a mobilhálózatot, majd DoS-támadással kilövik a katonai hálózatot is. Az F-15-ös és F-16-os vadászgépek ezt követően bombáznák meg a kijelölt célpontokat, majd villámgyorsan visszavonulnának. Ez persze szerencsét és pontos helyismeretet is kíván. A nukleáris létesítmények pontos helyét ugyanis nem ismerik, és minél tovább tart a támadás, az irániaknak annál több idejük lesz felkészülni a szervezett védekezésre és ellentámadásra.

Mindez nem új találmány, csupán a felhasznált eszközök miatt tűnhet annak. Funkcióját tekintve azonban nem sokban különbözik a fénygránáttól, amit a kommandósok hajítanak be az ajtórésen: rövid időre összezavarja a célpontot, a pillanatnyi bénultságot pedig gyors rajtaütés követi. Az izraeliektől ráadásul nem lenne idegen ez a metódus. 2007-ben a szíriai légvédelem vészjelzőit iktatták ki, majd olyan adathalmazt küldtek a légvédelemnek, amit a rendszer adminisztrátori utasításként kezelt. Innentől már egyenes út vezetett a nukleáris létesítmények lebombázásához.

Természetesen ez nem az egyetlen lehetséges forgatókönyv; az is elképzelhető, hogy nem kerül sor a támadásra. Az irániak nem csak rakétákkal és bombázással tudnának visszavágni egy izraeli csapásra, hanem a gázai és libanoni szakadár terrorszervezetek mozgósításával is, ami legalább olyan kiszámíthatatlan lenne, mint egy komplex vírustámadás. Ráadásul Afganisztában, Irakban és Pakisztában még mindig amerikai csapatok állomásoznak, és nagy a valószínűsége, hogy egy iráni válaszcsapás esetén a támadók nem néznék, hogy kit pusztítanak el.

Vihar előtti csend

A hekkertámadások, drón-eltérítések, titokban becsempészett vírusok és Dos-támadások nem véletlenül emlékeztetnek a hidegháborús helyzetre: ilyenkor a támadók úgy feszegetik a pofonládát, hogy annak ne legyen hadüzenet-értéke. Amíg a létesítményeket támadó kártékony vírusok eredete azonosíthatatlan, addig nincs bizonyíték, nincs felelős, és nincs casus belli sem.

Ennek ellenére Irán erősnek akarja mutatni magát: a kibertámadások idején éppúgy rakétatámadásokkal fenyegetőztek, akárcsak most, a drón eltérítésekor. A nemzetközi helyzet egyre fokozódik.